SameSite

基本介绍

SameSite是一种浏览器安全机制,它主要用于确定网站的cookies何时包含在来自其他网站的请求中,SameSite cookie限制为各种跨站点攻击提供了部分保护,包括CSRF、跨站点泄漏和一些CORS漏洞,自2021年起,如果发布Cookie的网站没有明确设置自己的限制级别,Chrome将默认应用宽松的SameSite限制,因此为了彻底测试跨站点攻击媒介,必须牢固掌握这些限制是如何工作的以及如何绕过它们

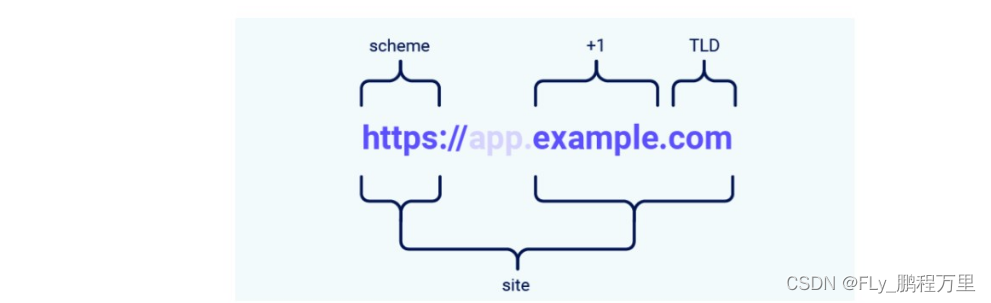

在SameSite cookie限制的上下文中站点被定义为顶级域(TLD),通常类似于.com或者.net加上一个额外的域名级别,这通常被称为TLD+1,在确定一个请求是否是同一个站点时,URL schema也会被考虑在内,而这也意味着从http://app.example.com到https://app.example.com的链接被大多数浏览器视为跨站点链接

site和origin的区别在于它们的范围,一个site包含多个域名,而一个origin仅包含一个域名,如果两个URL是完全相同的schema、domain和port,则认为它们具有相同的来源,这也是我们经常所说的同源策略机制

本文深入探讨了CSRF攻防中的SameSite机制,包括其基本介绍、工作原理以及两种常见防护策略:Lax和Strict的绕过方式,并通过靶场演示了具体操作。同时,文章提出了防御CSRF攻击的有效措施,如使用CSRF Token和设置SameSite限制。

本文深入探讨了CSRF攻防中的SameSite机制,包括其基本介绍、工作原理以及两种常见防护策略:Lax和Strict的绕过方式,并通过靶场演示了具体操作。同时,文章提出了防御CSRF攻击的有效措施,如使用CSRF Token和设置SameSite限制。

订阅专栏 解锁全文

订阅专栏 解锁全文

156

156

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?