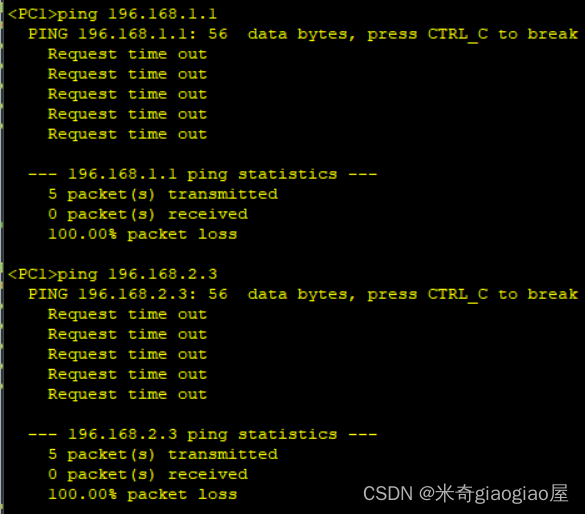

1.PC1可以访问Telnet R1,但不能ping R1

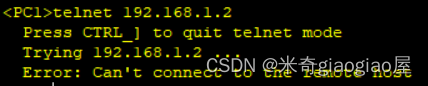

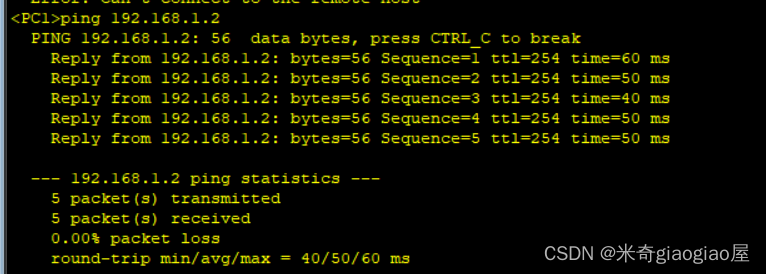

2.PC1不能访问Telnet R2,但可以ping R2

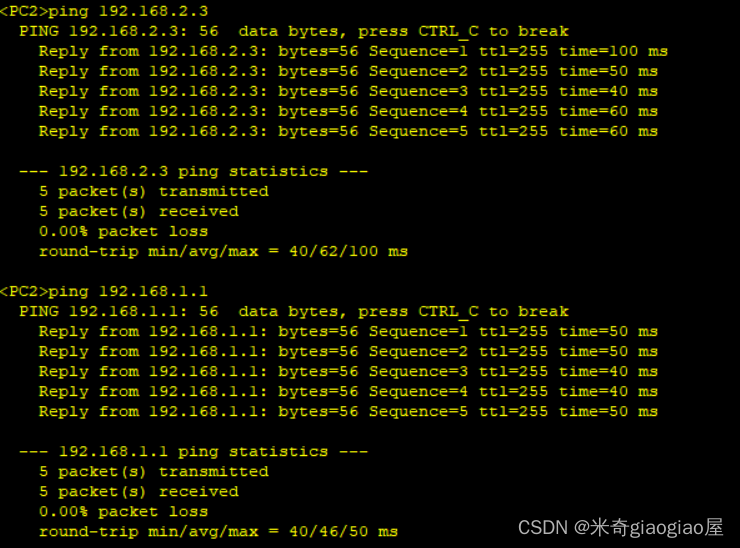

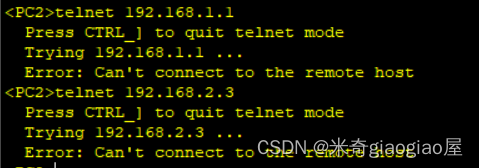

3.PC2不可以访问Telnet R1,能 ping R1

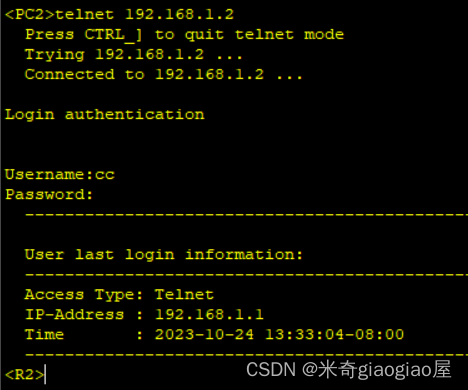

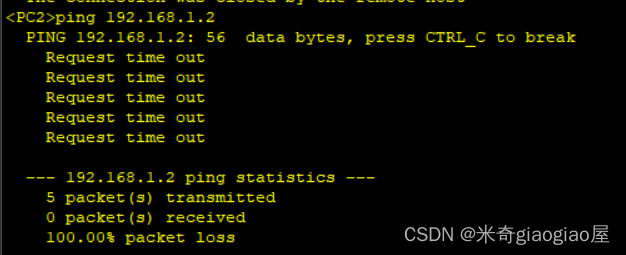

4.PC2能访问Telnet R2,但不可以ping R2

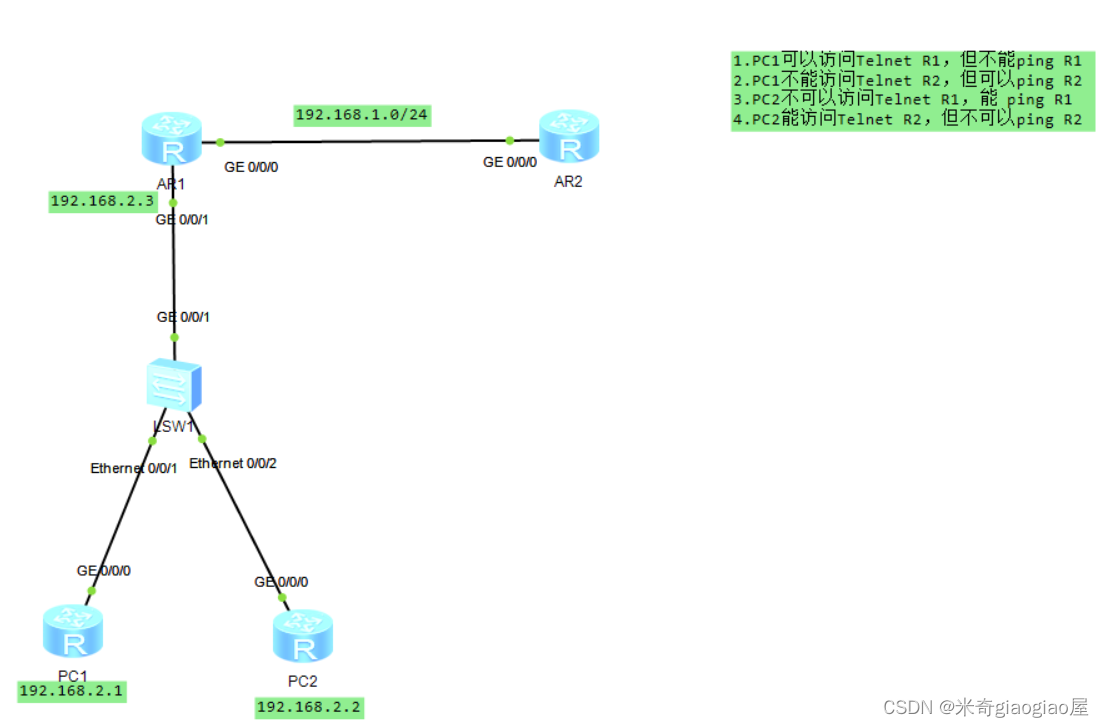

一、拓展图

先实现全网通:

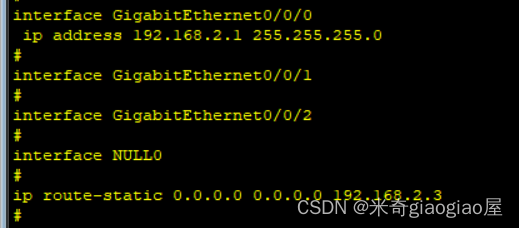

得对pc1和pc2配置缺省路由,以及对R2

PC1:

[PC1-GigabitEthernet0/0/0]ip address 192.168.2.1 24 添加网络

[PC1]ip route-static 0.0.0.0 0 192.168.2.3 添加静态路由来配置网关

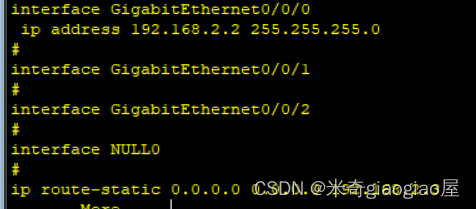

PC2:

[PC2-GigabitEthernet0/0/0]ip address 192.168.2.2 24 添加网络

[PC2]ip route-static 0.0.0.0 0 192.168.2.3 添加静态路由

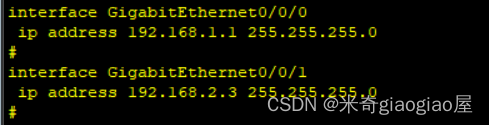

R1:

[R1-GigabitEthernet0/0/1]ip address 192.168.2.3 24

R1-GigabitEthernet0/0/0]ip address 192.168.1.1 24

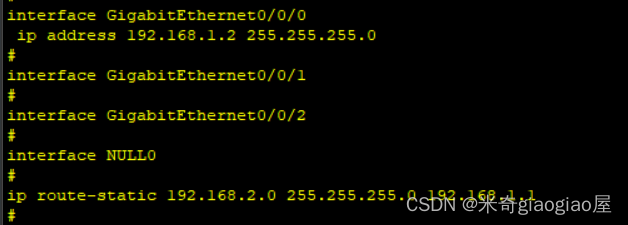

R2:

[R2-GigabitEthernet0/0/0]ip address 192.168.1.2 24

[R2]ip route-static 192.168.2.0 24 192.168.1.1 静态路由

已经实现全网通

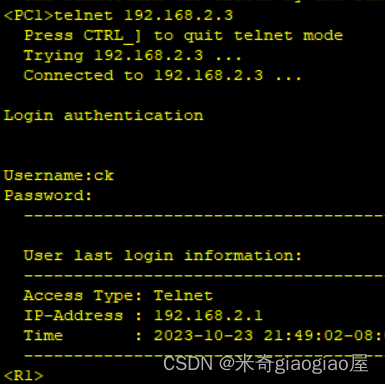

先开启远程登陆服务:telnet登陆

R1:

[R1]telnet server enable #开启telnet

[R1]aaa #进到aaa模式下

[R1-aaa]local-user ck password cipher 123 privilege level 15

#创建一个ck用户 等级为15 密码为123

[R1-aaa]local-user ck service-type telnet

#定义用ck使用telnet服务

[R1]user-interface vty 0 4

[R1-ui-vty0-4]authentication-mode aaa #0-4个虚拟通道认证模式为aaa

[R1-GigabitEthernet0/0/1]traffic-filter inbound acl 3000 调用

R2:

[R2]telnet server enable #开启telnet

[R2]aaa #进到aaa模式下

[R2-aaa]local-user cc password cipher 456 privilege level 15

[R2-aaa]local-user cc service-type telnet

[R2]user-interface vty 0 4

[R2-ui-vty0-4]authentication-mode aaa

[R1-GigabitEthernet0/0/1]traffic-filter inbound acl 3000 调用

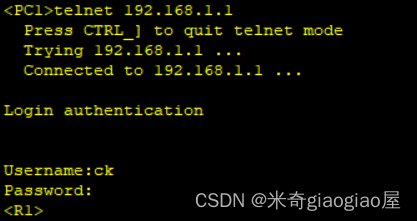

1.PC1可以访问Telnet R1,但不能ping R1

PC1:

[R1-acl-adv-3000]rule deny icmp source 192.168.2.1 0.0.0.0 destination 192.168.

2.3 0.0.0.0

[R1-acl-adv-3000]rule deny icmp source 192.168.2.1 0.0.0.0 destination 192.168.

1.1 0.0.0.0

#拒绝pc1的ip去pingR1的两个ip 一定要写反掩码锁死唯一ip

pc1---telnet-----R1的两个ip

PC1----ping----R1的两个ip(不通)

2.PC1不能访问Telnet R2,但可以ping R2

pc1----telnet---R2

pc1:

[R1-acl-adv-3000]rule deny tcp source 192.168.2.1 0.0.0.0 destination 192.168.1.

2 0.0.0.0 destination-port eq 23

PC1-----ping-----R2

3.PC2不可以访问Telnet R1,能 ping R1

PC2---R1(ping)

PC2--R1(Telnet)

[R1-acl-adv-3000]rule deny tcp source 192.168.2.2 0.0.0.0 destination 192.168.2.

3 0.0.0.0 destination-port eq 23

[R1-acl-adv-3000]rule deny tcp source 192.168.2.2 0.0.0.0 destination 192.168.

1.1 0.0.0.0 destination-port eq 23

4.PC2能访问Telnet R2,但不可以ping R2

PC2---Telnet R2

pc2----ping R2

[R1-acl-adv-3000]rule deny icmp source 192.168.2.2 0.0.0.0 destination 192.168.1

.2 0.0.0.0

文章讲述了PC1和PC2如何通过配置静态路由和访问控制列表(ACL)限制访问R1和R2,PC1只能TelnetR1但不能ping,PC2访问R1受限,但可以ping和TelnetR2,R1和R2的telnet服务设置和访问控制规则详细说明。

文章讲述了PC1和PC2如何通过配置静态路由和访问控制列表(ACL)限制访问R1和R2,PC1只能TelnetR1但不能ping,PC2访问R1受限,但可以ping和TelnetR2,R1和R2的telnet服务设置和访问控制规则详细说明。

1579

1579

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?