Wireshark分析PING命令的过程

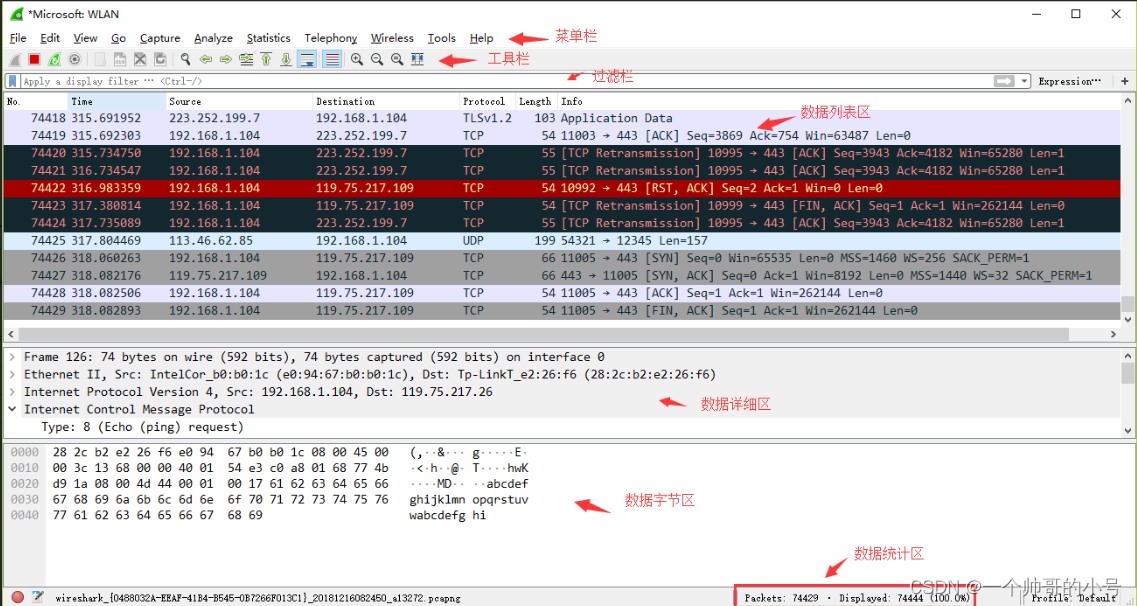

Wireshark的使用可以参考:wireshark抓包新手使用教程 - jack_Meng - 博客园

前言

相信大家对ping命令都很熟悉,也经常用来检测网络环境,但你对ping命令背后的运行过程有多少了解呢?

正文部分涉及两个背景知识:ARP协议和ICMP协议,简单说ARP协议是根据Mac地址查找IP,而ICMP协议是用来检测网络情况的,感兴趣的小伙伴可以自行查阅这两个协议

ping命令的流程

下面以几个案例来分析,先介绍一些本机和网关地址

本机的地址:

IPv4 地址 . . . . . . . . . . . . : 192.168.4.6

物理地址. . . . . . . . . . . . . : 5C-80-B6-FE-A5-0B

子网掩码 . . . . . . . . . . . . : 255.255.255.0

网关的地址:

IPv4 地址 . . . . . . . . . . . . : 192.168.4.1

物理地址. . . . . . . . . . . . . : b4-de-df-24-5f-1bping一个其他网段且不存在的地址

先打开Wireshark抓包再输入命令哦

# 清除

本文详细介绍了使用Wireshark分析ping命令在网络中的运行流程,包括ARP协议用于查找MAC地址,ICMP协议用于网络检测。通过实例展示了不同情况下的网络通信:ping其他网段不存在地址时会先获取网关MAC,ping其他网络存在地址时直接通过网关,以及在同一网络内通信时的直接ARP请求。总结了ping命令如何根据目标IP是否在同一网络,决定是否需要经过网关进行通信。

本文详细介绍了使用Wireshark分析ping命令在网络中的运行流程,包括ARP协议用于查找MAC地址,ICMP协议用于网络检测。通过实例展示了不同情况下的网络通信:ping其他网段不存在地址时会先获取网关MAC,ping其他网络存在地址时直接通过网关,以及在同一网络内通信时的直接ARP请求。总结了ping命令如何根据目标IP是否在同一网络,决定是否需要经过网关进行通信。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?