目录

写在开头

本篇博客在自己的理解之上根据大佬红队笔记的视频进行打靶,详述了打靶的每一步思路,并非复现writeup,读者耐心看完,定会有所收获。Fowsniff这个靶机的难度也不高,但涉及到了对pop3邮件服务器的渗透过程,同时对信息搜集进行了考验,需要通过互联网搜索推特账号的信息才能得到下一步的线索。同时还涉及到了hydra密码碰撞、john密码破解、crackmapexec密码碰撞等工具的使用。提权采用了ssh登录时的banner脚本提权,完整的打靶思路详见:

「红队笔记」靶机精讲:Fowsniff - 信息收集能力小测,还有密码破解和碰撞,来,小试牛刀吧!_哔哩哔哩_bilibili

本文针对的靶机源于vulnhub,详情见:

下载链接见:

https://download.vulnhub.com/fowsniff/Fowsniff_CTF_ova.7z

这个靶机是一台VirtualBox的靶机,理论上也可以用VMware打开,但需要进行网络配置,我试了很多次都失败了,VMware打开会缺少网卡信息。于是我就又下载了个VirtualBox,并下载了一台新的VirtualBox版本的kali,先要在VirtualBox中进行网络的设置,配置NAT网络如下:

然后将VirtualBox的kali和靶机都设置成NAT模式,选择这个我们新建的NatNetwork,这样才能保证kali和靶机处于同一内网,可以nmap主机发现。

靶机启动之后如下:

顺道一提,要是有小伙伴了解如何解决VirtualBox靶机用VMware打开会无法联网的问题,恳请告诉我一下咋整的,我昨天尝试了好多配置都没成功,非常自闭。

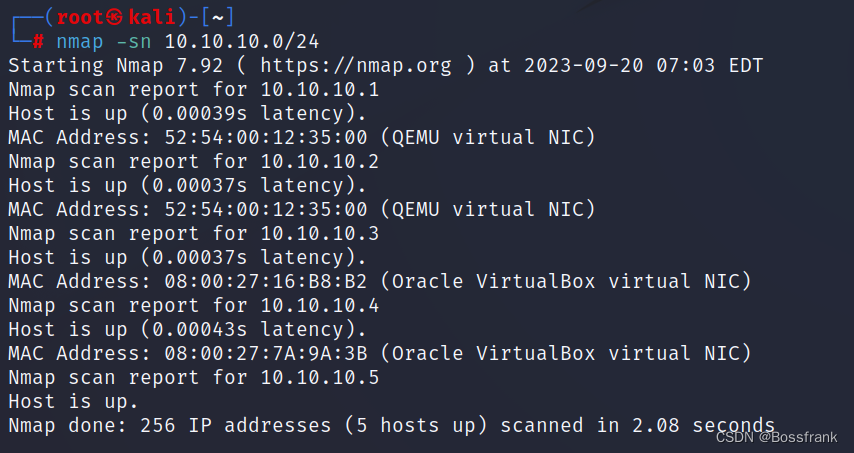

第一步:主机发现和端口扫描

常规思路,不细讲了,kali的ip是10.10.10.5,主机发现靶机ip是10.10.10.4

nmap -sn 10.10.10.0/24

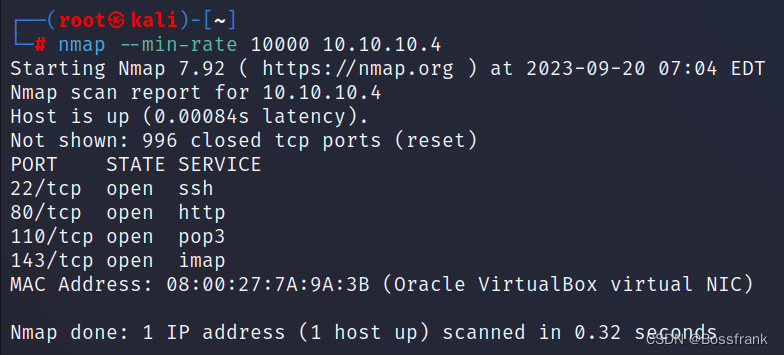

以10000的速率进行全端口扫描,如下:

nmap --min-rate 10000 10.10.10.4

发现开放了四个端口,即22,80,110,143,用默认脚本(-sC)进行详细服务版本(-sV)、操作系统 (-O)版本进行TCP(-sT)扫描,结果如下:

nmap -sT -sC -sV -O -p22,80,110,143 10.10.10.4

本文详细描述了如何通过主机发现、端口扫描、Web渗透和pop3服务器渗透,利用Fowsniff靶机进行信息搜集,包括密码破解、banner脚本提权等步骤,旨在帮助读者提升渗透测试技能。

本文详细描述了如何通过主机发现、端口扫描、Web渗透和pop3服务器渗透,利用Fowsniff靶机进行信息搜集,包括密码破解、banner脚本提权等步骤,旨在帮助读者提升渗透测试技能。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

732

732

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?