目录

写在开头

本篇博客根据大佬红队笔记的视频进行打靶,详述了打靶的每一步思路,并非复现writeup,读者耐心看完,定会有所收获。打靶过程涉及到关于SQL注入、不安全的文件上传、awk字符串处理、md5哈希批量破解、密码喷射等。完整打靶思路详见:

「红队笔记」靶机精讲:LAMPSecurityCTF7 - 字符串魔法、密码喷射,这才是实战技术。_哔哩哔哩_bilibili

本文针对的靶机源于vulnhub,详情见:

下载链接见:

https://download.vulnhub.com/lampsecurity/CTF7plusDocs.zip

靶机下载后解压,用vmware打开,设置网络连接为NAT模式,开启靶机即可(界面如下):

靶机下载后解压,用vmware打开,设置网络连接为NAT模式,开启靶机即可(界面如下):

这里需要特别注意一下,在第一次启动打开靶机的时候,vmware会跳出一个提示框,让你选择我已复制该虚拟机/我已移动该虚拟机,一定要选择移动,用移动的方式网络环境会完整复现。否则有可能在主机发现的时候扫描不到这个靶机。如果后续发现真的出现了无法主机发现,莫慌,重装一下就行了。

第一步:主机发现与端口扫描

这一步是最常规的思路,使用nmap进行主机发现和端口扫描,过程与前面的打靶都是一样的命令和讨论,详情见可见我的博客:

这里不做详细说明,只列举一下此次打靶的命令:

nmap -sn 192.168.200.0/24

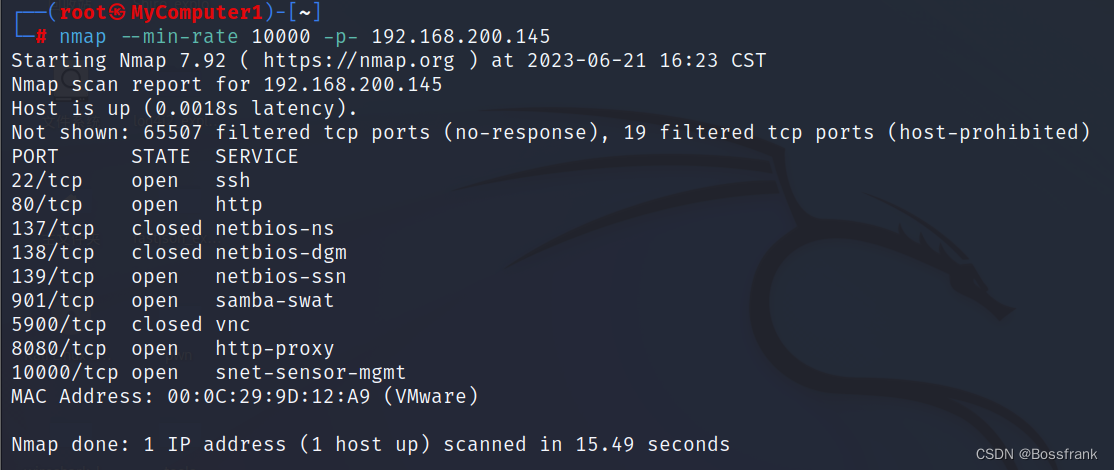

nmap --min-rate 10000 -p- 192.168.200.145

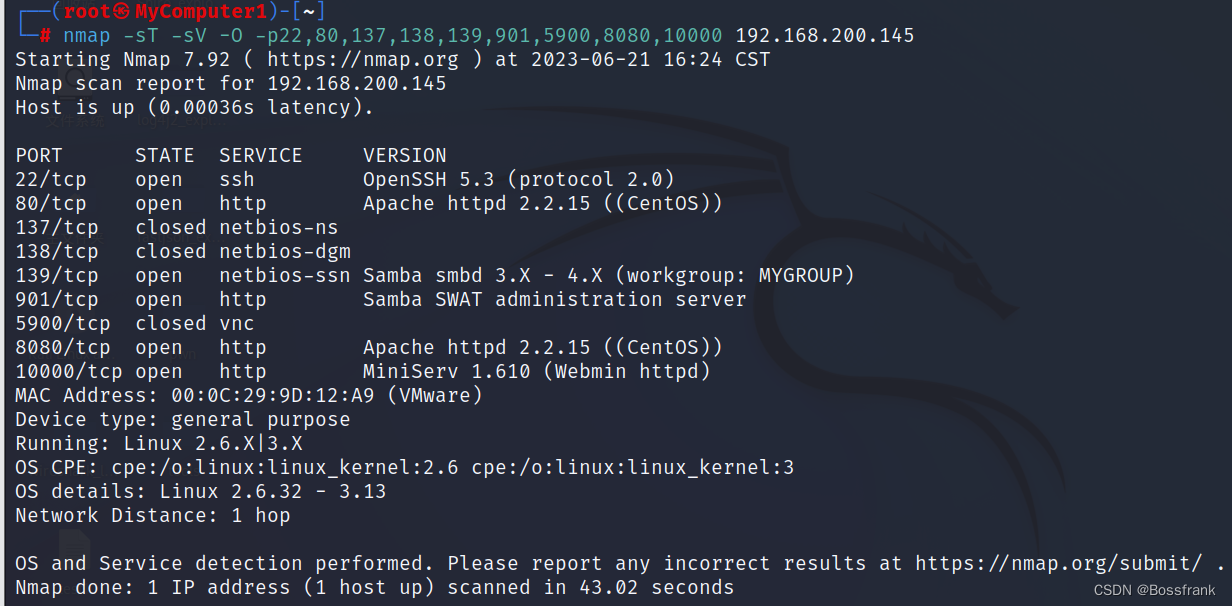

nmap -sT -sV -O -p22,80,137,138,139,901,5900,8080,10000 192.168.200.145

nmap -sU --min-rate 10000 -p- 192.168.200.145

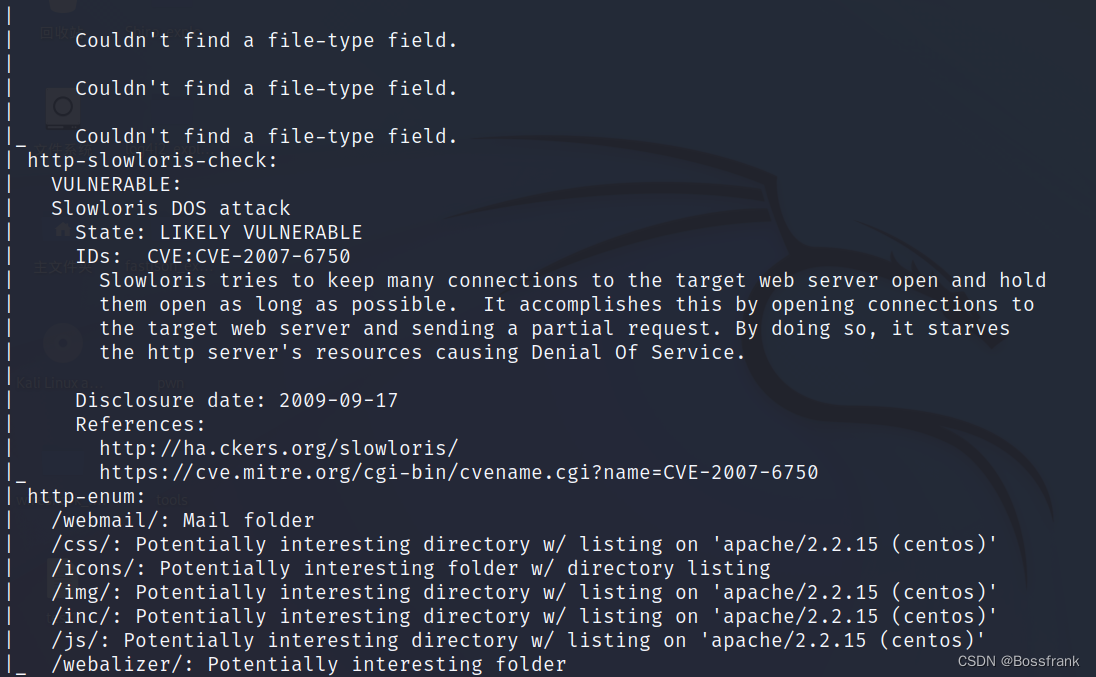

nmap --script=vuln -p22,80,137,138,139,901,5900,8080,10000 192.168.200.145使用命令ip a 可查看kali攻击机的ip是192.168.200.131,所在网段是192.168.200.0/24,主机发现-sn得知靶机ip是192.168.200.145,全端口扫描后发现可能开放的端口包括22,80,137,138,139,901,5900,8080,10000,然后进行了UDP扫描(无开放端口)和漏洞扫描。

全端口扫描结果:

服务版本扫描结果:

漏洞扫描结果暴露了80端口和8080端口的一些漏洞,包括敏感信息、Dos等。

第二步:Web渗透

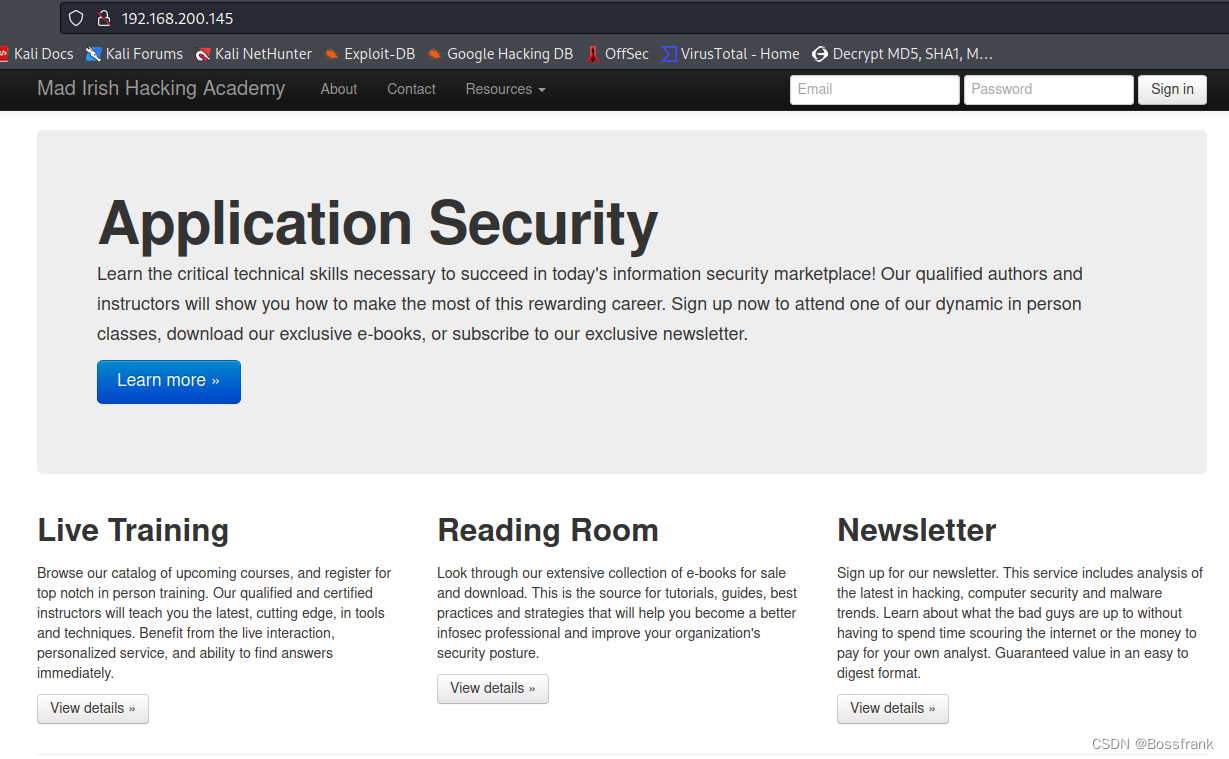

由于80和8080端口都开放,且nmap的漏洞扫描我们也扫出了一些漏洞,于是还是从常规的Web入手,浏览器访问靶机ip:192.168.200.145

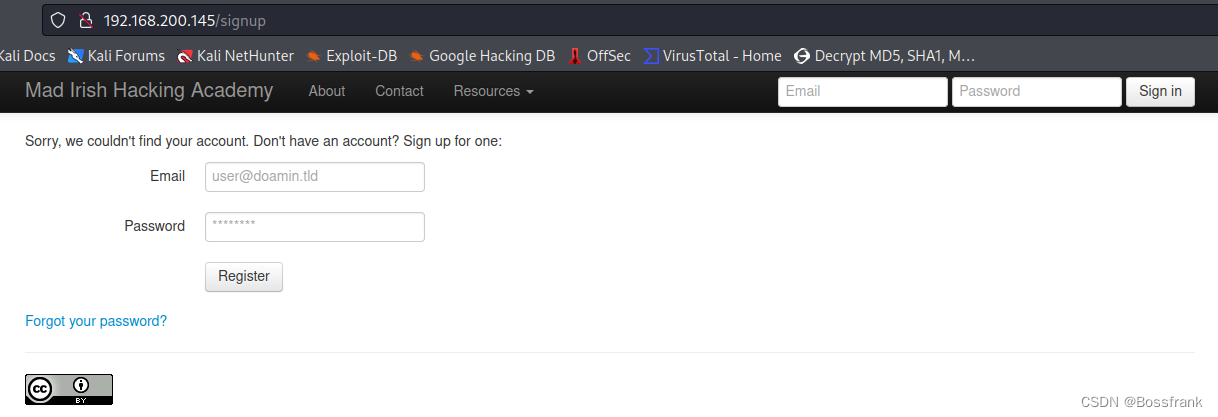

看起来像是个培训机构的主页,可以参加培训、阅读等等。在主页上随便点点,看一看顶部的About/Contact/Resources的栏目,没发现太多可利用的信息。点击 /Resources后的几个功能是需要登录(注册)的:

如上图是一个登录注册界面,但貌似这个界面不是后台的登录界面,仅仅是用户可以注册账户,然后去预定服务的常规登录界面。回想到常规的渗透测试思路,我们应该寻找cms的后台登录界面。

简单翻找了一圈80端口的信息,有可能存在漏洞利用的位置,先按下不表。由于8080端口也开放,我们可以再访问一下8080端口试试192.168.200.145:8080

本文详细介绍了通过网络扫描、Web渗透、文件上传漏洞利用、密码破解和密码喷射等步骤,逐步攻破一个名为LAMPSecurityCTF7的靶机的过程。文章重点展示了如何利用SQL注入获取后台权限,通过文件上传获取shell,以及如何从数据库中获取敏感信息并破解密码,最终实现ssh登录和提权。整个过程揭示了网络安全测试的常见技术与思路。

本文详细介绍了通过网络扫描、Web渗透、文件上传漏洞利用、密码破解和密码喷射等步骤,逐步攻破一个名为LAMPSecurityCTF7的靶机的过程。文章重点展示了如何利用SQL注入获取后台权限,通过文件上传获取shell,以及如何从数据库中获取敏感信息并破解密码,最终实现ssh登录和提权。整个过程揭示了网络安全测试的常见技术与思路。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4326

4326