目录

写在开头

本篇博客根据大佬红队笔记的视频进行打靶,详述了打靶的每一步思路,并非复现writeup,读者耐心看完,定会有所收获。打靶过程涉及到关于nano cms数据泄露利用、历史记录凭据搜索等。完整打靶思路详见:

「红队笔记」靶机精讲:LAMPSecurityCTF5 - 标准攻击链,却处处需要细心,枚举和信息收集能力才是考验。_哔哩哔哩_bilibili

本文针对的靶机源于vulnhub,详情见:

靶机下载链接见:

https://download.vulnhub.com/lampsecurity/ctf5.zip

靶机下载后解压,用vmware打开,设置网络连接为NAT模式,开启靶机即可(界面如下):

第一步:主机发现与端口扫描

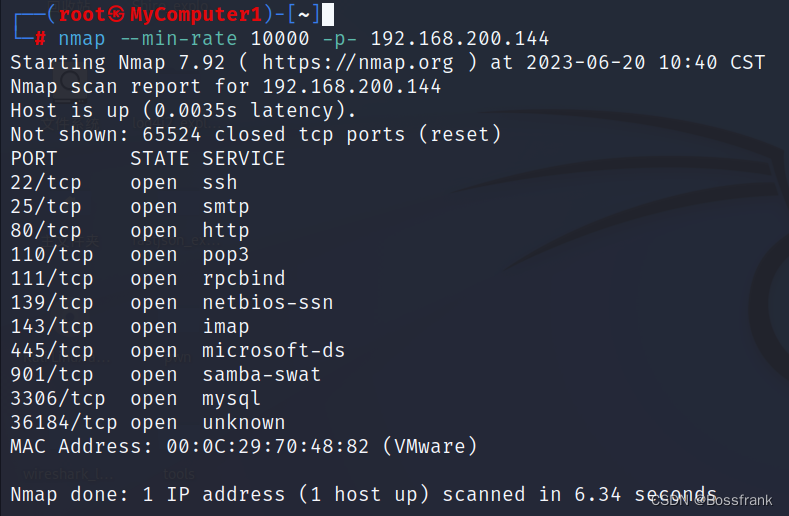

常规思路,ip a查看网段和网卡信息,我的kali的ip为192.168.200.131,网段为192.168.200.0/24。然后使用以下几个命令进行扫描。所有的靶机都开局都相似,这里就不详解参数了,具体思路可看

命令如下:

nmap -sn 192.168.200.0/24

nmap --min-rate -p- 192.168.200.144

nmap -sT -sV -O -p22,25,80,110,111,139,143,445,901,3306,36184 192.168.200.144

nmap -sU -p- 192.168.200.144

nmap --script=vuln -p22,25,80,110,111,139,143,445,901,3306 192.168.200.144 对应第一条命令:主机发现,发现靶机ip为192.168.200.144,第二条命令进行全端口扫描,发现开放端口22,25,80,110,111,139,143,445,901,3306,36184。第三条命令进行服务版本和操作系统探测,第四条命令进行udp端口探测,第五条命令进行漏洞脚本扫描。部分结果如下:

具体服务和操作系统版本为:

本文详细介绍了通过Nmap进行主机发现与端口扫描,发现靶机开放的端口和服务,然后利用Web渗透技巧,挖掘NanoCMS管理系统中的密码泄露漏洞,成功登录后台并执行代码,部署反弹shell获取初步控制。最后通过提权技巧,找到并利用隐藏的root密码,完成系统权限提升。整个过程展示了网络安全渗透测试的基本步骤和策略。

本文详细介绍了通过Nmap进行主机发现与端口扫描,发现靶机开放的端口和服务,然后利用Web渗透技巧,挖掘NanoCMS管理系统中的密码泄露漏洞,成功登录后台并执行代码,部署反弹shell获取初步控制。最后通过提权技巧,找到并利用隐藏的root密码,完成系统权限提升。整个过程展示了网络安全渗透测试的基本步骤和策略。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1008

1008

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?