目录

写在开头

本篇博客还是根据大佬红队笔记的视频进行打靶,详述了打靶的每一步思路,并非复现writeup,读者耐心看完,定会有所收获。打靶过程涉及到关于sqlmap工具的使用、ssh参数补写等。完整打靶思路详见:

「红队笔记」靶机精讲:LampSecurityCTF4 - SQL注入原理,手动注入和SQLmap自动化注入一起呈现。_哔哩哔哩_bilibili 这个靶机比较老旧了,因此打靶相对容易,但整个过程的思路还是值得思考。本文的核心步骤就是发现数据库查询参数->使用sqlmap进行注入->拿到用户名和密码->ssh登录即可。

本文针对的靶机源于vulnhub,详情见:

靶机下载链接见:

https://download.vulnhub.com/lampsecurity/ctf4.zip

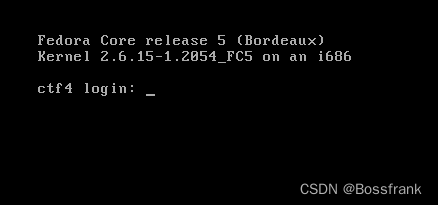

靶机下载后解压,用vmware打开,设置网络连接为NAT模式,开启靶机即可(界面如下):

第一步:主机发现与端口扫描

常规思路,ip a查看网段和网卡信息,我的kali的ip为192.168.200.131,网段为192.168.200.0/24。然后使用以下几个命令进行扫描。所有的靶机都开局都相似,这里就不详解参数了,具体思路可看

主机发现

nmap -sn 192.168.200.0/24发现靶机ip是192.168.200.143,接着进行全端口扫描:

nmap --min-rate -p- 192.168.200.1

本文详细介绍了通过主机发现、端口扫描、SQL注入获取用户凭证,然后利用SSH登录并提权的过程。重点讨论了SQLmap工具的使用和SSH登录的参数匹配问题,强调理解漏洞原理和代码的重要性超过依赖自动化工具。

本文详细介绍了通过主机发现、端口扫描、SQL注入获取用户凭证,然后利用SSH登录并提权的过程。重点讨论了SQLmap工具的使用和SSH登录的参数匹配问题,强调理解漏洞原理和代码的重要性超过依赖自动化工具。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1187

1187

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?