4.1 基于 TCP 协议收集主机信息

4.1.1 使用 Metasploit 中的 nmap 和 arp_sweep 收集主机信息

Metasploit 中也有 nmap 工具(注:192.168.1.180是Metasploitable2-Linux靶机)

root@xuegod53:~# msfconsole

msf5 > db_nmap -sV 192.168.1.180

使用 ARP 扫描

msf5 > use auxiliary/scanner/discovery/arp_sweep

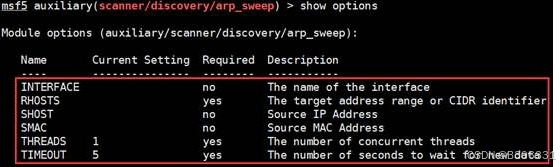

查看一下模块需要配置哪些参数

msf5 auxiliary(scanner/discovery/arp_sweep) > show options

配置 RHOSTS(扫描的目标网络)即可

msf5 auxiliary(scanner/discovery/arp_sweep) > set RHOSTS 192.168.1.0/24

SHOST 和 SMAC 是伪造源 IP 和 MAC 地址使用的。

配置线程数

msf5 auxiliary(scanner/discovery/arp_sweep) > set THREADS 30

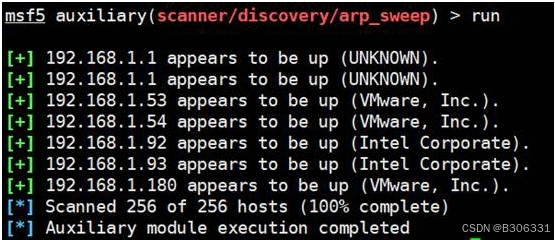

msf5 auxiliary(scanner/discovery/arp_sweep) > run

msf5 auxiliary(scanner/discovery/arp_sweep) > back #退出一下

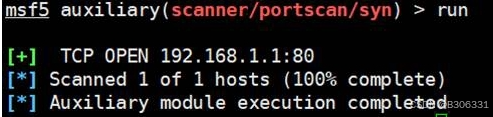

4.1.2 使用半连接方式扫描 TCP 端口

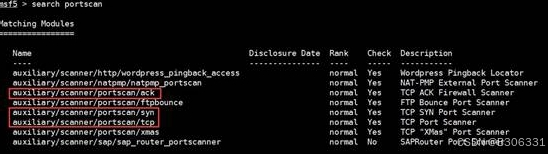

msf5 > search portscan

这些我们前面就学习过的 TCP 扫描相关内容,其他的是一些应用的扫描

msf5 > use auxiliary/scanner/portscan/syn

查看配置项

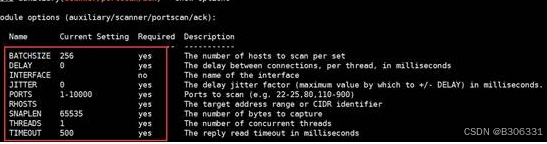

msf5 auxiliary(scanner/portscan/syn) > show options

设置扫描的目标

msf5 auxiliary(scanner/portscan/syn) > set RHOSTS 192.168.1.180

设置端口范围使用逗号隔开,例如 22-25,80,110-900

msf5 auxiliary(scanner/portscan/syn) > set PORTS 80

设置线程数

msf5 auxiliary(scanner/portscan/syn) > set THREADS 20

msf5 auxiliary(scanner/portscan/syn) > run

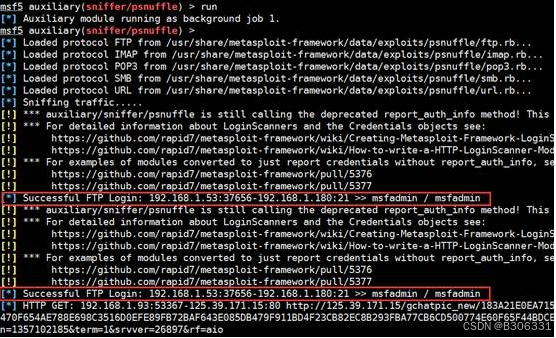

4.1.3 使用 auxiliary/sniffer 下的 psnuffle 模块进行密码嗅探

实验拓扑图:

查看 psnuffle 的模块作用:

。。。

Description:

This module sniffs passwords like dsniff did in the past #这个 psnuffle 模块可以像以 前的 dsniff 命

令一样,去嗅探密码,只支持 pop3、imap、ftp、HTTP GET 协议。

新建一个终端窗口登录 ftp,Metasploitable2-Linux 靶机中已经开启了 ftp 服务可以直接登录。

密码:msfadmin

连接成功后,进行下数据交互,查看 ftp 目录下的文件

msf5 > search psnuffle

msf5 > use auxiliary/sniffer/psnuffle

msf5 auxiliary(sniffer/psnuffle) > info

This module sniffs passwords like dsniff did in the past #这个 psnuffle 模块可以像以 前的 dsniff 命

令一样,去嗅探密码,只支持 pop3、imap、ftp、HTTP GET 协议

msf5 auxiliary(sniffer/psnuffle) > show options

msf5 auxiliary(sniffer/psnuffle) > run

新建一个终端窗口登录 ftp,Metasploitable2-Linux 靶机中已经开启了 ftp 服务可以直接登录

root@xuegod53:~# apt install lftp -y #安装 lftp 命令

root@xuegod53:~# lftp -u msfadmin 192.168.1.180

密码:msfadmin

连接成功后,进行下数据交互,查看 ftp 目录下的文件

lftp msfadmin@192.168.1.180:~> ls

回到 MSF 终端可以看到用户名密码信息已经被获取

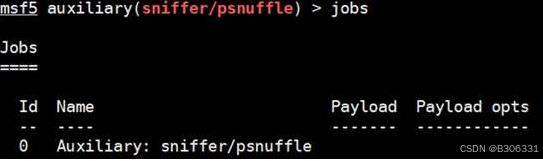

嗅探完成后记得把后台任务关闭

msf5 auxiliary(sniffer/psnuffle) > jobs #查看后台运行的任务

msf5 auxiliary(sniffer/psnuffle) > kill 0 #kill job 的 ID,关闭 job

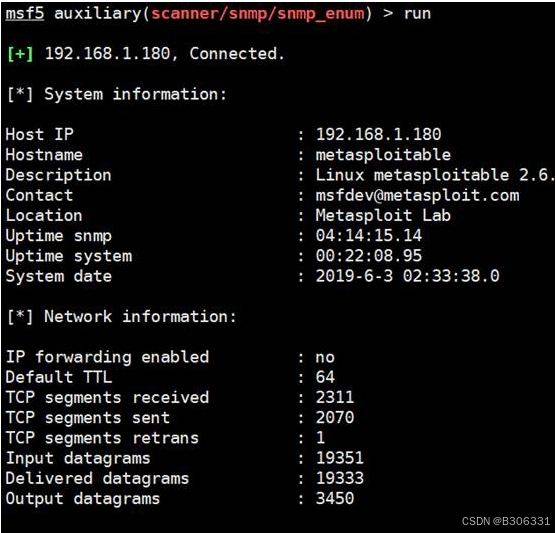

4.2 基于 SNMP 协议收集主机信息

我们使用 root 用户先到 Metasploitable2-Linux 主机上修改一下 SNMP 服务,因为默认服务是 不

对外开放的。

msfadmin@metasploitable:~# vim /etc/default/snmpd

改第 11 行

SNMPDOPTS='-Lsd -Lf /dev/null -u snmp -I -smux -p /var/run/snmpd.pid 127.0.0.1'

为:

SNMPDOPTS='-Lsd -Lf /dev/null -u snmp -I -smux -p /var/run/snmpd.pid 0.0.0.0'

保存退出

重启 SNMP 服务

msfadmin@metasploitable:~$ sudo /etc/init.d/snmpd restart

确认服务监听正常

msfadmin@metasploitable:~$ netstat -antup | grep 161

实战-使用 snmp_enum 模块通过 snmp 协议扫描目标服务器信息

msf5 > use auxiliary/scanner/snmp/snmp_enum

msf5 auxiliary(scanner/snmp/snmp_enum) > show options

msf5 auxiliary(scanner/snmp/snmp_enum) > set RHOSTS 192.168.1.180

msf5 auxiliary(scanner/snmp/snmp_enum) > run

注:可以看到通过 snmp 协议探测到的信息非常多。如服务器硬件信息和服务器当前运行的进程,

这两方面是其他扫描方式,获取不到的。

4.3 基于 SMB 协议收集信息

4.3.1 使用 smb_version 基于 SMB 协议扫描版本号

设置扫描目标,注意多个目标使用逗号+空格隔开

#设置

注: 192.168.1.56 后面的逗号和 192.168.1.180 之间是有空格的

msf5 > use auxiliary/scanner/smb/smb_version

msf5 auxiliary(scanner/smb/smb_version) > show options

msf5 auxiliary(scanner/smb/smb_version) > set RHOSTS 192.168.1.56,

192.168.1.180

注: 192.168.1.56 后面的逗号和 192.168.1.180 之间是有空格的

msf5 auxiliary(scanner/smb/smb_version) > run

4.3.2 使用 smb_enumshares 基于 SMB 协议扫共享文件(账号、密码)

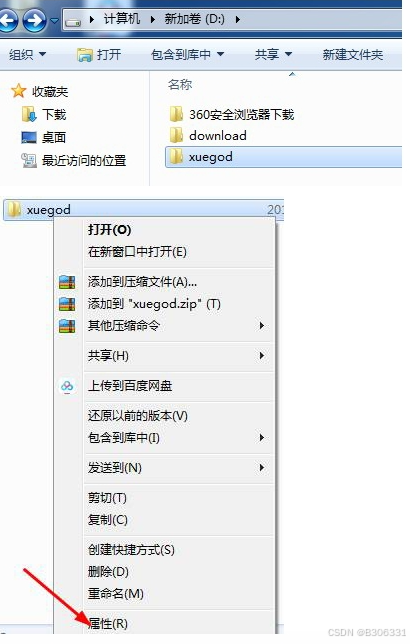

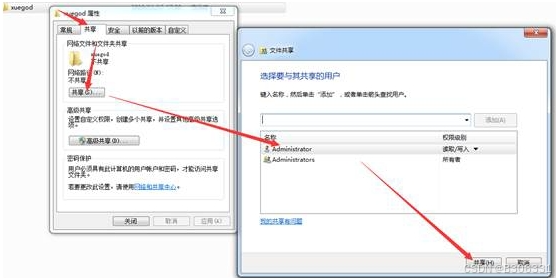

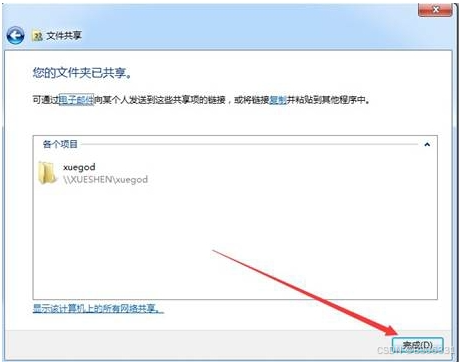

我们到 Windows 中启用一下共享服务。

新建文件夹 xuegod 并进入该文件夹。

枚举共享

扫描 192.168.1.53 到 192.168.1.60 的机器

如果你不配置用户,就扫描不到信息。配置一下用户信息,我这里用户是默认的管理员用户,密码没 有设置。

可以看到有 1 个是我们前面设置的 xuegod 共享文件目录还有 4 个是隐藏的共享目录。

4.3.3 使用 smb_lookupsid 扫描系统用户信息(SID 枚举)

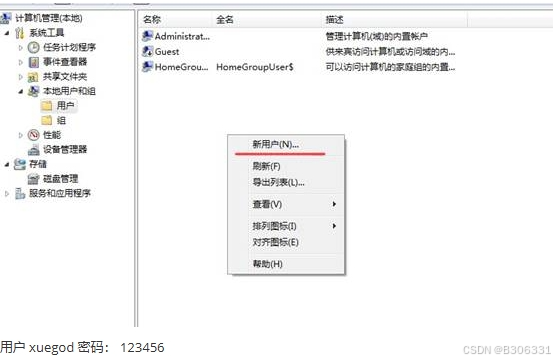

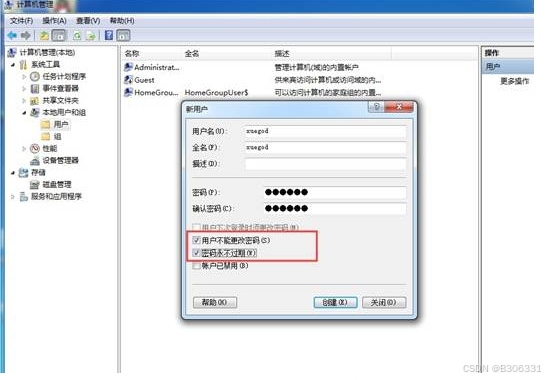

我们在 Win7 上新建一个 xuegod 用户。密码也是 123456。

右键计算机→管理→本地用户和组→用户 ,在空白处,右击新建一个用户

用户 xuegod 密码: 123456

msf5 auxiliary(scanner/smb/smb_enumshares) > set SMBUser administrator

msf5 auxiliary(scanner/smb/smb_enumshares) > set SMBPass 123456

msf5 auxiliary(scanner/smb/smb_enumshares) > run

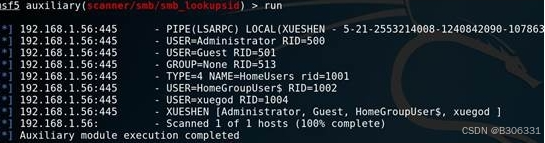

4.3.3 使用 smb_lookupsid 扫描系统用户信息(SID 枚举)

我们在 Win7 上新建一个 xuegod 用户。密码也是 123456。

右键计算机→管理→本地用户和组→用户 ,在空白处,右击新建一个用户

注:SID 是 Windows 中每一个用户的 ID,更改用户名 SID 也是不会改变的

msf5 > use auxiliary/scanner/smb/smb_lookupsid

msf5 auxiliary(scanner/smb/smb_lookupsid) > show options

msf5 auxiliary(scanner/smb/smb_lookupsid) > set RHOSTS 192.168.1.56

msf5 auxiliary(scanner/smb/smb_lookupsid) > set SMBUser administrator

msf5 auxiliary(scanner/smb/smb_lookupsid) > set SMBPass 123456

msf5 auxiliary(scanner/smb/smb_lookupsid) > run

1135

1135

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?