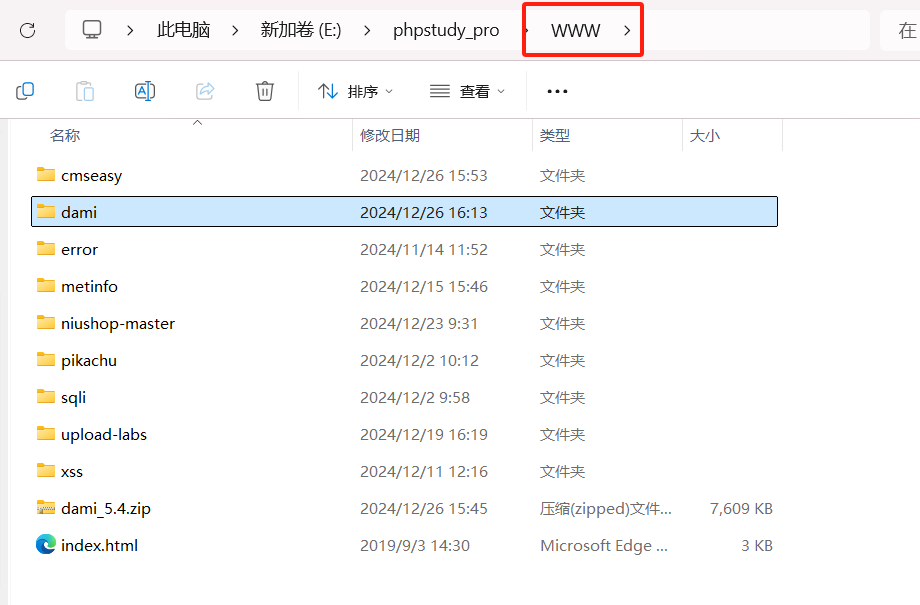

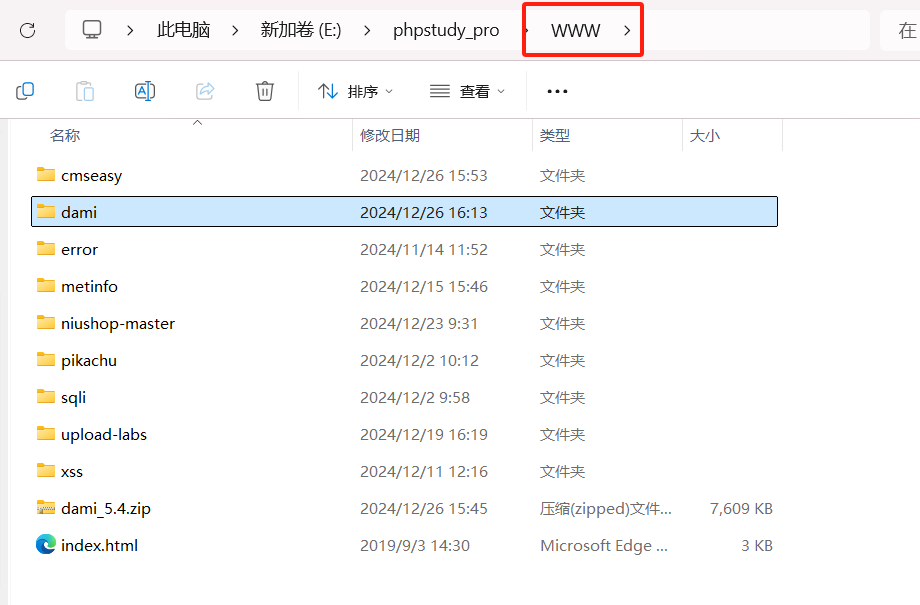

将dami网站的压缩包放在自己网站的根目录下,并解压(解压时关闭杀毒软件)

浏览器访问自己网站下的cmseasy目录,安装网站

安装完毕,进入网站首页,首先注册一个账户,然后登录

下划到公司产品,随便选择一件商品,将数量修改为 -1 ,立即购买

选择付款方式为站内付款,点击提交订单

再次来到此商品购买界面,不修改数量,点击立即购买

然后进入会员中心,查看订单

实现零元购

将dami网站的压缩包放在自己网站的根目录下,并解压(解压时关闭杀毒软件)

浏览器访问自己网站下的cmseasy目录,安装网站

安装完毕,进入网站首页,首先注册一个账户,然后登录

下划到公司产品,随便选择一件商品,将数量修改为 -1 ,立即购买

选择付款方式为站内付款,点击提交订单

再次来到此商品购买界面,不修改数量,点击立即购买

然后进入会员中心,查看订单

实现零元购

7760

7760

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?