@Adminxe

挖掘原因

起因:在挖EDUSRC的时候无意中点到的一个站

当看到初始密码为8位生日的时候,立即想到了信息收集

信息收集思路

谷歌HACK xls 学号 身份证

谷歌HACK xls 学号 身份证

假如xls文件没有,可以尝试搜索其他文件

如:doc、docx、xlsx、pdf、zip、7z等等

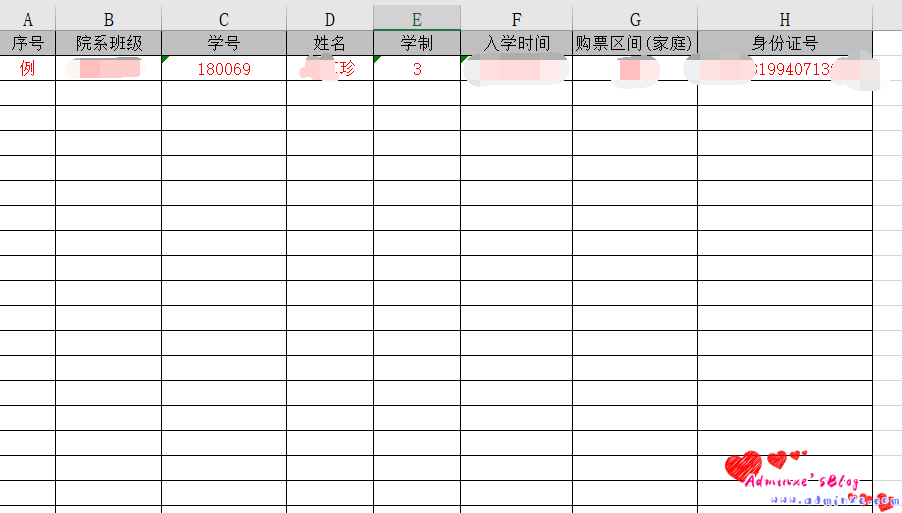

在一波搜索下,终于找到了一处信息泄露,搜索到的是一处xls文件,带有学号和身份证等信息

修改点越权测试

拿到了身份证和学号,当即去尝试登录。对头,还是初始密码,成功登录

可以查看个人敏感信息和账号任意操作,在看个人资料的那里尝试找了一下越权漏洞发现没有,就辗转到了修改密码的地方

填好密码,抓了一下包看看

可以看到带有学号,试想假如修改成别人的学号是不是能修改别人的密码呢,不多说开干

修改成了180068,然后发包

功夫不负有心人,修改成功,而且学号那里也变成了180068

成功登录

只要抓包去跑一下,根据学号的排序规则,构造学号,可以修改全院学生的密码

————————————————————————————————————-

挖掘思路总结

在挖掘密码重置漏洞的时候,主要是在密码修改处,注意它传的参数等,下面我举几个例子

带有id等类似参数

这里只要修改id,即可修改对方的密码。假如管理员的id是1,那么就可以修改管理员的密码了

带有username等类似参数

我在挖这个的时候,普通账号登录之后是可以看到管理员的用户名的,所以修改管理员的密码轻而易举。

验证码长期有效

只要抓包跑验证码,就可以修改对方的密码。

声明:

作者的初衷是分享与普及网络安全知识,若读者因此做出任何违法行为,后果自负,与原作者无关。

转载请注明:Adminxe's Blog » 记一次从信息泄露到密码重置&&挖掘思路

本文分享了一次从信息泄露到密码重置漏洞的挖掘过程,通过信息收集、越权测试,最终实现了对全院学生密码的修改。文章详细记录了挖掘思路及案例,旨在普及网络安全知识。

本文分享了一次从信息泄露到密码重置漏洞的挖掘过程,通过信息收集、越权测试,最终实现了对全院学生密码的修改。文章详细记录了挖掘思路及案例,旨在普及网络安全知识。

1133

1133

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?