1.SQL注入就是通过构建特殊的具有SQL语法的语句,绕到数据库中进而执行相应的操作的漏洞。

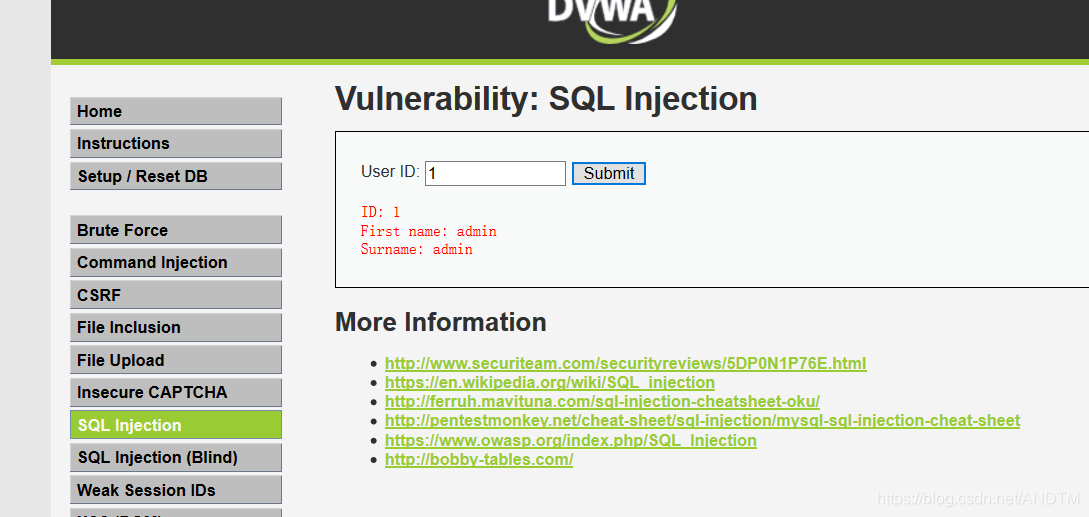

(1)此为输入ID查找信息的,输入1有如下显示

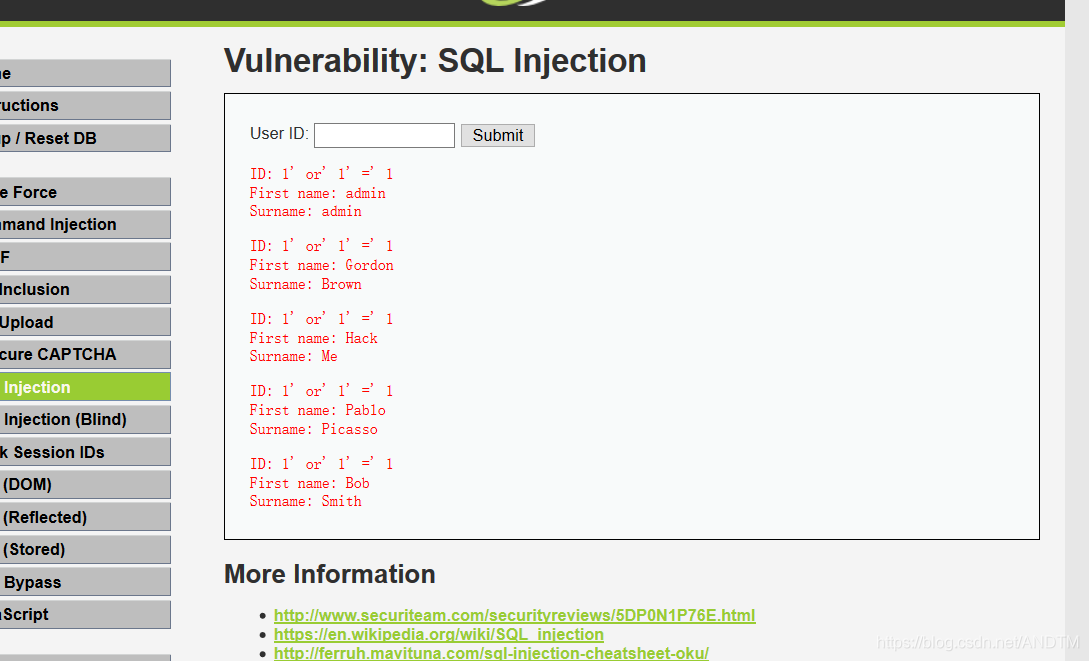

(2)输入1’ or’ 1’ =’ 1可现实数据库所有内容

(2)输入1’ or’ 1’ =’ 1可现实数据库所有内容

(3)通过使用user(),database(),version()三个内置函数得到连接数据库的账户名、数据库名称、数据库版本信息。之后因不过滤可用一些语句猜测表名,列名及表中信息。

(3)通过使用user(),database(),version()三个内置函数得到连接数据库的账户名、数据库名称、数据库版本信息。之后因不过滤可用一些语句猜测表名,列名及表中信息。

2.SQL盲注:盲注和普通的SQL注入原理是一样的,普通注入是会显示一些错误信息在页面上给攻击者判断,也就是说它会有多种情况,从而方便攻击者,而盲注则是只有两种情况,即TRUE和FALSE,这样说并不是很准确,因为SQL查询无非就这两种情况,应该说是盲注的时候你只能得到一个正常的页面或者是什么页面的不存在,甚至你在查询表的记录过程也不会有显示。

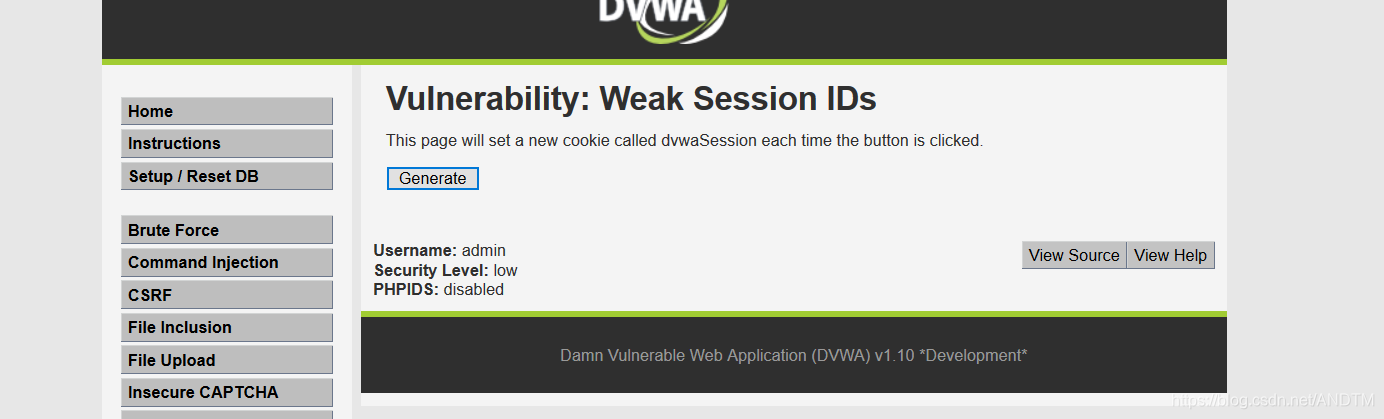

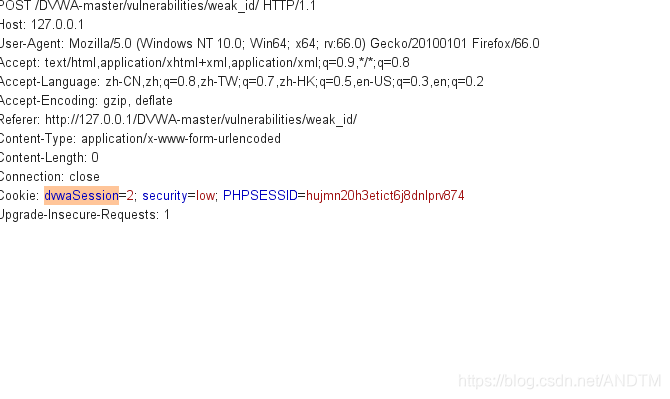

3.Weak Session IDs:用户访问服务器的时候,一般服务器都会分配一个身份证 session id 给用户,用于标识。用户拿到 session id 后就会保存到 cookies 上,之后只要拿着 cookies 再访问服务器,服务器就知道你是谁了。但是 session id 过于简单就会容易被人伪造。根本都不需要知道用户的密码就能访问,用户服务器的内容了

(1)每点击一次,抓到的包cookie中dvwaSession值加一,但由于源码不完善会造成session不是唯一

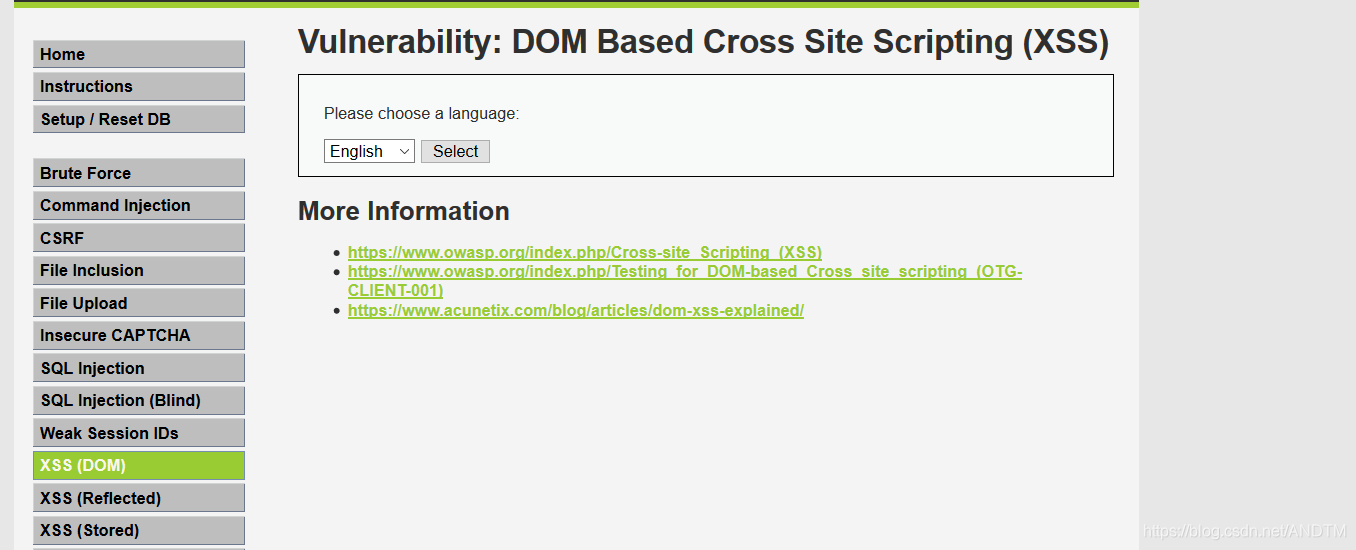

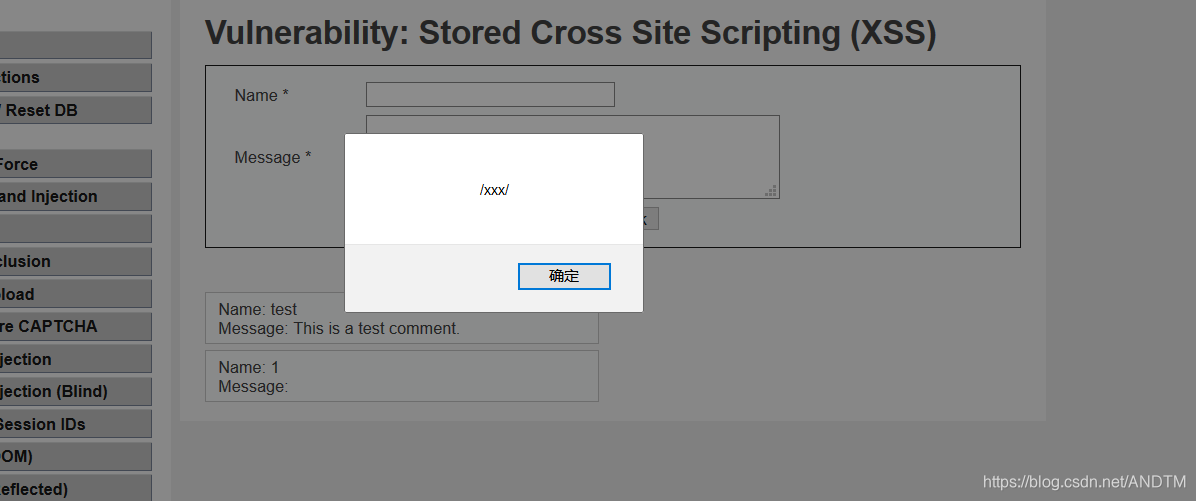

4.XSS(DOM):XSS(Cross Site Script),全称跨站脚本攻击,通常指黑客通过 HTML 注入 篡改网页,插入恶意脚本,从而在用户浏览网页时,控制用户浏览器的一种攻击行为。

4.XSS(DOM):XSS(Cross Site Script),全称跨站脚本攻击,通常指黑客通过 HTML 注入 篡改网页,插入恶意脚本,从而在用户浏览网页时,控制用户浏览器的一种攻击行为。

(1)low级没有任何保护措施,页面让我们选择默认语言,但并不严谨,没有过滤,所以我们可以把我们的脚本插入代码中执行

(2)之后便可构造攻击语句把它插入代码中,访问http://127.0.0.1/DVWA-master/vulnerabilities/xss_d/?default=English%3Cscript%3Ealert(/xss/);%3C/script%3E可访问成功,查看源码则代码已插入

(2)之后便可构造攻击语句把它插入代码中,访问http://127.0.0.1/DVWA-master/vulnerabilities/xss_d/?default=English%3Cscript%3Ealert(/xss/);%3C/script%3E可访问成功,查看源码则代码已插入

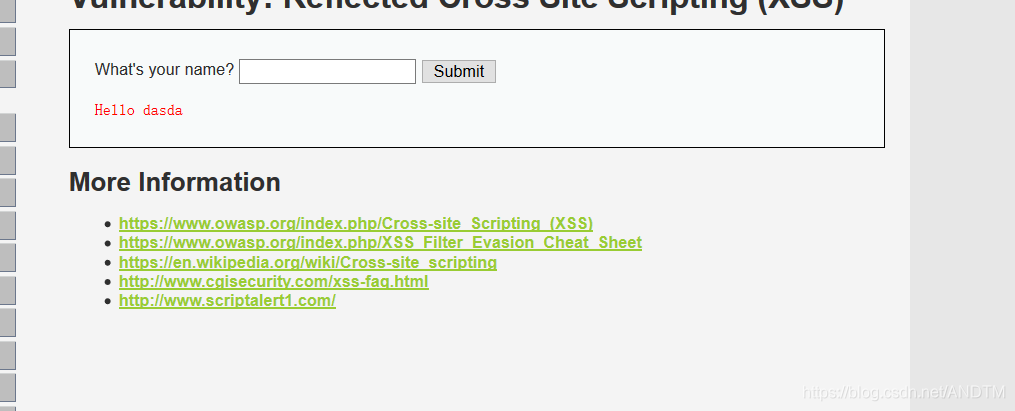

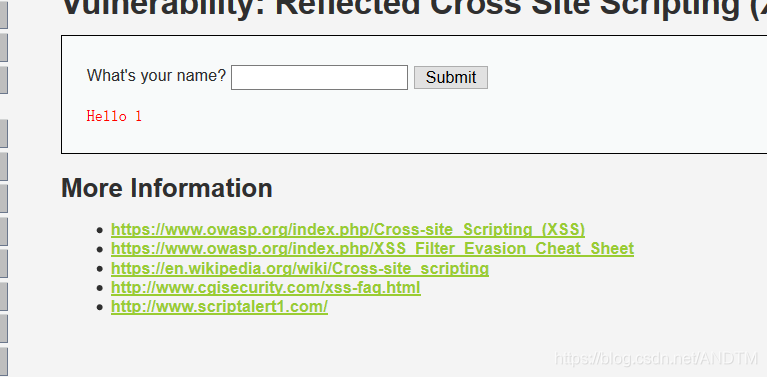

5. XSS (Reflected)

5. XSS (Reflected)

(1)查看源码可发现low级别的代码只是判断了name参数是否为空,如果不为空的话就直接打印出来,并没有对name参数做任何的过滤和检查,存在非常明显的XSS漏洞,直接通过$_GET方式获取name的值,之后未进行任何编码和过滤,导致用户输入一段js脚本会执行。

当输入,如图可直接插入代码中

当输入,如图可直接插入代码中

7.csp bypass: CPS 简单介绍一下就是浏览器的安全策略,因为 CSP 主要是客户端进行防御, 所以服务端的核心代码应该是没有变的,我们可以通过编辑信任的网页进行攻击

7.csp bypass: CPS 简单介绍一下就是浏览器的安全策略,因为 CSP 主要是客户端进行防御, 所以服务端的核心代码应该是没有变的,我们可以通过编辑信任的网页进行攻击

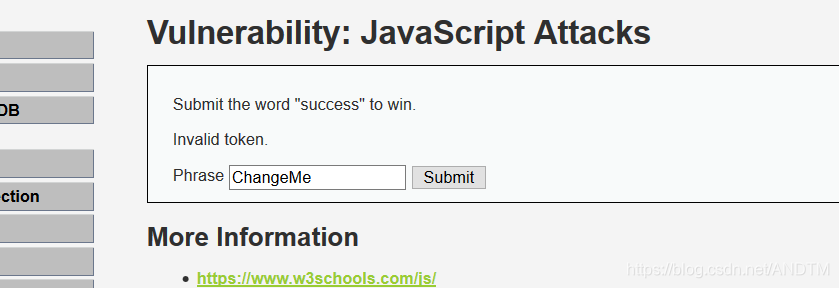

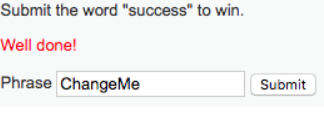

- javascript dvwa :

(1)输入success会显示不正确

(2)查看源代码,会看到这个 token,不是后台生成的,而是前台生成的,而前台生成的 token,是用 md5(“ChangeMe”),而后台期待的 md5 是 md5(“success”)。。

(2)查看源代码,会看到这个 token,不是后台生成的,而是前台生成的,而前台生成的 token,是用 md5(“ChangeMe”),而后台期待的 md5 是 md5(“success”)。。

(2)F12,控制台调用函数

(2)F12,控制台调用函数

本文深入探讨了SQL注入、SQL盲注、WeakSessionIDs、XSS(DOM与Reflected)等Web安全漏洞,剖析了其原理及利用方法,强调了在网站开发中防范这些安全威胁的重要性。

本文深入探讨了SQL注入、SQL盲注、WeakSessionIDs、XSS(DOM与Reflected)等Web安全漏洞,剖析了其原理及利用方法,强调了在网站开发中防范这些安全威胁的重要性。

241

241

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?