微软检测与响应团队(DART)在2025 年 7 月的一次网络攻击调查中,首次发现了一种名为“SesameOp”的新型后门恶意软件。它创新性地利用了 OpenAI 的 Assistants API 作为指挥与控制(C2)通道。

这个恶意软件坏得很聪明——直接把OpenAI的Assistants API当“隐蔽指挥中心”!

以前黑客得自己搭服务器,现在钻合法云服务的空子,指令加密藏在AI对话里,偷的数据再打包传回去…

最绝的是,它不用漏洞,纯“合理利用”API功能!能在电脑里潜伏好几个月,像间谍一样偷信息。

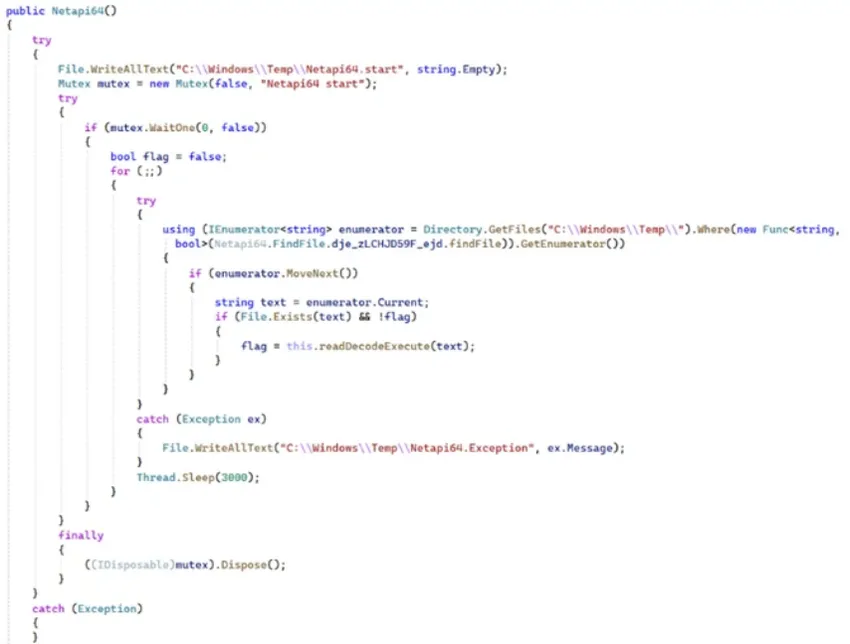

从技术实现上看,SesameOp 主要由一个加载器(Netapi64.dll)和一个基于.NET 开发的后门程序组成。为了躲避安全软件的扫描,攻击载荷采用了 AES 和 RSA 双重加密,并结合 GZIP 压缩技术。

更棘手的是,攻击者利用了.NET AppDomainManager 注入(一种通过劫持.NET 应用加载过程来执行恶意代码的隐蔽技术)这一高级手段,在受害系统中实现了长达数月的持久化潜伏。

为了实现长期潜伏,恶意软件还会通过内部 Web Shell 和“战略性部署”的恶意进程来建立持久性,其最终目地是进行长期的网络间谍活动。

微软特别强调,这次攻击并未利用 OpenAI 平台的任何安全漏洞或错误配置,而是滥用了 Assistants API 的内置功能。

在发现后,微软发现后立刻联动OpenAI封了攻击者所使用的账户及 API 密钥。值得注意的是,被滥用的 Assistants API 明年8月也要停用了…

微软建议企业安全团队采取一些缓解措施。

⭐这些措施包括:

严格审计防火墙日志,监控流向外部服务的未授权连接;

在所有设备上启用篡改防护功能;

将终端检测和响应(EDR)系统配置为拦截模式,以主动阻止恶意行为的执行。

企业现在得查防火墙、开防护,咱们普通人也多留个心眼——科技越方便,安全弦越不能松啊!

887

887

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?