本文为2022秋的网络与系统安全课程期末复习知识点整理,水平有限,整理的答案可能有错误或遗漏,欢迎大家指正。

目录

基于属性的访问控制(ABAC)(将主体、客体、环境的属性一起做成一个规则)

可信计算和可信计算发展 (可信计算=TPM(硬件)+TSS(软件))

此外,由于老师是在每节课上课后才分享ppt,有些同学可能不习惯,我整理了本课程的所有ppt在链接里:(132条消息) 国科大网络与系统安全课程ppt-网络安全文档类资源-优快云文库

-

新形势安全面临挑战和安全保障能力提升(我们要做什么)

-

信息技术(对象)的发展趋势:融合(都在往一种形式去统一)、扩张(信息数字空间在不断的扩张)、协作;

-

信息安全面临的挑战(面临的挑战):隐私、身份(在网络空间标识一个客体)、电子依赖、信任绑架、信息财富、边界模糊

-

信息安全的技术发展趋势(我们的手段):保护、检测(也可以叫全生命周期保护)、可生存、可信赖;

-

-

网络与系统安全的需求与目标 (我们要做到什么程度)

-

信息安全的基本需求: CIAA;

-

机密性: Confidentiality

-

完整性:Integrity

-

可用性: Availability

-

真实性:Authenticity (Trustworthy)

-

-

信息安全的目标: 信息安全风险的概念? 从绝对安全到适度安全;

-

信息安全风险:

-

信息安全风险定义:威胁(Threats)利用弱点(Vulnerabilities)给 信息资产(Assets)造成负面影响(Impacts)的 潜在可能(Likelihood)

-

风险三要素:威胁、弱点和影响

-

-

从绝对安全到适度安全

-

引入信息安全风险概念后,信息安全的目标 将不再是追求100%的绝对安全

-

保护需要将成本与被保护的信息资产的价值进 行对比;

-

在综合考虑保护成本的基础上追求适度的安全

-

适度的安全需要对安全风险进行准备的识别和度量

-

-

-

四个关键技术要达到的目标

-

保护阶段的目标: TCSEC 橘皮书(包含各种安全协议和标准)和 CC 标准(从密码->网络与操作系统的设备->整个信息系统 的三层次的要求);

-

生命周期阶段(检测)的保护目标: 入侵检测技术; PDCA 的概念

-

可生存技术: 拜占庭容错和门限密码技术; 可生存技术的基本原理;

-

自重构可信赖保护技术: 动态构建、适度安全、 随着任务启动生成保护,随任务结束推出(保护的生与死)

-

-

-

自主与强制访问控制(保护的核心技术)

-

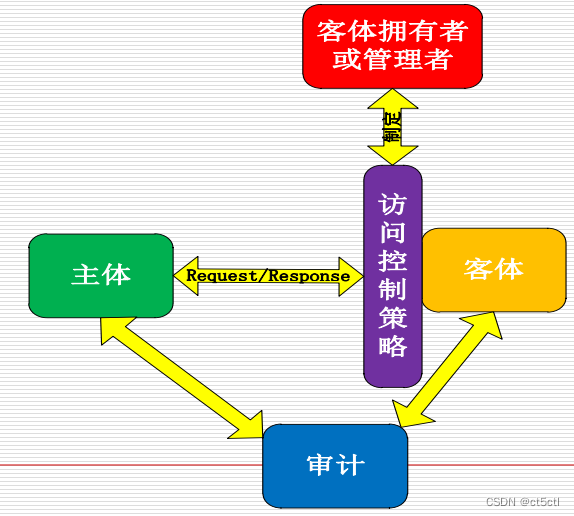

访问控制的基本概念

-

授权:资源的所有者或者或者控制者准许其他 方访问这种资源;

-

访问控制:根据用户身份及其所属的预先定义 的策略组,限制其使用数据资源能力的手段, 是实施授权的具体方法;

-

资源:信息系统中的资源主要是数据和计算资 源;

-

访问(操作):三个基本操作:从资源中获得 信息(R)、修改资源信息(W)、或者使用 资源完成特定的功能(X)

-

-

访问控制的要素?(三要素)

-

主体S(Subject)

-

资源访问的具体请求者,又称发起者(Initiator),可 能是某一用户,信息系统中更多是用户启动的进程、服 务和设备等。

-

-

客体O(Object)

-

是指被访问资源的实体,又称目标(Target),所有可 以被操作的信息、资源、对象都可以是客体。

-

-

控制策略A(Attribution)

-

-

访问策略体现了主体对客体的授权行为,也是客体对主 体某些操作行为的认可。

-

Linux文件访问控制,将控制策略作为文件属性的一部分

-

-

-

访问控制 3 种基本类型?(模型含义是重点)

-

自主访问控制(Discretionary Access Control,DAC

-

强制访问控制(Mandatory Access Control,MAC

-

基于角色的访问控制(Role-based Access Model, RBAC);

-

基于属性的访问控制(ABAC)

-

-

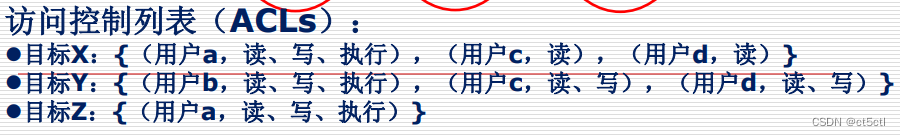

访问控制矩阵、访问控制列表、访问控制能力和安全标签的概念?

-

访问控制矩阵

-

-

概念:访问控制矩阵中一行代表一个主体,一列代 表一个客体,一个元素表示一个主体被授权 的对客体的操作。一列是一个客体的访问控制列表; 一行是一个主体对所有客体的授权操作的集合

-

存在的问题:

-

对于一个大型的访问控制系统,访问控制矩阵过于庞大,与主体或者客体数量呈平方的 关系;

-

访问控制矩阵是一个稀疏矩阵

-

-

-

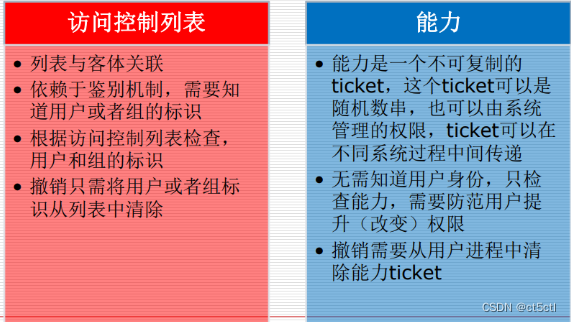

访问控制列表

-

-

概念:本质上是访问控制矩阵的一个列

-

适合于:相对少的需要被区分的用户,并且这 些用户中的绝大多数是稳定的情况。

-

特点:采用访问控制列表,一个目标的拥有者或管理 者可以很容易地废除以前授予的许可。

-

-

访问控制能力

-

概念:本质上是访问控制矩阵的一个行

-

适合于:联系相对较少目标,对发起者访问控制决策容易实现的情况

-

缺点:目标拥有者或者管理者不容撤销(能力标签为主体拥有的)

-

-

列表VS能力

-

-

安全标签

-

用途:安全标签通常的用途是支持多级访问控制策略

-

在处理一个访问请求时,目标环境比较请求上的标签和目标上的标签,应用策略规则(如 Bell Lapadula规则)决定是允许还是拒绝访问。

-

-

-

自主访问控制和强制访问控制;(理解)

-

自主访问控制

-

授权管理:有5种形式(复杂)

-

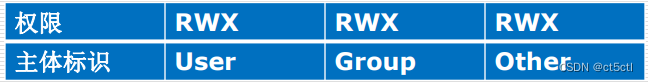

Linux的UGO自主访问控制

-

在每个文件上附加一段 有关访问控制信息的二进制位,该二进制位可以看做是一个简化的访问控制列表

-

-

-

Linux的ACL自主访问控制

-

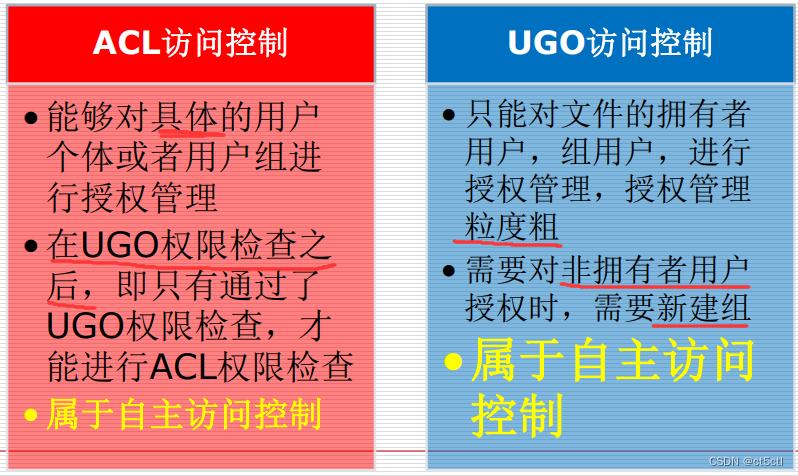

UGO的缺点:UGO访问控制的最大问题在于控制粒度过粗(系统安全总 是在增加访问控制的粒度,但是控制粒度的增加可能带来 效率的降低)

-

ACL是相对UGO更为精细的访问控制机制,需要更为复杂的访问控制信息存储

-

ACL vs UGO

-

-

-

自主访问控制的不足

-

如果一个用户被授权访问,那么该用户的所有 程序都将可以访问授权的资源

-

用户被授权的程序可能含有恶意软件,恶意软 件可以以授权用户的身份进行客体资源访问

-

“不能识别自然人与计算机程序之间最基本的 区别”是自主访问控制方案共同的弱点

-

-

-

强制访问控制

-

授权管理:强制访问控制中,访问的允许完全根据主体和客体的安全级别决定(简单)

-

实现目标:访问控制判断的基础不是某个人或系统管理员的辨别力,而是一种有组织的安全策略来控制对客体的访问,不受个别程序的行为影响;

-

典型的多级访问控制模型模型:Bell-Lapadula(BLP)模型、Biba安全模型

-

-

-

BLP、 BIBA 模型(理解)

-

BLP

-

只关注机密性保护

-

客体被分成安全级别依次降低的:绝密、机密 、秘密和公开等级别

-

主体也被制定不同的安全级别。主、客体安全级别由一个中心策略机构指定

-

BLP模型确保:机密信息不会从 高安全级别 流向 低安全级别

-

-

BLP模型中一个系统的状态可以用三元组 {b,M,f}标示,如果主体访问客体的操作与 系统确定的安全规则一致,则系统的状态是 安全的

-

一组主体的集合S;

-

一组客体的集合O;

-

一组访问操作集合A={读、写、执行、附加}

-

一组偏序安全等级集合L;

-

b标示一组访问操作集合,每个访问操作表示为 (s, o, a),s∈S, o∈O, a ∈A

-

M表示一个访问控制矩阵: M = (Ms,o)s∈S,o∈O, 当 Ms,o ⊂ A

-

f = (fS , fC , fO), fS表示主体最高安全级别, fC 表示主体当前安全级别, fO表示客体安全级别

-

-

BLP模型定义了2个强制访问安全规则和一 个自主访问安全规则

-

强制访问控制规则一(The Simple Security Property):主体不能读取安全级别高于它的 客体(no read-up)

-

描述:∀(s, o, a) ∈ b, a ∈ {read},在当且仅当 fO(o) ≤ fS (s) 时成立

-

-

强制访问控制规则二(*-property):主体不 能写安全级别低于它的客体(no write-down )

-

描述:∀(s, o, a) ∈ b, a ∈ {append, write}在当 且仅当 fC (s) ≤ fO(o)

-

-

BLP自主访问控制规则

-

描述:∀(s, o, a) ∈ b 在当且仅当a ∈ Ms,o 时成立

-

-

-

-

Biba安全模型

-

只关注信息完整性保护,信息完整性的目标是确保数据和程序的可信性,阻 断错误的和非授权的改变,具体包括:

-

防止非授权的用户改动数据和程序

-

防止授权用户进行错误或者非授权的修改

-

确保数据和程序的一致性

-

-

Biba安全模型是BLP安全模型的对偶模型

-

Biba模型由一组强制访 问控制策略和一组自主访问控制策略组成

-

Strict Integrity Policy(最严格,与实际应用不相符);

-

简单完整性条件( Simple Integrity Condition ):即高安全级别的主体不能读取低安全级别的客体

-

Integrity *-Property条件:即低安全级别的主体不能写高安全级别的客体

-

调用属性(Invocation Property):即一个主体只能调用完整性安全级别低的主体

-

解释:在操作系统里,为确保内核完整性,从Biba模型 的角度,内核可以调用应用程序,反之将是违反 Biba模型安全规则的操作(应用程序可以通过特 定的系统调用,调用内核,这是对严格Biba模型 的变通)

-

-

Low-Water-Mark Policy for Subjects(较不严格);

-

该策略修改了严格模型的Simple Integrity Condition规 则,使得高可信主体可以读取非可信主体,但是读取完成 后,高可信主体的安全级别将与低可信主体等同

-

-

Low-Water-Mark Policy for Objects(较不严格);

-

如果客体被一个完整性安全级别低于它的主体访问了, 则客体安全级别降低到修改它的主体的水平

-

-

Low-Water-Mark Integrity Audit Policy(较不严格);

-

该策略类似于low-watermark policy for objects,允许任何主体修改任何客体,但是需 要将修改操作记录在一个审计日志中

-

-

Ring Policy(较严格)

-

该策略类似于严格策略,不同之处在于:对 “no read down”规则放松,允许任意的读, 具体规则如下:

-

任意安全级别的主体可以读取任意安全级别的客体 的内容;

-

Integrity Star Property和Invocation Property与严格策略模型一致

-

-

-

-

-

-

Linux 的 UGO 访问控制原理 (理解)

-

在每个文件上附加一段 有关访问控制信息的二进制位,这些二进制位反映了不同类别用户对该文件的存取方式,可以看作是一个简化的访问控制列表。

-

每个用户都有一个用户组(Group),访问文件时系统通过检查该文件的访问控制信息中,该用户组是否有相应权限,从而进行访问控制

-

-

-

基于属性的访问控制(ABAC)(将主体、客体、环境的属性一起做成一个规则)

-

SELinux:基于类型的访问控制,安全上下文(了解即可);

-

规则非常多

-

-

本文详细梳理了网络与系统安全课程的知识点,涵盖了访问控制的类型如自主访问控制、强制访问控制、基于属性的访问控制,以及PKI、PMI在权限管理中的作用。此外,还探讨了网络安全的边界防护、网络权限管理、入侵检测与响应,以及数据备份和灾难恢复策略。文章还介绍了防火墙的基本原理和不同类型的防火墙技术,以及移动终端的权限管理区别。

本文详细梳理了网络与系统安全课程的知识点,涵盖了访问控制的类型如自主访问控制、强制访问控制、基于属性的访问控制,以及PKI、PMI在权限管理中的作用。此外,还探讨了网络安全的边界防护、网络权限管理、入侵检测与响应,以及数据备份和灾难恢复策略。文章还介绍了防火墙的基本原理和不同类型的防火墙技术,以及移动终端的权限管理区别。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1388

1388