目录

一.ACL的介绍

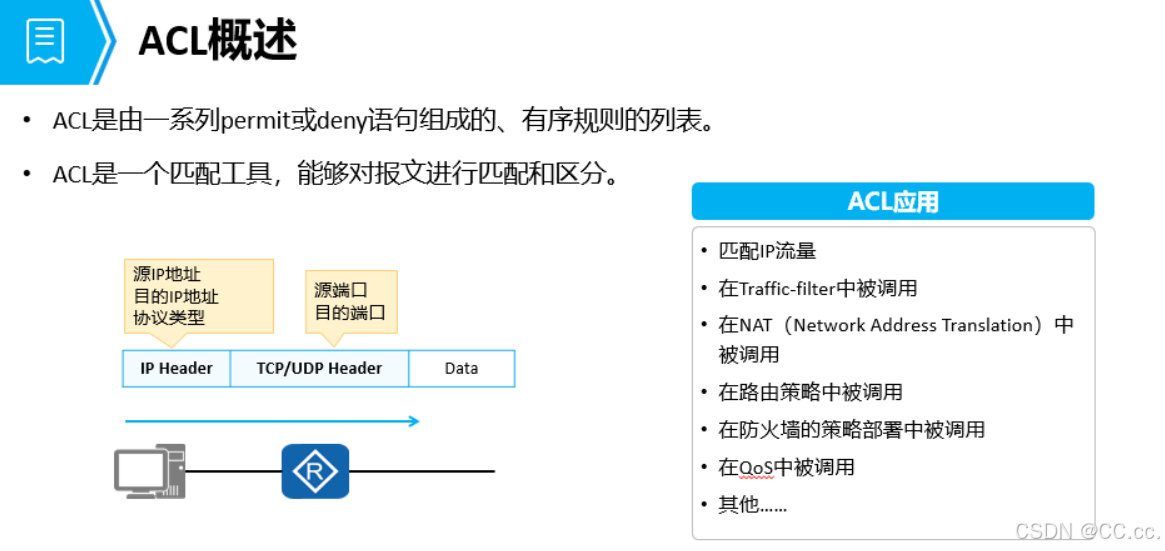

1.ACL的概述

ACL(访问控制列表):用于过滤流量。例如:在同一个vlan 中要允许PC1可以访问服务器A,但是PC2不能访问服务器A,这种情况就需要使用ACL。原理是在数据包经过路由器时,由于路由器开启了ACL所以会对报文进行检查做出相应的处理。

2.ACL工作原理及两种应用(匹配机制)

工作原理:当数据包从接口经过时,由于接口启用了ACL,此时路由器会对报文进行检查,然后做出相应的处理(接收或拒收)。

- 应用在端口的ACL,用于过滤数据包。

- 应用在路由协议,匹配对应的路由协议。

匹配机制:规则自上而下依次匹配,一旦匹配不再向下,例如第一条是允许所有1.1.1.0/24 段ip通过,那么第二条拒绝1.1.1.2/32 访问的规则就不会再生效。

匹配规则:

- 一个接口的同一方向,只能调用一个ACL;

- 一个ACL内可以有多个rule规则,按照规则ID从小到大排序,从上到下依次执行;

- 数据包一旦被匹配,就不会再向下匹配;

- 用来做数据包访问控制时,默认隐含放过所有(华为设备)。

3.ACL的基本种类

- 2000 --- 2999:基本ACL,只能根据数据包中的源IP地址匹配数据。

- 3000 --- 3999:高级ACL,以根据数据包中的五元组(源IP地址,目的IP地址,源Mac地址,目的Mac地址,协议端口号)对数据包进行处理。

- 4000 --- 4999:二层ACL,Mac、VLAN-id、根据这些条件对数据包进行处理。

应用原则:

- 基本ACL:尽量用在靠近目的点。

- 高级ACL:尽量用在靠近源的地方(可以保护带宽和其他资源)

4.ACL配置命令

- ACL 2000 -----------------创建基础ACL

- rule permit(deny) source 1.1.1.1 -----------------添加规则允许(拒绝)源IP为1.1.1.1的地址

- int g0/0/0(?) -----------------进入需要配置的接口

- traffic-filter outbound(inbound) ACL 2000 -----------------在入口或出口调用ACL 2000 的规则

二.NAT的介绍

1.NAT的原理及作用

- 作用:通过对网络地址转换,实现内网地址和公网地址的互相访问。

- 原理:主要应用在企业出口路由器上,从内网出去时将源地址转换为企业公网ip,从公网中回来时将目的地址及公网地址转为对应的内网地址。

2.NAT分类

- 静态NAT:私网地址和公网地址一对一映射,局限性是需要每一个私网ip对应一个公网ip,所以需要公网ip比较多。【 nat static global (自定义公网IP)inside(私网IP)】

- 动态NAT:将公网ip划出一个公网ip池,当内网地址访问外网时随机分配一个公网对应ip,访问完毕后回收公网ip。

举例动态NAT: nat address-group 1 200.1.1.10 200.1.1.15 ----------建立地址池

acl number 2000

rule 5 permit source 192.168.1.0 0.0.0.255------给需要地址转换的网段添加规则

int g0/0/n

nat static enable

nat outbound 2000 address-group 1 no-pat----------进入对应接口添加规则

3.NATPT(端口映射)

①.NAT-Server

NAT-Server:内网服务器对外提供服务,针对目的IP和目的端口映射,内网服务器的相应端口映射成路由器公网IP地址的相应端口。

- 私网IP和公网IP是多对一的关系,一个公网和不同的端口可以转化成私网IP和端口。

- 先修改从公网发送到内网的数据包的目的IP地址,NAT-Server会将数据包的目的IP地址由公网地址转化成私有地址。

- 再修改从内网返回到外网的响应数据包的源IP地址,NAT-Server会将数据包的源IP由私网地址转化成公网地址。

②.举例

在企业出口路由器上的接口配置

int g0/0/n

ip address 192.165.1.1 255.255.255.0

nat server protocol tcp global current-interface www inside 192.168.1.100 www

nat static enable

4.Easy-IP

①.Easy-IP

Easy-IP实现原理和NAPT相同,也是针对公网地址进行复用操作,同时转换IP地址、传输层端口,区别在于Easy-IP没有地址池的概念,直接使用边界设备连接外网接口地址作为NAT转换的公有地址。

- 工作时同时转换IP地址和传输层端口号;

- 使用ACL列表匹配私网IP地址;

- 将所有的私网地址映射成路由器当前接口的公网地址。

②.举例

acl 2000

rule permit source 192.168.1.0 0.0.0.255

int g0/0/n

nat outbound 2000

1474

1474

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?