1.复制xssaq.com里公共模块中的flash钓鱼的js代码

2.把代码保存成.js的文件并放到一个可以访问到的地址

3.寻找受害者,这次目标为pikachu后台的管理员,找一个xss漏洞让管理员的页面引用外部我们的js文件

4.管理员后台页面执行了我们发过去的引用外部文件的script代码。

5.当管理员信以为真点击立即升级的时候,会让管理员下载一个可执行程序,控制下载文件的代码在1.js中。

6.为了编辑的像一点,我们把文件地址和文件名改成flash.exe

7.当管理员再次点击下载的时候就变成flash.exe

8.上面的flash.exe是我们要让管理员下载运行的病毒文件,当管理员下载运行后我们就能控制管理员电脑了,现在要做的就是如何制作伪装病毒。

9.首先我们要让管理员相信这是一个flash运行程序的话,我们就要搭建一个flash的网站

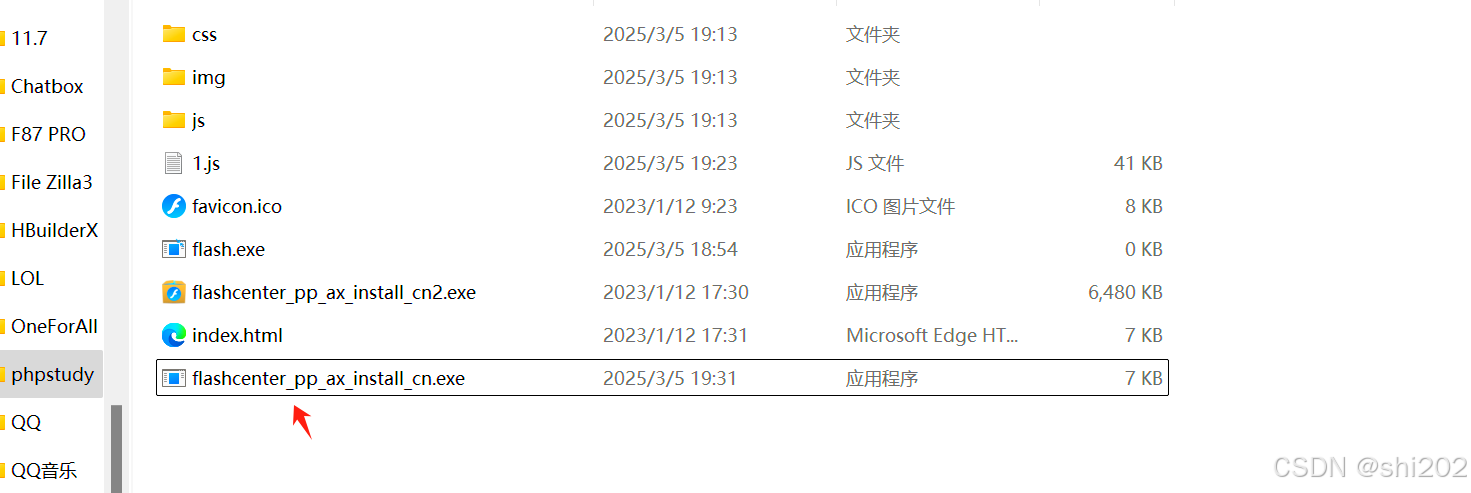

10.将上面目录中的所有文件,放到家网站的根目录。访问假网站,下载的文件在index.html中修改

11. 1.js中使用真的flash安装包的名字

12.打开kali制作病毒

13.把生成的shell.exe拖到我们假网站的目录下并改成安装包名字

14.这个病毒已经能够正常使用,我们先在kali中当作攻击者对自己的病毒进行监听,看看受害者有没有点击病毒,如果点击,我们会收到这个监听。

15.我们模拟管理员点击立即升级并下载执行该程序

16.kali中受到监听并能控制受害者电脑

病毒文件可能不太像,可以把图片也更换了,这几步就省略了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?