项目要求

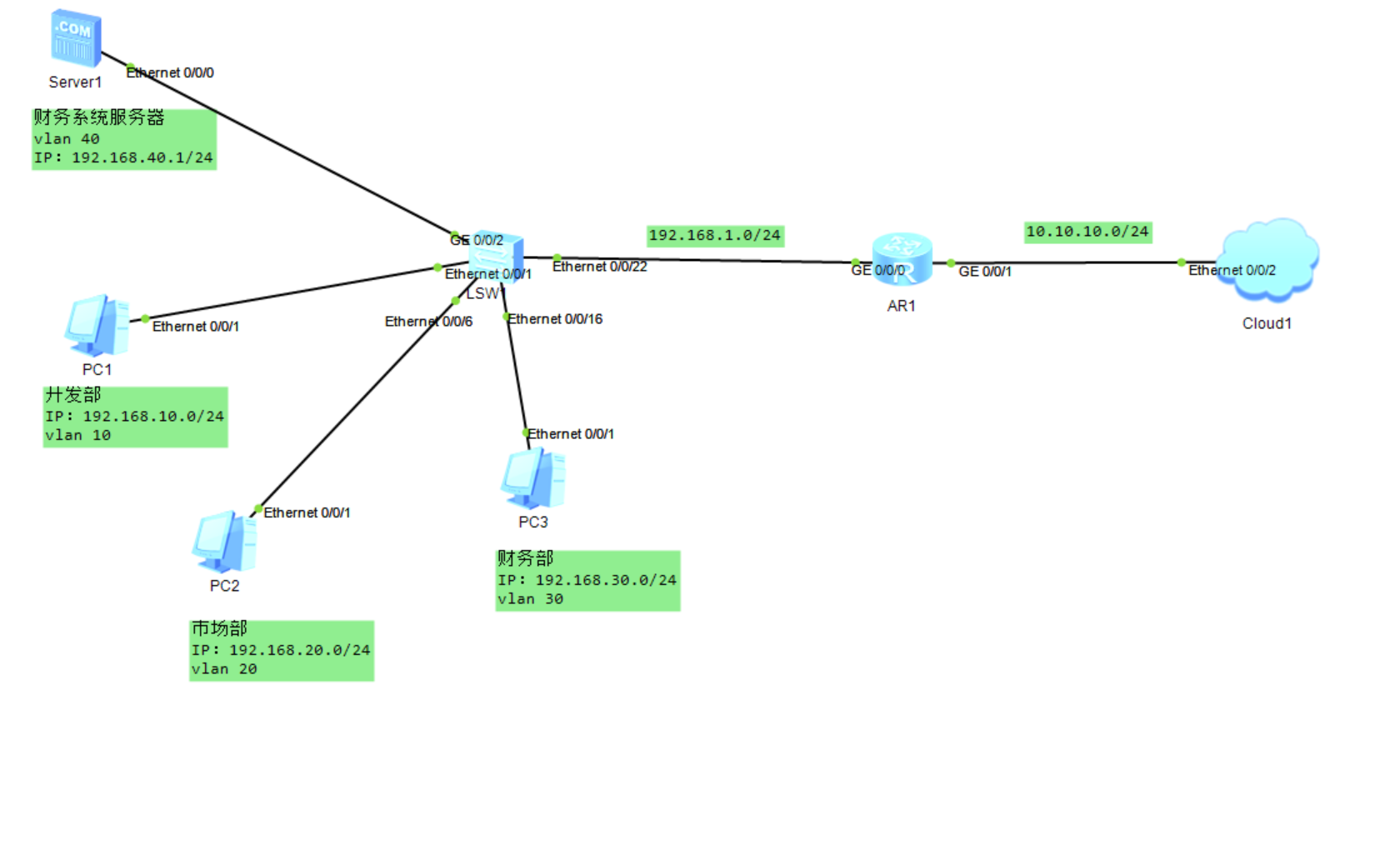

三层交换机的访问控制策略主要是通过ACL访问控制列表对不同VLAN的IP地址段进行流量匹配控制。标准ACL可以对IP包进行源地址匹配,即检查通过IP包中的源地址信息,如果源地址与ACL中的规则相匹配,就执行放行或拦截的操作。为了让其它部门无法访问财务系统服务器,可以在三层交换机中配置匹配财务部IP地址段、拒绝其他所有IP的ACL,并在G0/0/2接口的OUT方向上应用;同时在添加拒绝财务部系统服务器IP地址段的ACL,在G0/0/1接口的OUT方向上应用,组织财务部系统服务器访问外部网络。外部网络连接方面,三层交换机配置默认路由指向出口路由器。

项目实施

(1)配置交换机基础环境

①为各部门创建相应的VLAN

<Huawei>system-view

[Huawei]sysname SW1

[SW1]vlan batch 10 20 30 40 50

②将各部门计算机所使用的端口类型转换为ACCESS模式,并设置接口PVID,将端口划分到相应的VLAN

[SW1]port-group group-member Ethernet 0/0/1 to Ethernet 0/0/5

[SW1-port-group]port link-type access

[SW1-port-group]port default vlan 10

[SW1-port-group]quit

[SW1]port-group group-member Ethernet 0/0/6 to Ethernet 0/0/15

[SW1-port-group]port link-type access

[SW1-port-group]port default vlan 20

[SW1-port-group] quit

[SW1]port-group group-member Ethernet 0/0/16 to Ethernet 0/0/20

[SW1-port-group]port link-type access

[SW1-port-group]port default vlan 30

[SW1-port-group] quit

[SW1]interface G0/0/2

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2]port default vlan 40

[SW1-port-group] quit

[SW1]interface G0/0/1

[SW1-GigabitEthernet0/0/1]port link-type access

[SW1-GigabitEthernet0/0/1]port default vlan 50

[SW1-port-group] quit

③配置vlanif接口的IP地址,作为各部门的网关

[SW1]interface Vlanif 10

[SW1-Vlanif10]ip add 192.168.10.254 24

[SW1]interface Vlanif 20

[SW1-Vlanif20]ip add 192.168.20.254 24

[SW1]interface Vlanif 30

[SW1-Vlanif30]ip add 192.168.30.254 24

[SW1]interface Vlanif 40

[SW1-Vlanif40]ip add 192.168.40.254 24

[SW1]interface Vlanif 50

[SW1-Vlanif50]ip add 192.168.1.254 24

④配置交换机默认路由

[SW1]ip route-static 0.0.0.0 0.0.0.0 192.168.1.1

(2)配置路由器基础环境

①配置路由器接口IP地址

[Huawei]system-view

[Huawei]sysname R1

[R1]int G0/0/0

[R1-GigabitEthernet0/0/0]ip add 192.168.1.1 24

[R1]int G0/0/1

[R1-GigabitEthernet0/0/1]ip add 10.10.10.1 24

②配置路由器静态路由

[R1]ip route-static 192.168.10.0 255.255.255.0 192.168.1.254

[R1]ip route-static 192.168.20.0 255.255.255.0 192.168.1.254

[R1]ip route-static 192.168.30.0 255.255.255.0 192.168.1.254

[R1]ip route-static 192.168.40.0 255.255.255.0 192.168.1.254

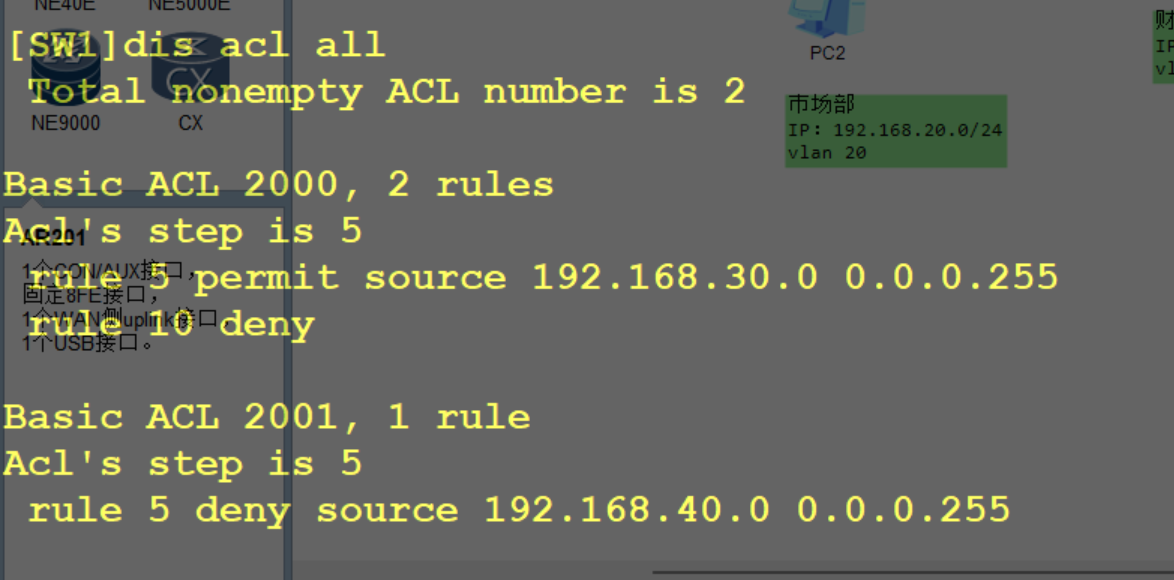

(3)配置基本ACL控制访问

基本ACL配置

①在交换机上配置ACL规则,允许数据包源网段为192.168.30.0的报文通过。将规则应用到G0/0/2的端口上。

[SW1]acl 2000

[SW1-acl-basic-2000]rule permit source 192.168.30.0 0.0.0.255

[SW1-acl-basic-2000]rule deny

[SW1]int G0/0/2

[SW1-GigabitEthernet0/0/2]traffic-filter outbound acl 2000

②在交换机上配置ACL规则,拒绝数据包源网段为192.168.40.0的报文通过。将规则应用到G0/0/1的端口上。

[SW1]acl 2001

[SW1-acl-basic-2001]rule deny source 192.168.40.0 0.0.0.255

[SW1]int G0/0/1

[SW1-GigabitEthernet0/0/1]traffic-filter outbound acl 2001

在路由器上配置高级ACL规则,允许财务部PC1对服务器80端口的访问。将规则应用到G0/0/1的端口上。

[R1]acl 3000

[R1-acl-adv-3000]rule 5 permit tcp source 192.168.10.1 0 destination-port eq www

[R1-acl-adv-3000]rule 10 deny ip

[R1]int G0/0/1

[R1-GigabitEthernet0/0/1]traffic-filter outbound acl 3000

高级ACL基本配置

②在路由器上配置高级ACL规则,拒绝财务系统服务器对外网的访问。将规则应用到G0/0/0的端口上。

[R1]acl 3001

[R1-acl-adv-3001]rule 5 deny ip source 192.168.20.0 0.0.0.255

[R1-acl-adv-3001]rule 10 permit ip

[R1]int g0/0/0

[R1-GigabitEthernet0/0/1]traffic-filter outbound acl 3001

项目验证

(1)查看访问控制列表

SW1的配置

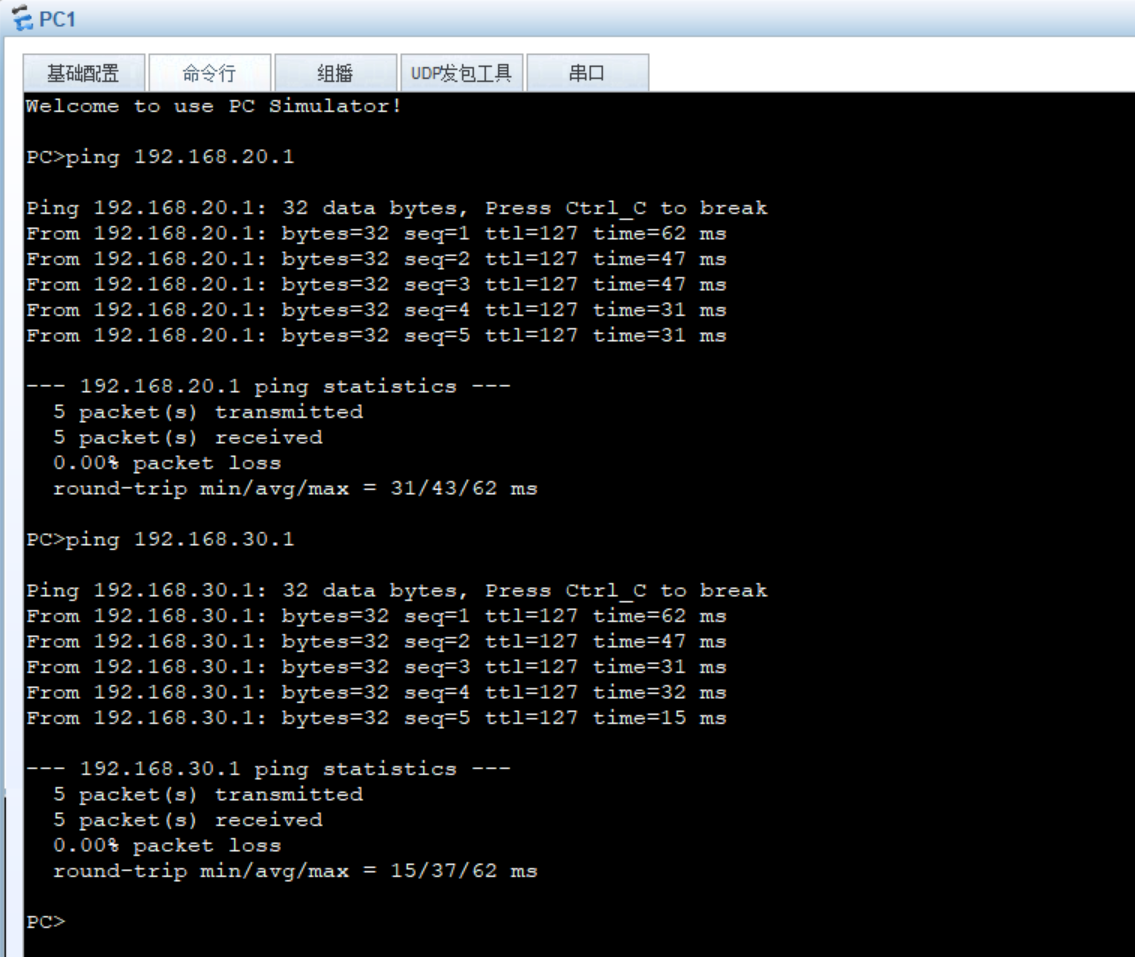

(2)测试各部门计算机的互通性

通过Ping命令,测试各部门内部通信息的情况。

使用开发部计算机Ping市场部及财务部的计算机:

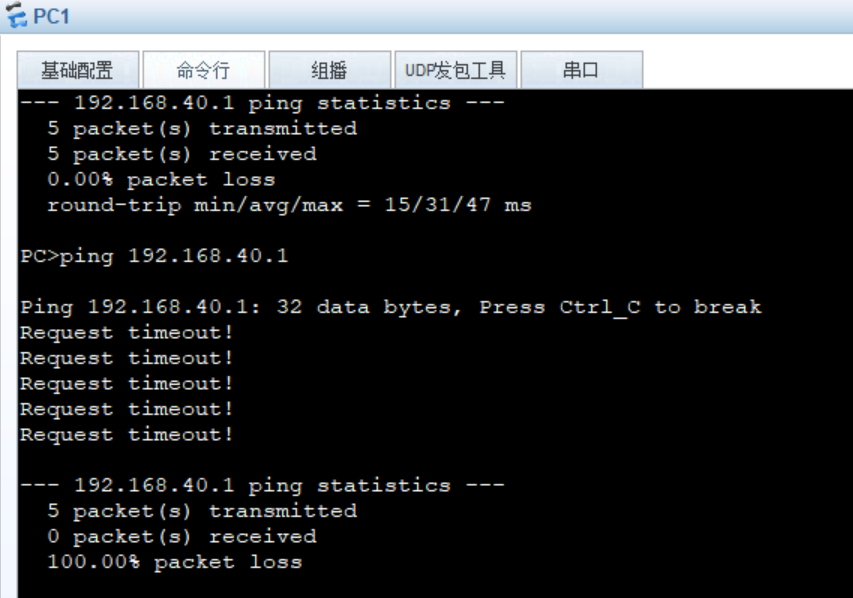

(3)测试各部门与财务系统的连接性

使用开发部的计算机Ping财务系统:

使用财务部的计算机Ping财务系统:

可以观察到其他部门无法连接到财务系统服务器上,唯有财务部可以连接到财务系统上。

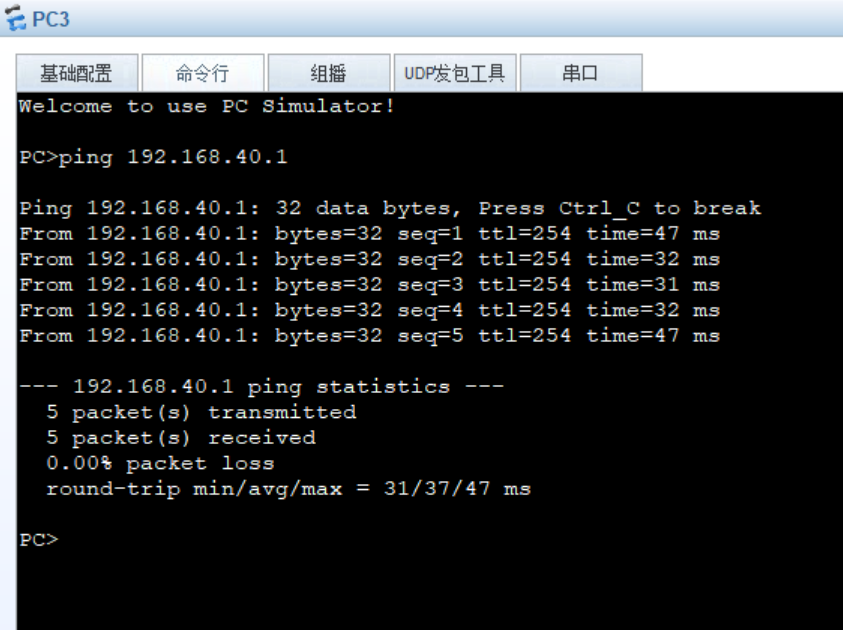

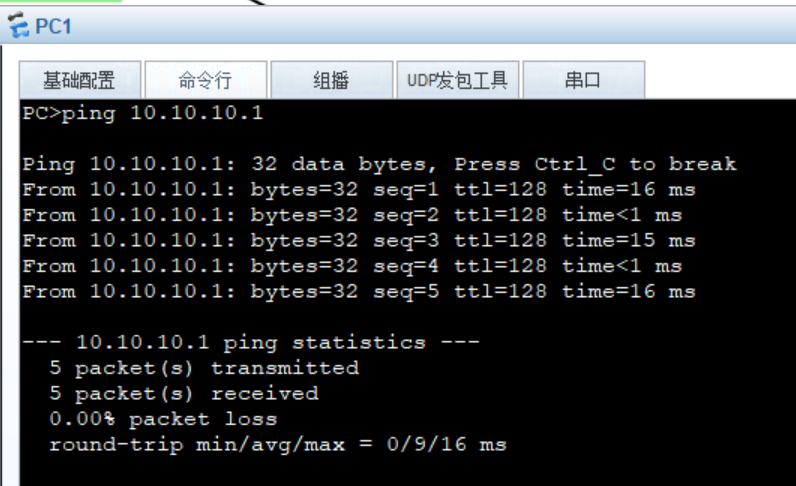

(4)测试外部网络的连通性

通过Ping命令,测试各部门PC及财务系统服务器是否能够访问外网。

使用开发部的计算机Ping外部网络:

使用财务系统服务器Ping外部网络:

可以观察到到其他部门均能访问外部网络,唯有财务系统服务器无法访问外部网络。

基本 ACL(访问控制列表)和高级 ACL 的核心区别的是 过滤依据的精细度:基本 ACL 仅基于源 IP 地址过滤,功能简单;高级 ACL 可基于源 IP、目的 IP、端口号、协议类型等多条件组合过滤,灵活精准

3840

3840

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?