进入newstar CTF 新生代公开赛道中的“会赢吗?”这个道题,点击下发题目

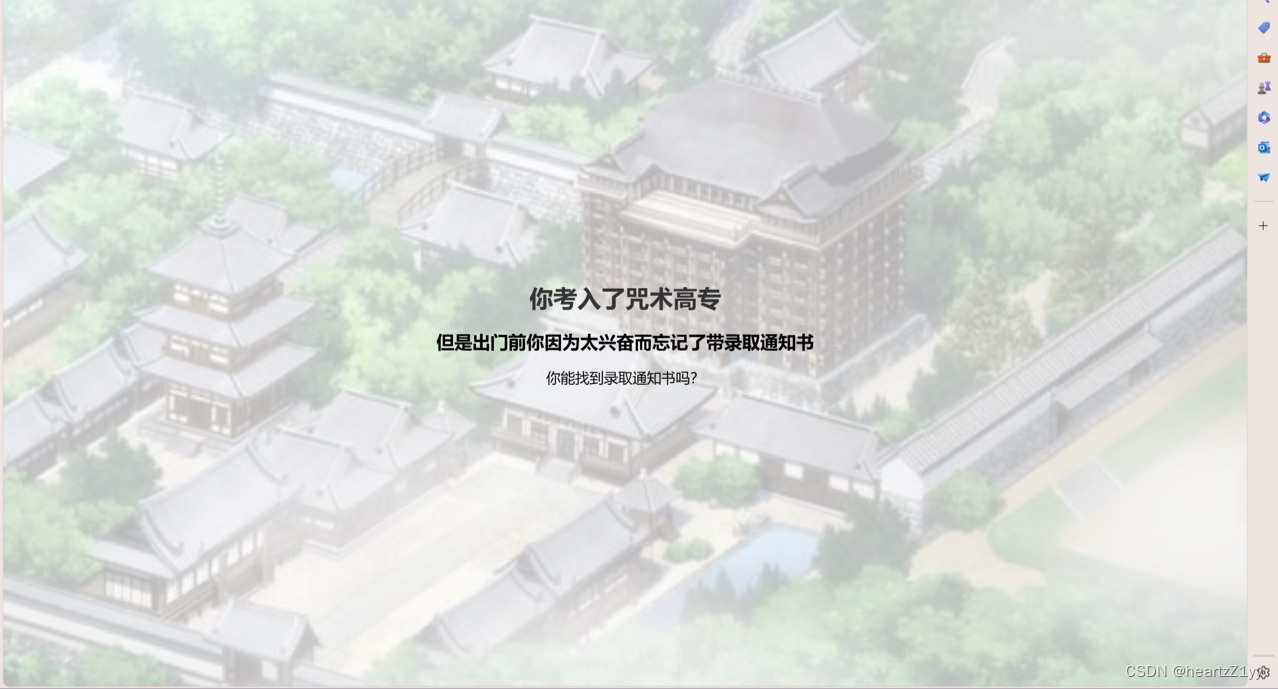

即能看到容器地址的ip和port,按照提示改成相应格式进入该地址即可看到如下界面

发现该界面上什么都没有,使用ctrl+u查看该网页的源代码

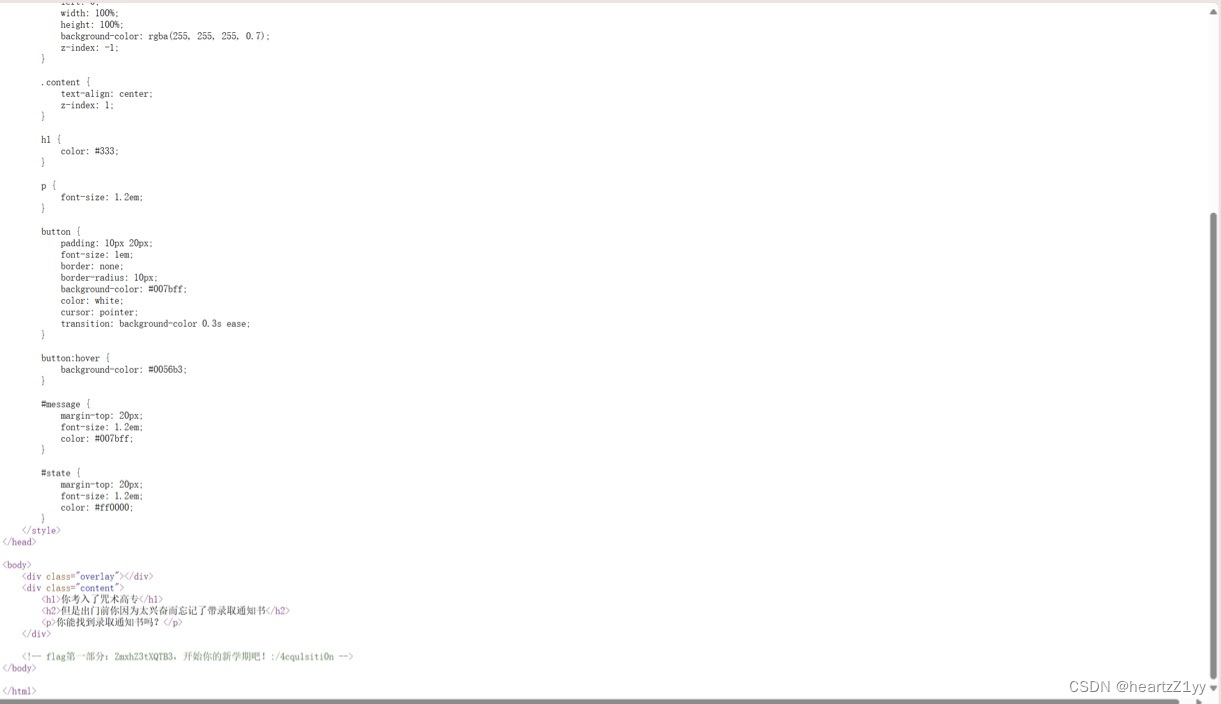

就能发现flag的第一组成部分和下一关的port,将地址后缀port更改为新port,访问下一关

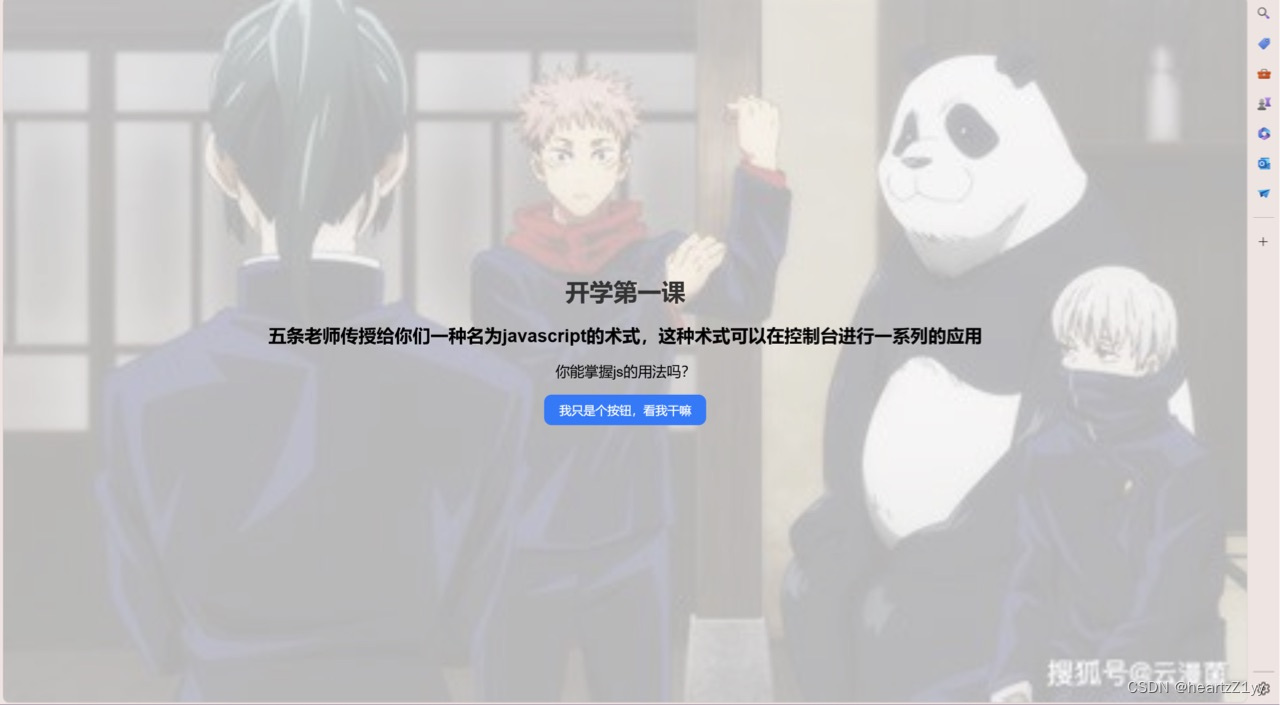

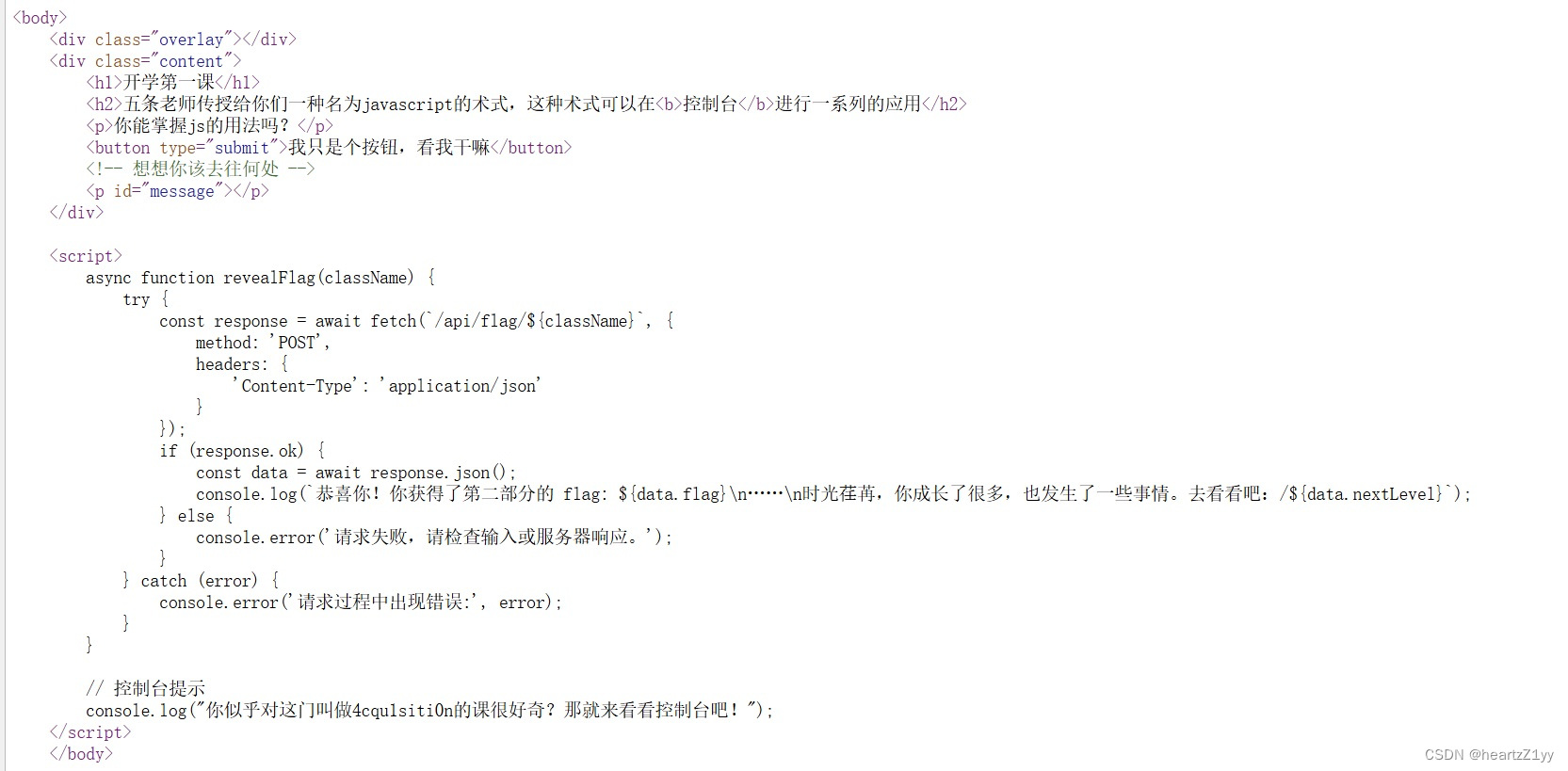

第二关的界面如图所示,点击按钮发现没有任何响应,继续ctrl+u查看源代码

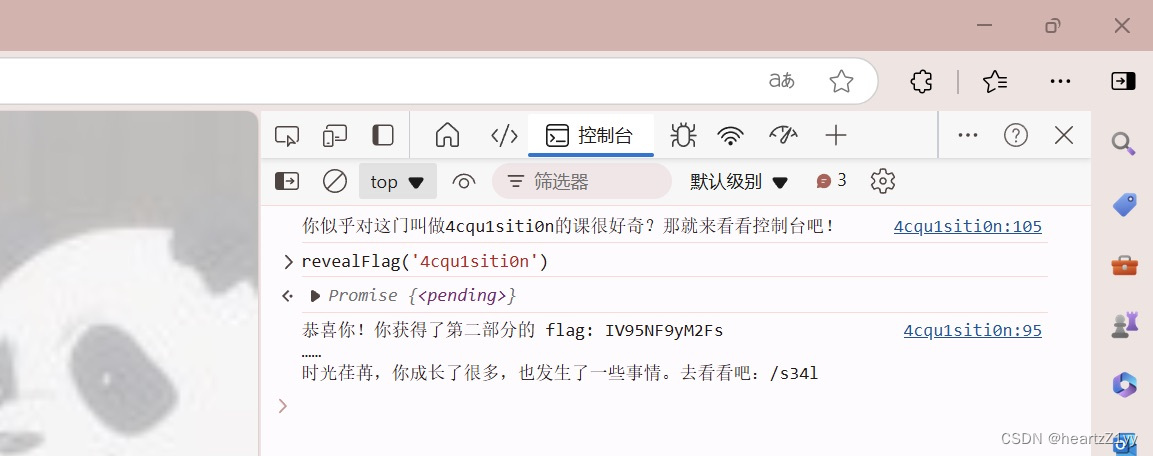

按照题目的提示用f12快捷键进入控制台,依据javascript中的提示,输入revealFlag(className),回车,发现该命令错误,再次审题发现“你似乎对这门叫做...的课程很好奇”,将className换成该课程名称(一定不要忘记用""或者'' 扩住课程名字),再次回车

发现命令正确,得到第二部分flag以及第三关的port,再次更改port后缀,进入第三关

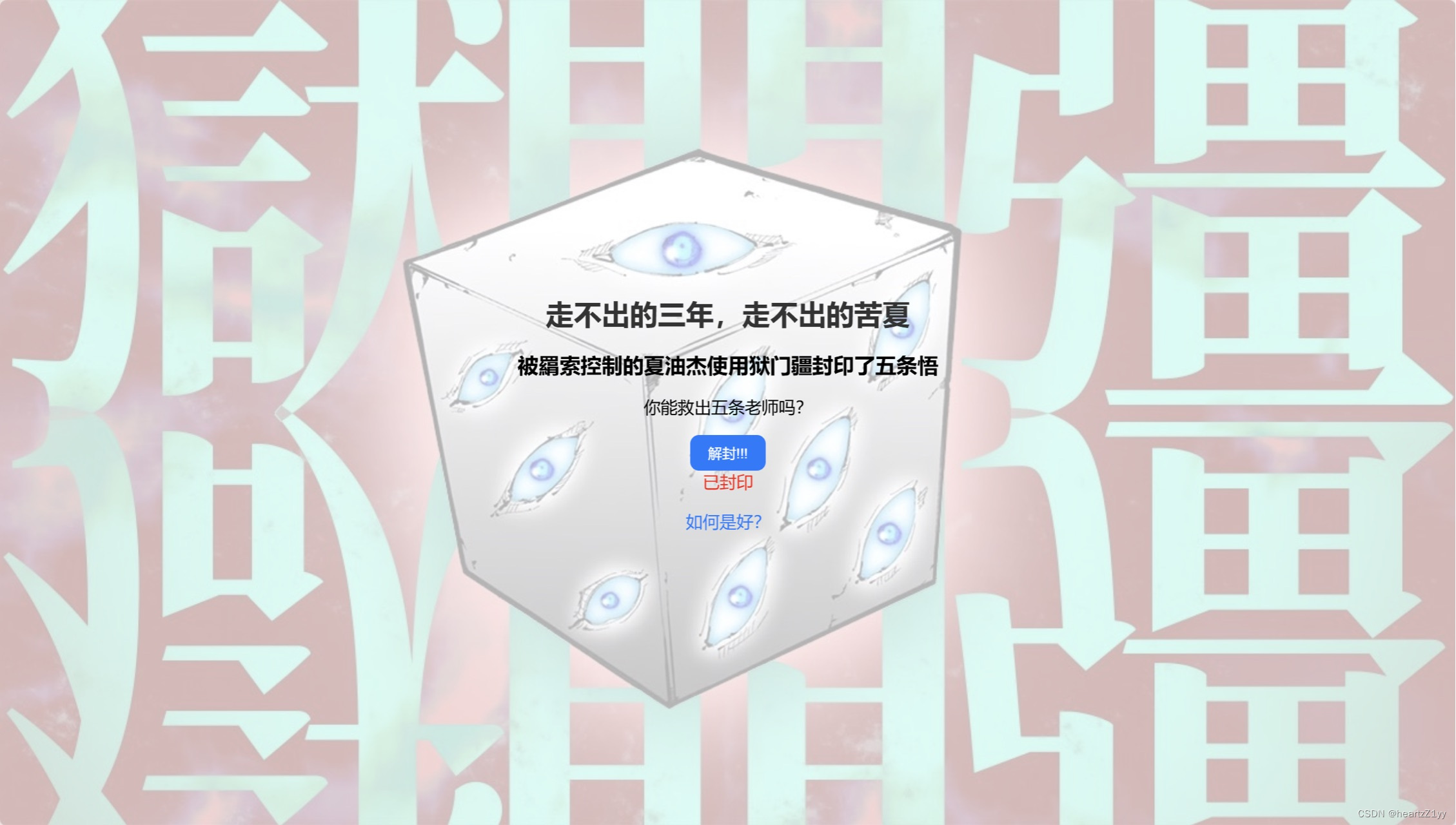

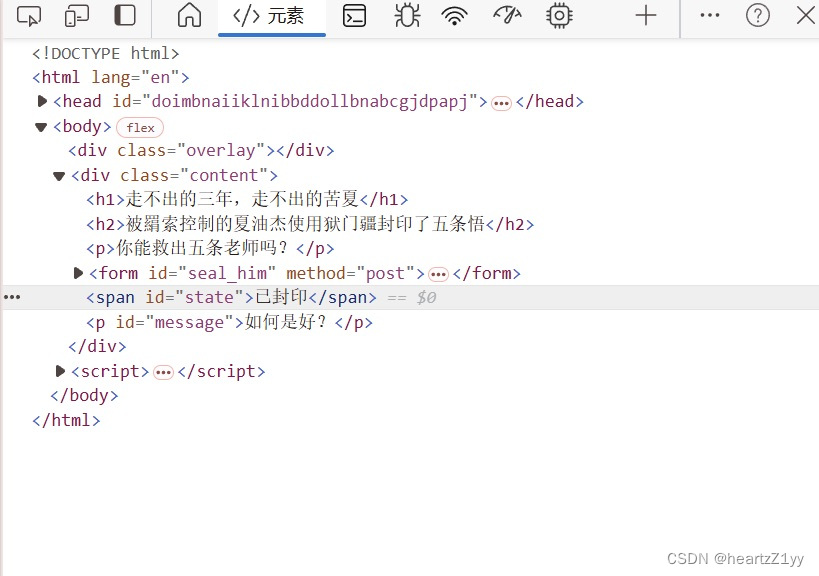

第三关如图所示,点击“解封”发现弹出“如何是好”字样,继续ctrl+u查看源代码

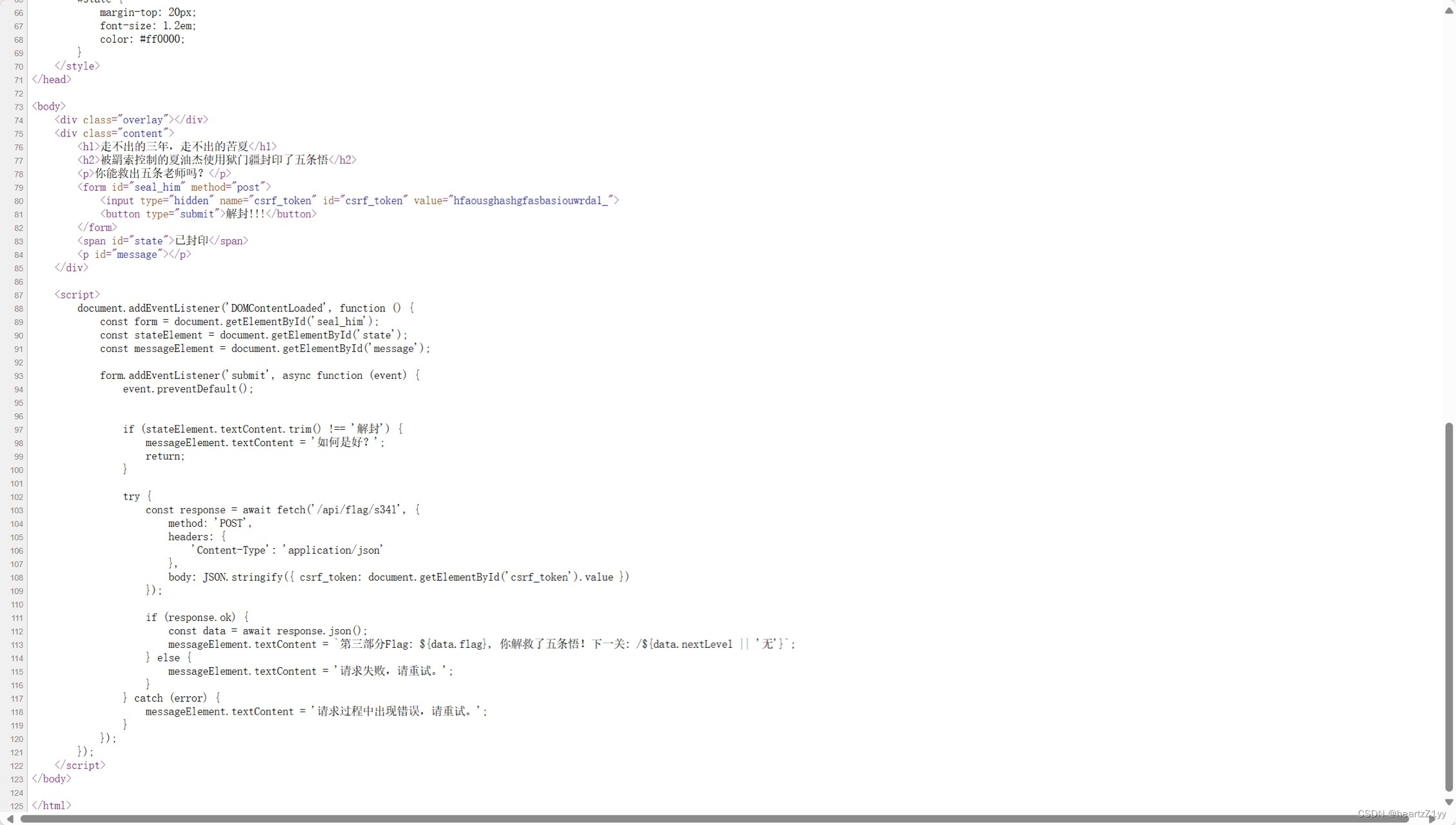

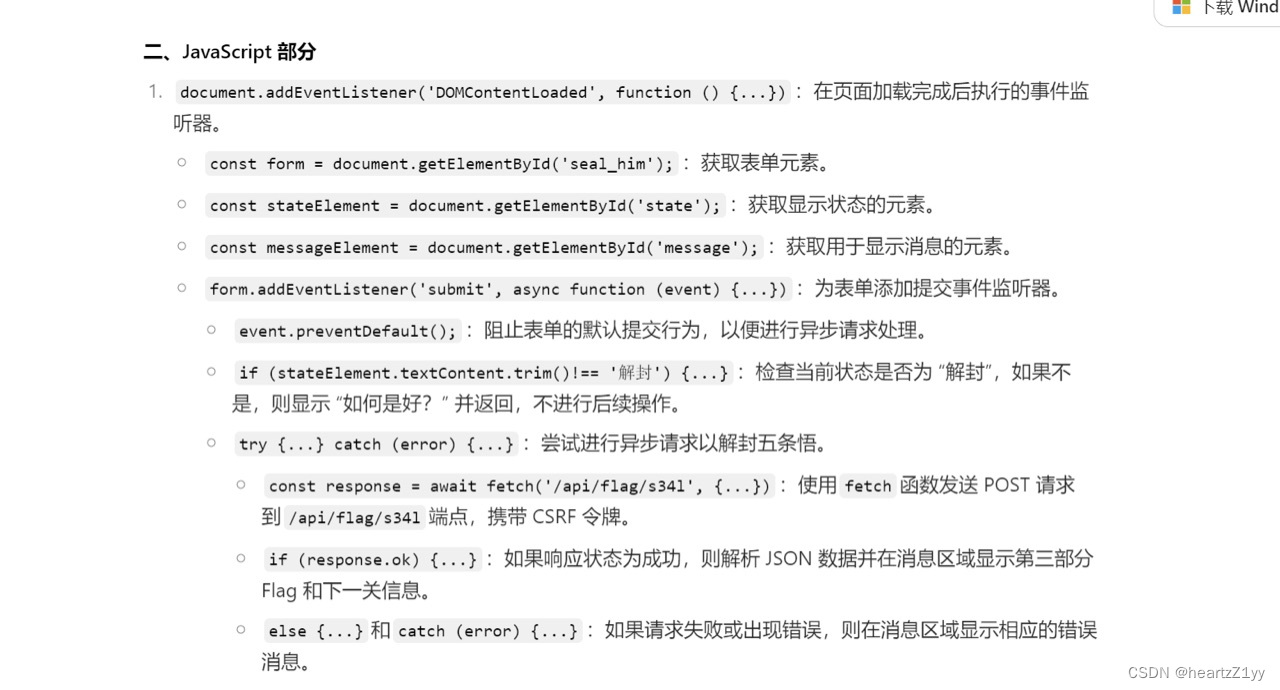

发现有一大串javascript代码,将代码复制给ai,让ai帮助翻译

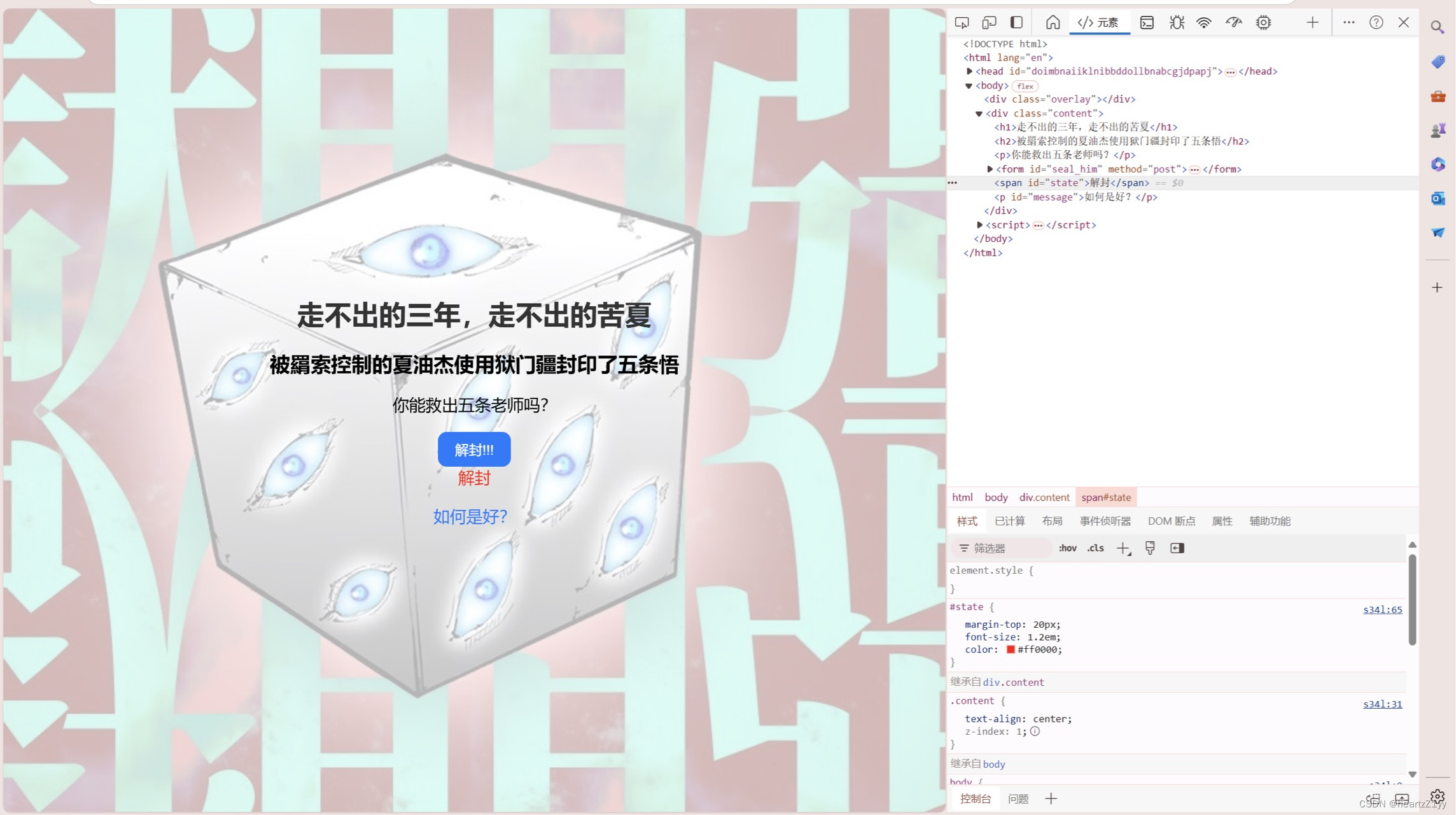

发现如果当前元素中的状态不是“解封”的话, 即弹出“如何是好”,因此我们需要让元素变为“解封”,用f12快捷键调出控制台,找到元素选项,将元素全部展开

发现有“已封印 ”字样,将其改为“解封”,回车

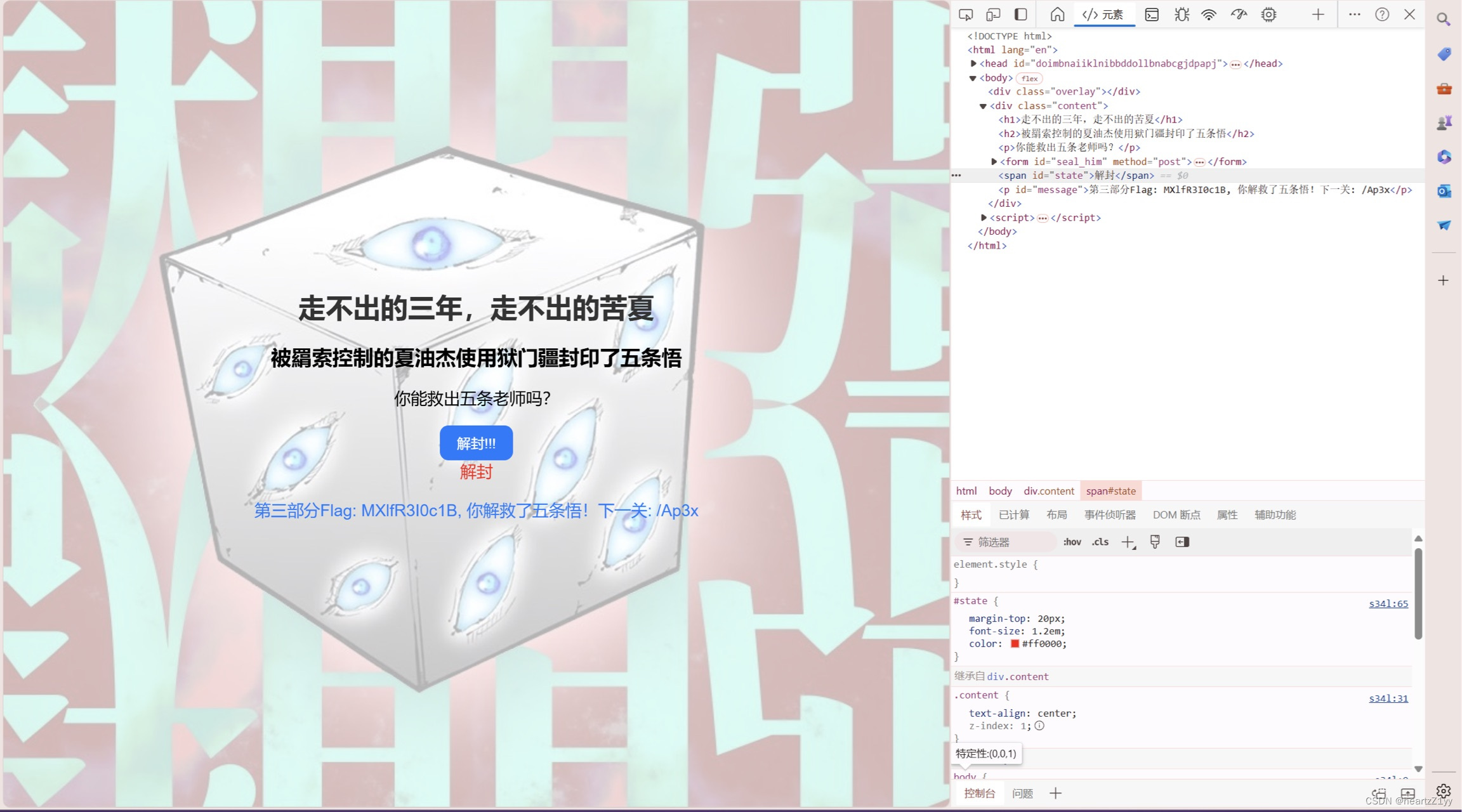

点击“解封”

发现flag的第三部分以及第四关的port后缀,更改port后缀,进入第四关

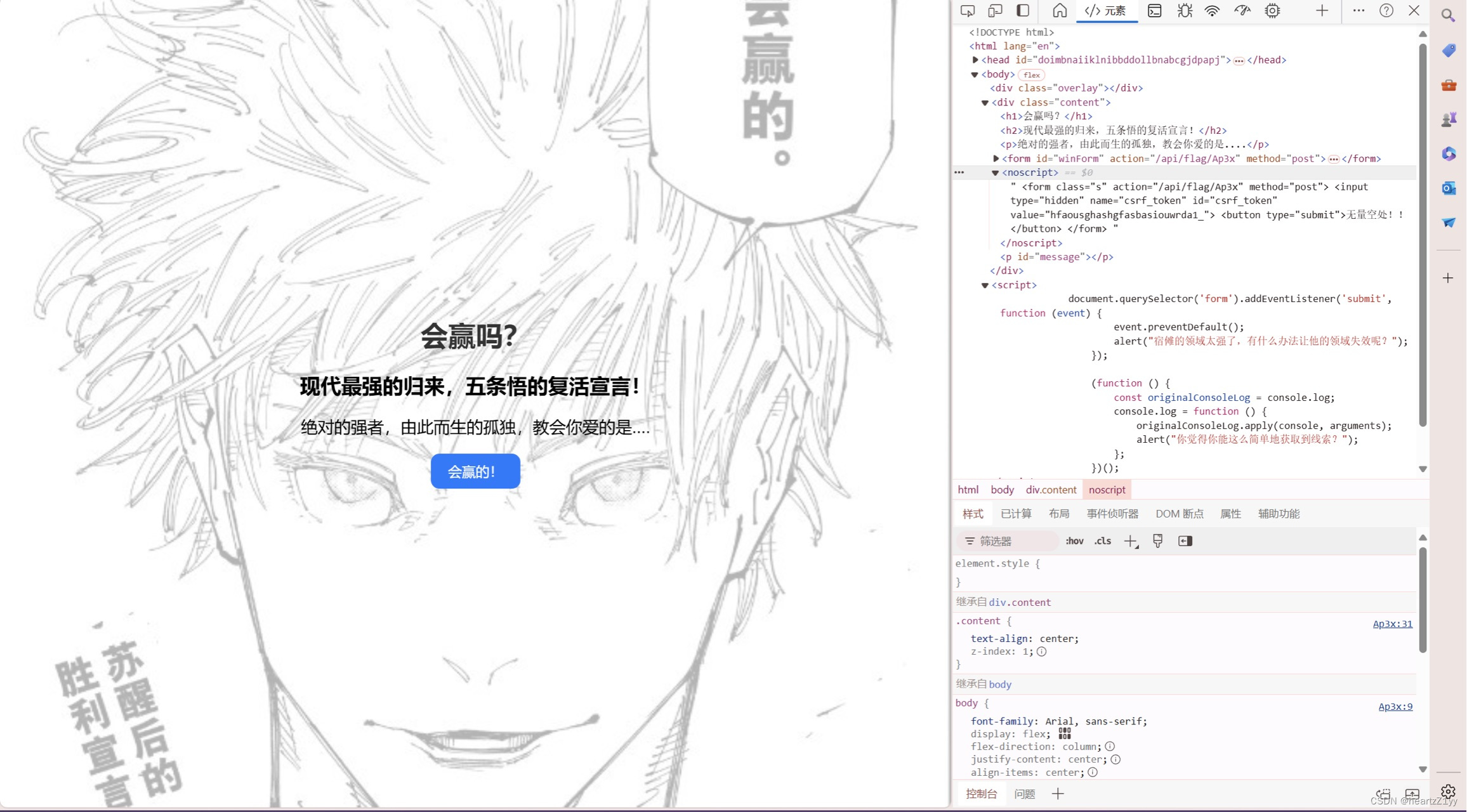

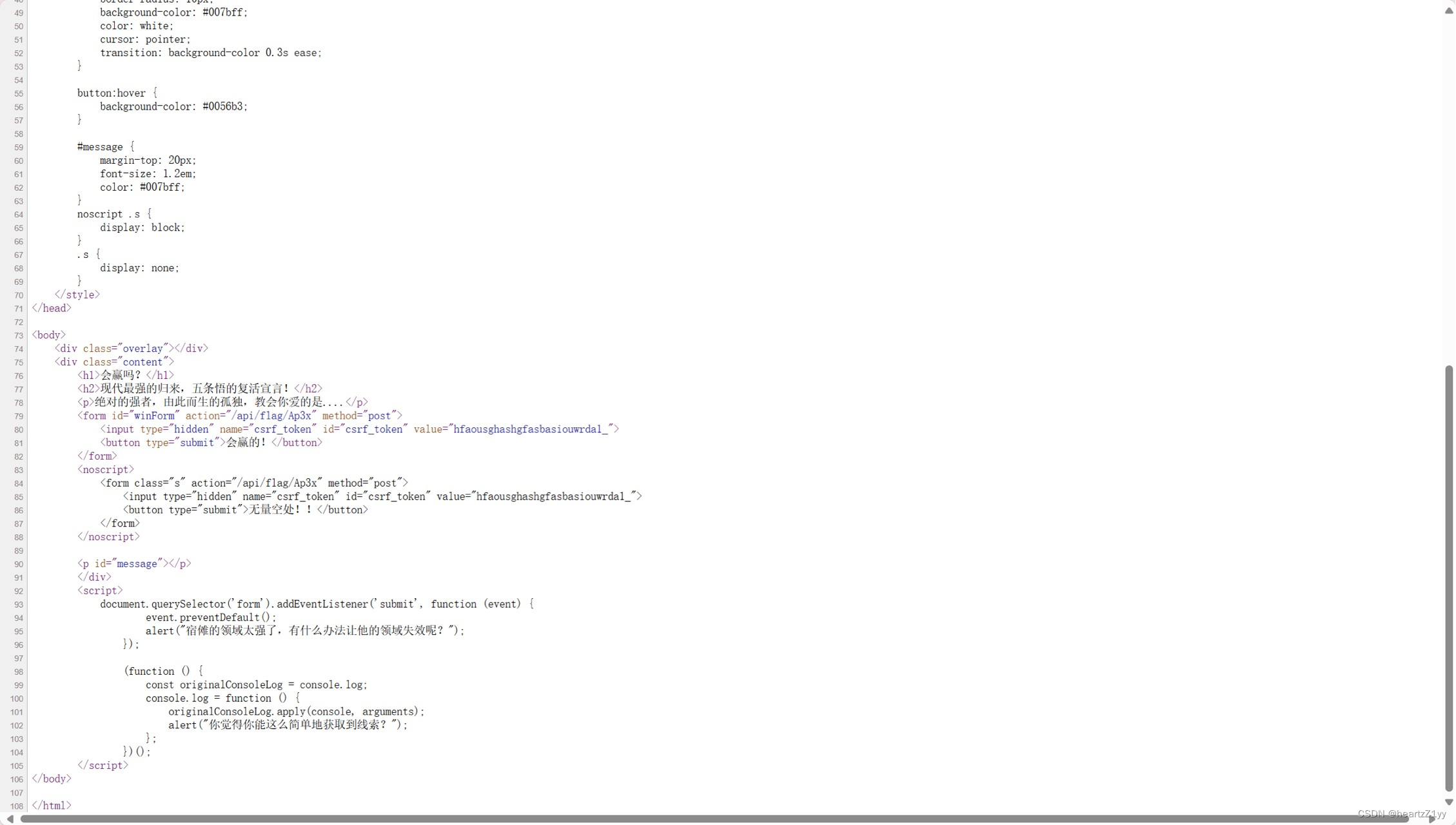

尝试点击“会赢的”,发现弹出宿傩领域太强,无法得到flag,再次ctrl+u调出源代码

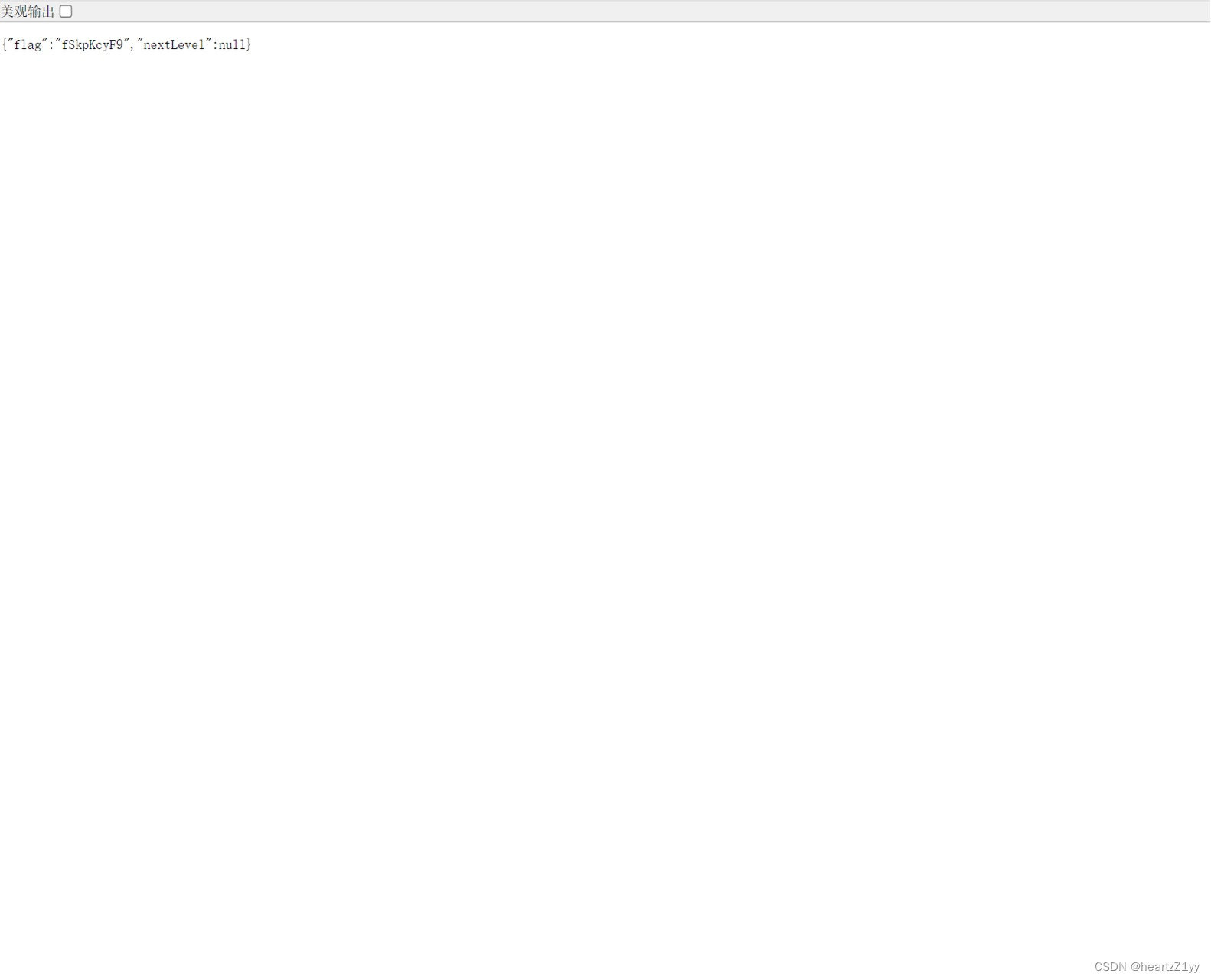

读取javascript代码发现破解该题需要一个post请求,则使用Hackbar扩展插件进行下一步操作,按照代码,填写url以及body部分,为“name=value ”,点击execute

发现了flag的最后一部分。

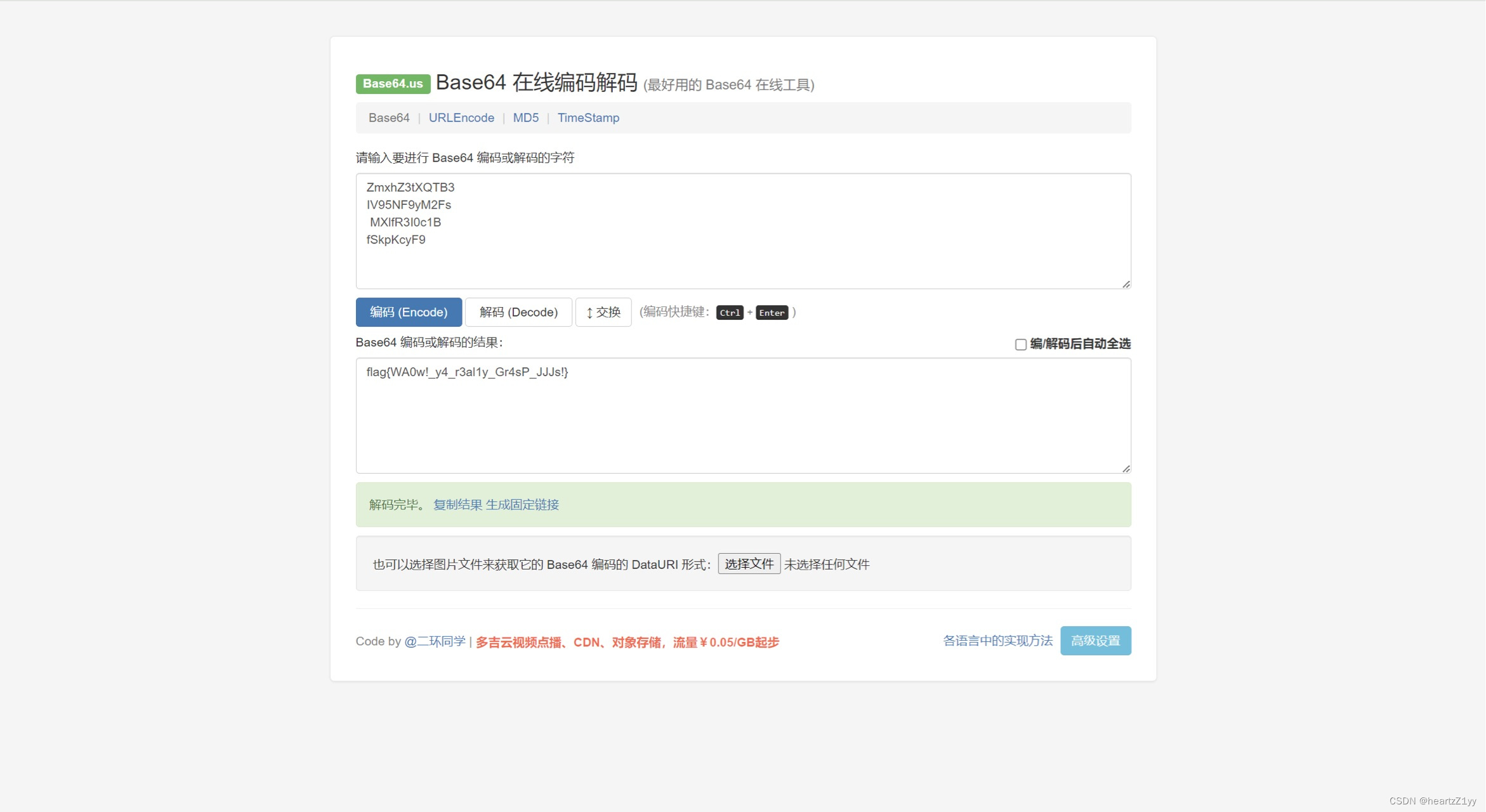

所有的flag集齐完毕后,发现需要进行解码,使用base64在线解码器,将四部分flag粘贴进入解码框,开始解码

得到最后的标准flag形式,复制粘贴进入答题区域

答案正确,该题目完成。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?