这是一道杂项类型题目

拿到的附件只有一个cap文件,很显然是一个流量包,并且题目提示:flag格式:flag{你破解的WiFi密码} tips:密码为手机号,为了不为难你,大佬特地让我悄悄地把前七位告诉你 1391040**

所以一定是通过这个流量包截取的数据内容,就能知道发送数据包的wifi网卡等内容,我们就可以进行爆破,找到密码

步骤一

首先使用Crunch这个工具,他是一个密码本生成工具

例如知道flag是手机号并且给了前7位,我们就可以通过命令来生成包含后4位所有结果的密码本

命令格式:crunch <min-len> <max-len> [<charset string>] [options]

min-len crunch:要开始的最小长度字符串。必须使用

max-len crunch:要开始的最大长度字符串。必须使用

charset string :指定字符集设置,否则将使用缺省的字符集设置。缺省的设置为小写字符集,大写字符集,数字和特殊字符(符号),如果不按照这个顺序,你将得到自己指定结果。必须指定字符类型或加号的值。

options:

| -d | 限制相同元素出现的次数 |

|---|---|

| -o | 将密码保存到指定文件 |

| -t | 指定密码输出的格式 |

以上三个是较为常用的命令

其中-t指定密码输出的格式为

-t @ , % ^ ,指定模式,@,%^分别代表意义如下:

@ 插入小写字母

, 插入大写字母

% 插入数字

^ 插入特殊符号

例如我们要生成11位且已知前7位的数字密码本

命令就是:crunch 11 11 -t 1391040%%%% -o passwd.txt

4个%就代表要在这个位置生成随机数字,-o则是代表输出到passwd.txt文件中

wome

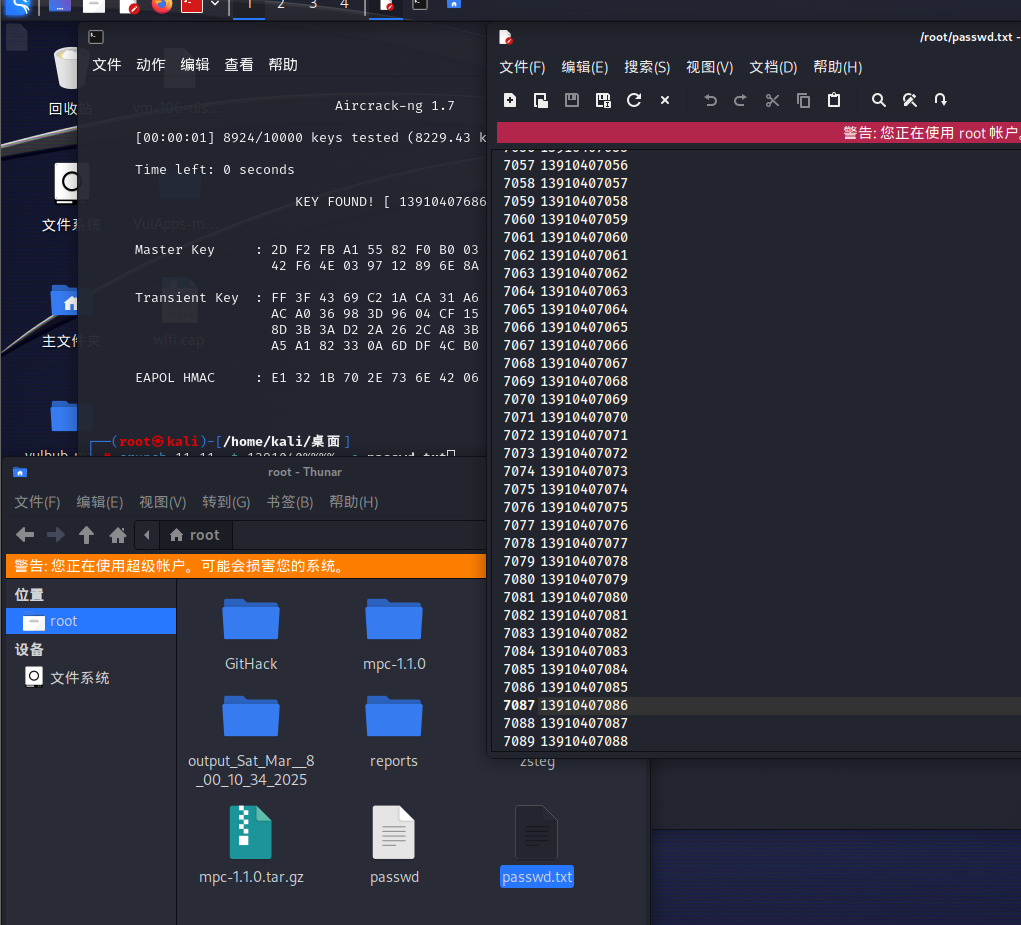

我们可以找到对应生成好的文档,接着就是如何使用

步骤二

我们要使用aircrack-ng这个工具,该工具是一个爆破wifi密码的工具(小朋友不能乱用哦~)

这个如果有别的“高级”用途需要有一个网卡,但是我们简单爆破已有数据包的wifi密码就不需要那么复杂

而破解这个数据包的命令也非常简单

1.aircrack-ng -w passwd.txt wifi.cap

我们可以知道passwd.txt是我们生成的密码本,-w即是使用密码本的命令,而后面的wifi.cap就是我们的数据包

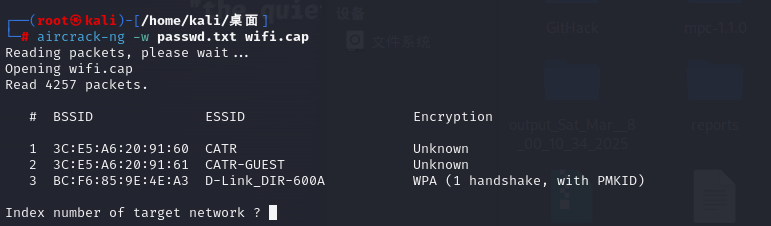

我们可以看到有三条无线网卡的mac地址,我们就可以利用,而essid是wifi名称,encryption是加密方式,我们看到只有最后一条数据有具体的加密数据,别的都是unknown,所以我们猜测是这个wifi

2. aircrack-ng -w passwd.txt wifi.cap -b BC:F6:85:9E:4E:A3

-b 指令则是指向需要破解wifi的数据包的bssid

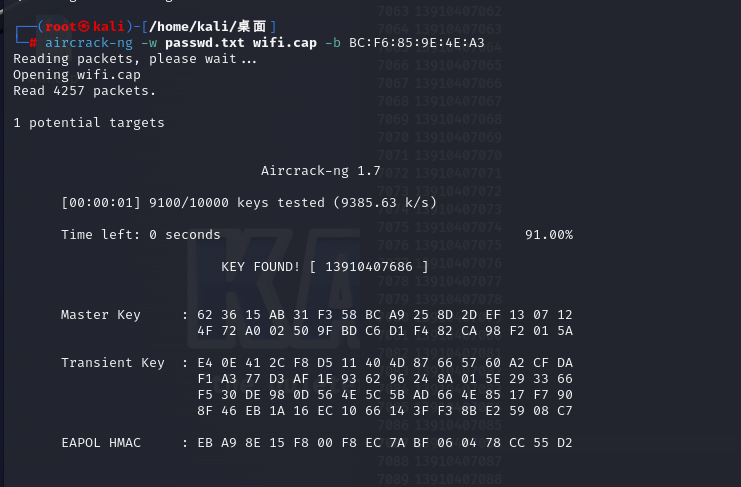

我们可以看到成功爆破出了密码,这也是这道题目的flag

我们可以看到成功爆破出了密码,这也是这道题目的flag

以上介绍的两个工具功能还非常多,大家有兴趣可以继续了解

689

689

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?