前言

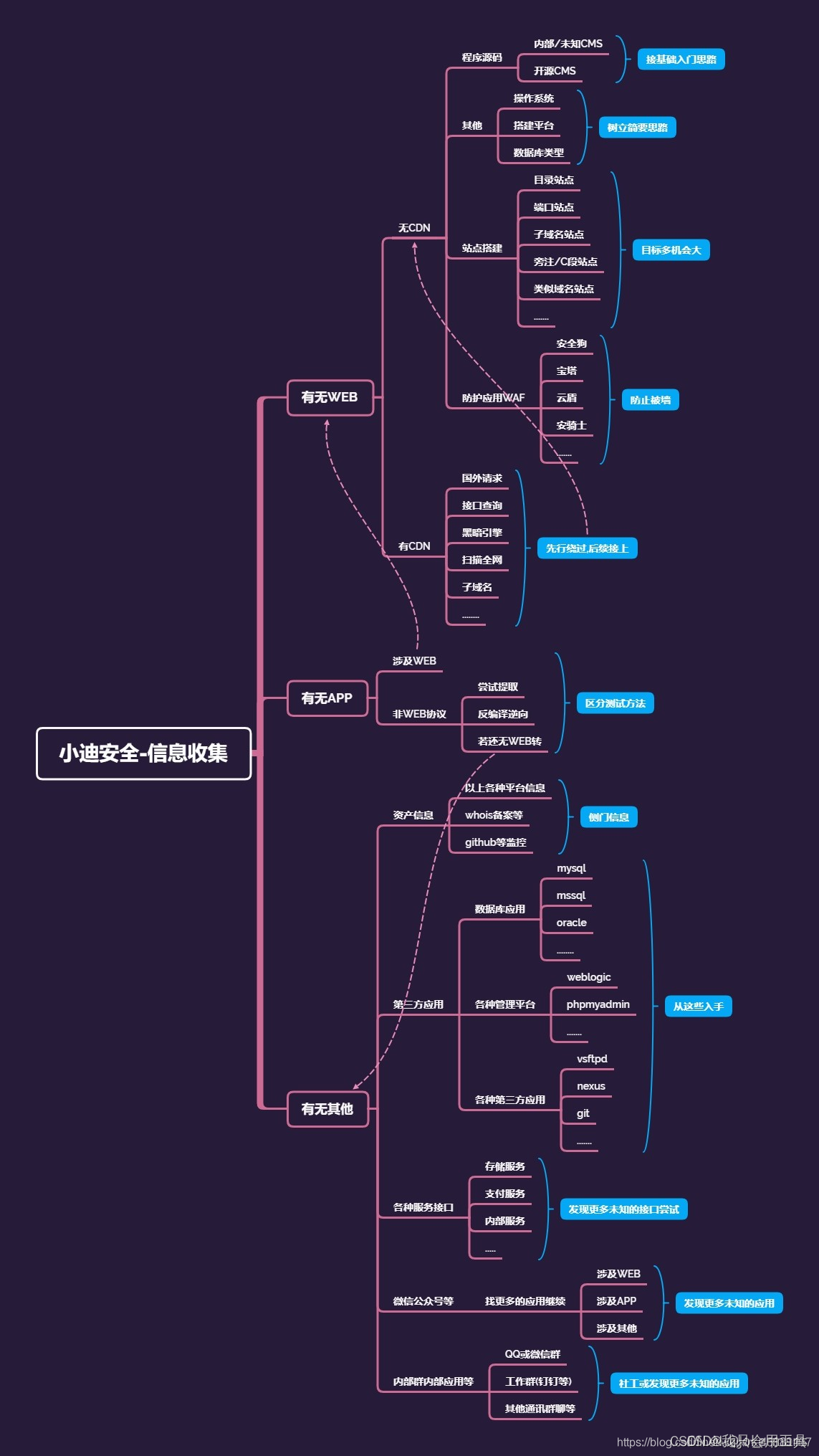

在安全测试中,信息收集是非常重要的一个环节,此环节的信息将影响到后续的成功几率,掌握信息的多少将决定发现漏洞机会大小,换言之决定着是否能完成目标的测试任务。也可以很直接的跟大家说:渗透测试的思路就是从信息收集这里开始,你与大牛的差距也是从这里开始的。

学习思路

站点搭建分析

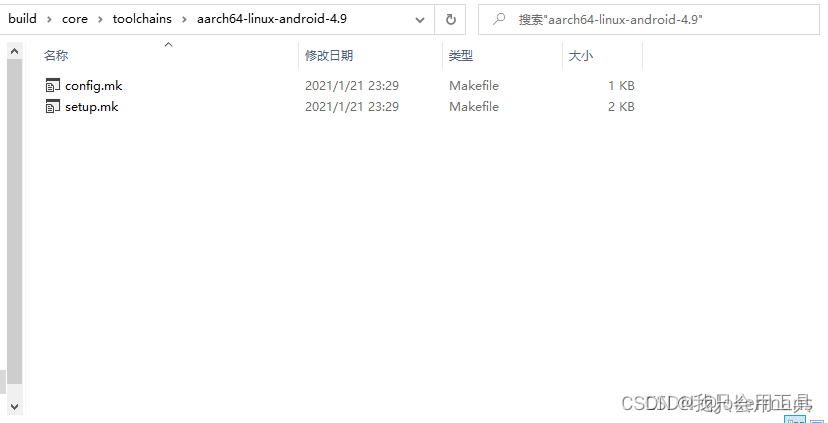

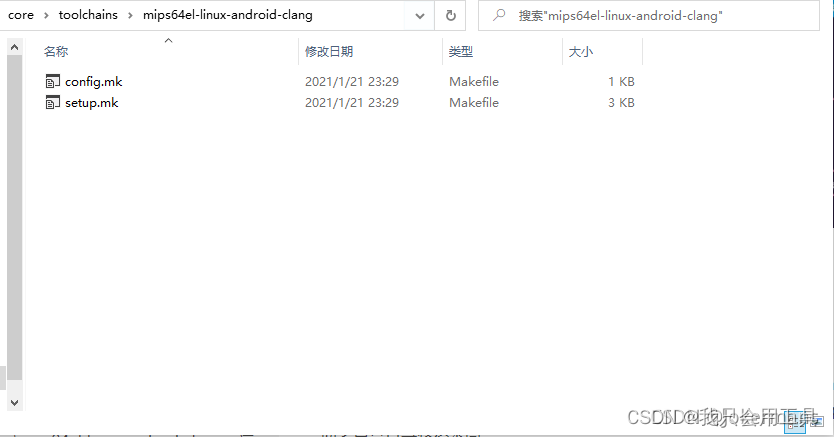

1)搭建习惯——目录型站点

同一个网站的不同功能或版本通过目录路径(而非子域名)进行区分 的搭建方式

例如:

https://android-ndk.example.com/toolchains/aarch64-linux-android-4.9/

https://android-ndk.example.com/toolchains/mips64el-linux-android-clang/

-

同一域名(

android-ndk.example.com) -

不同功能(

aarch64和mips64el工具链)通过目录区分

-

如果

https://android-ndk.example.com的根目录存在漏洞(如目录遍历),攻击者可能访问/toolchains/下的敏感文件。 -

所有路径共享同一服务器的资源

2)搭建习惯——端口类站点

同一台服务器,不同网站运行在 不同的端口 上,例如:

http://example.com:80(默认 HTTP 端口,主站)

http://example.com:8080(另一个网站,如管理后台)

http://example.com:8000(第三个网站,如测试环境)

共享服务器,一个站点被入侵,整台服务器沦陷;有端口扫描风险,或攻击者通过一个网站的漏洞获取 Shell 后,可访问其他网站的文件,例如

网站A(端口80)存在文件上传漏洞

→ 攻击者上传 WebShell(如malware.php)。通过 WebShell 执行命令

→ 遍历服务器目录,发现网站B(端口8080)的配置文件(如/var/www/site2/config.php)。读取数据库密码

→ 连接数据库,篡改或窃取网站B的数据。

3)搭建习惯——子域名站点

通过子域名区分一个主域名下的不同功能,例如

www.example.com (主站)

blog.example.com (博客子站)

bbs.ex

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

860

860

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?