官方文档在这里!Burp Suite documentation - PortSwigger

使用方法

在Proxy等模块中,在想要测试的数据包上点击右键并选择Send toIntruder(或者Ctrl+l)即可将数据包发向Intruder模块。Intruder模块中包含了Target、Position、Payload、Options这四个标签页,可分别用于设置不同功能。

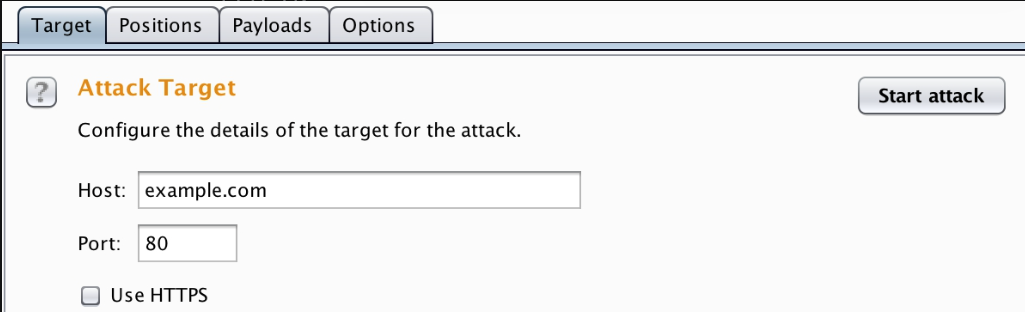

1、Target

设置攻击目标的地址Host和目标端口,并选择是否使用HTTPS。

2、Position

设置攻击位置和方法你手动选择涉及4中攻击类型,下面介绍。

1) Sniper

只需要设置一个Payload set,在两个变量的位置逐一替换Payload,每次只替换一个位置,先替换前面再替换后面。

2)Battering ram

只需要设置一个Payload set,在两个变量的位置同时替换相同的Payload。

3)Pitchfork型

需要设置两个Payload set,这时候两个变量的位置和两个Payload set是一一对应的关系。这个类型可以用来进行撞库攻击等,用你已知的账号密码去测试其他网站

4)Cluster bomb型

需要设置两个Payload set,这时候每个位置的Payload将在Payload set中进行排列组合。

3、Payload

Payload set可用于设置每个位置使用的Payload集合。Payload type可用于设置这个Payload集合的内容。Payloadtype中常用的选项具体包含如下几种。

• Runtime file:用于从文件中加载Payload。

• Numbers:用于设置数字的开始和结束以及步长。

• Dates:用于设置日期及日期格式。

• Character blocks:用于设置长度爆破,Fuzz超长的Post变量,有时候可以绕过WAF等。

4、Options

通常需要对Request Engine中的参数进行设置。第一个参数为线程数量,默认值为1;第二个参数为网络连接失败时的重传次数,默认为三次;第三个参数为每次重传前的暂停时间;第四个参数为调节数据包发送速度的选项;第五个参数为开始时间。读者可以根据自己的电脑性能及网络状态等因素设置这些参数。

小结

⭐为了方便观察结果,一般会将响应信息按照请求的返回长度或响应状态码进行排序,或者在过滤器中设置匹配字符串或者正则表达式,以便对结果进行筛选和匹配。

4775

4775

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?