声明

学习视频来自B站UP主 泷羽sec,如涉及侵权马上删除文章 笔记的只是方便各位师傅学习知识,以下网站只涉及学习内容,其他的都与本人无关,切莫逾越法律红线,否则后果自负

burp suite简介

概述

Burp Suite是一款极为强大且广受欢迎的集成化web应用安全测试工具,由多个协同运作的模块组成,精准探测各类潜在漏洞,无论是简单的小型网站,还是复杂的大型企业级web系统。

汉化

如何启动汉化版本

1.汉化 Burp Suite 通常需要以下文件:

Burp Suite 本体安装文件:这是 Burp Suite 的基础程序文件,可从官网或合法渠道获取。如 Burp Suite Professional 2.1.05 的安装文件 burpsuite_pro_v2.1.05.jar 等.

汉化包:用于实现界面汉化,如 BurpSuiteChs.jar、BurpSuiteCn.jar 等,需从可靠的网络资源获取,注意其与 Burp Suite 版本的兼容性.

注册机文件:部分汉化过程可能需要注册机来激活软件,如 burp-loader-keygen.jar 等,要注意从正规安全的渠道下载,避免安全风险.

配置文件:如 BurpSuitePro.vmoptions,用于配置启动参数,在汉化及破解过程中可能需要对其进行编辑修改,添加如 - javaagent、-Xmx 等参数以实现汉化及优化性能等功能

2.在burp目录路径下cmd,输入命令

汉化命令(命令随bp版本的变化而变化):

Java-noverify-Dfile.encoding=utf-8-javaagent:BurpSuiteCn.jar-Xbootclasspath/p:burp-loader-keygen-2.jar -jar burpsuite_pro_v2.1.jar

回车即弹出汉化界面

Burp suite是一款用于web应用程序安全测试的集成平台

Proxy(代理)

Burpsuite的核心组件之一,通过配置浏览器或其他客户端使用burp suite的代理服务器,它能够拦截并查看客户端和服务其之间的http/s请求和响应。

查看请求中的详细信息,请求方式(get、post)、URL、请求头(user-agent、cookie等)、请求体(对于post请求提交等包含的数据)

可用于测试输入验证、sql注入、跨脚本攻击(xss)等漏洞

点击拦截请求,开启拦截

再次点击,放包

Spider(爬虫)

用于自动发现web应用程序的内容和功能,它会从一个起始URL开始,像一个真正的搜索引擎爬虫一样,递归地搜索链接、表单等内容。

拦截开启,放包,再点击target

点击网站地图

相关工具里选择内容搜索

点击会话停止,开启爬取,再次点击会话正在运行,爬取结束

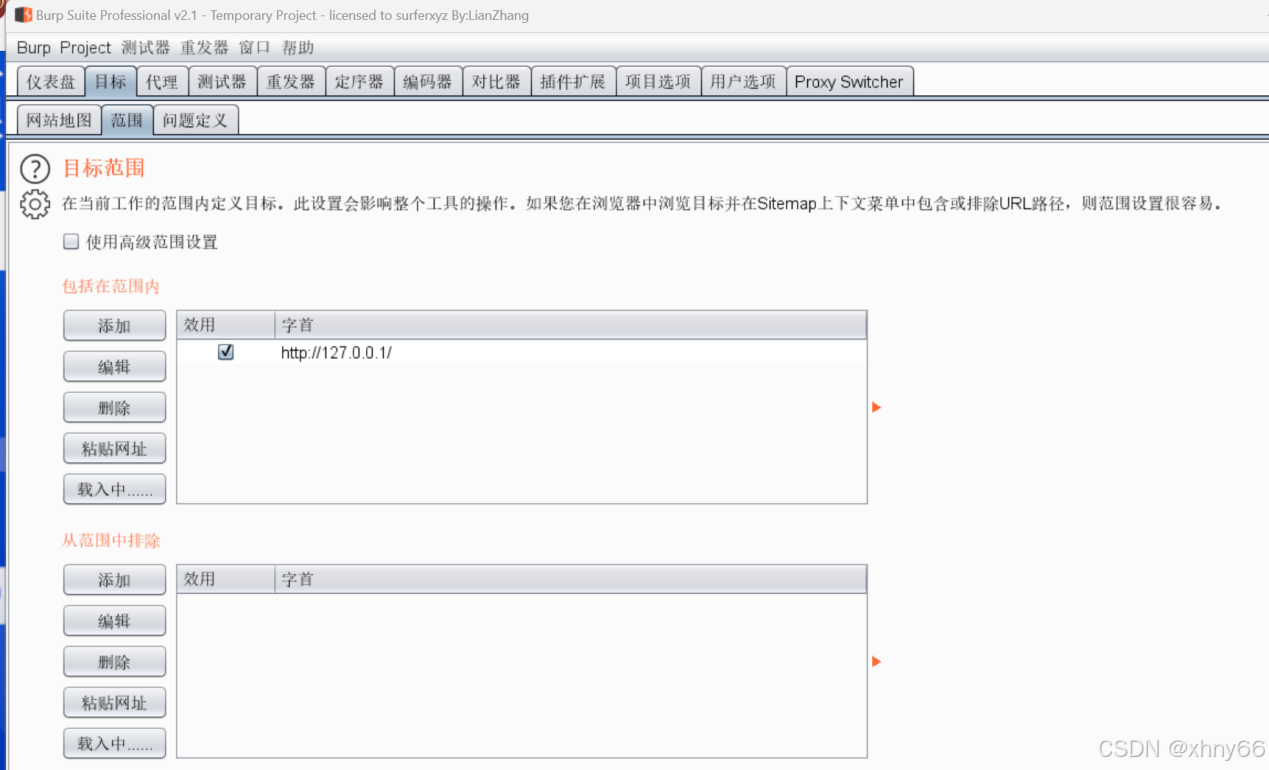

点击网络地图,选择http://127.0.0.1 右键点击添加到范围

打开范围,看到http://127.0.0.1 添加成功

第二种:

拦截开启,右键,点击相关工具,再点击内容搜索

也会弹出会话界面

这里多发现一个东西,点击设定,可以选择要爬取什么文件

会话正在运行时,点击网站地图,可以看到网站目录被爬取下来的过程

点击过滤器,在搜索框中输入想找查找的文件类型,再点击空白处即可查找

Scanner(扫描器)

能够自动检测web应用程序中的各种安全漏洞,它会根据内置的漏洞检测规则和技术,对通过代理或者爬取发现的目标应用程序进行扫描。

检测常见的漏洞,sql注入漏洞、跨脚本攻击(xss)漏洞、文件包含漏洞等

在扫描时,它会发送一系列请求,分析服务器响应,判断是否存在漏洞。

会生成详细的扫描报告,指出发现漏洞的位置。

右键http://127.0.0.1 点击扫描

弹出的对话框,点击ok

点击仪表盘,在仪表盘里看扫描结果,任务栏里的第一个就是刚刚添加的扫描,右边的问题活动就是它扫描出来的问题

可以回看之前扫描出来的问题

在2.proxy实时诊断那一栏,点击详细表示,再点击问题活动,即可查看之前扫描出来的问题

Intruder(入侵者\测试器)

用于执行各种攻击,如暴力破解、枚举目录和文件等工具。它允许安全测试人员通过配置攻击载荷(payloads)来对目标进行攻击

拦截开启,右键发送到intruder

点击位置(payloads)先清除,再自行选择添加传参点

有四种攻击类型

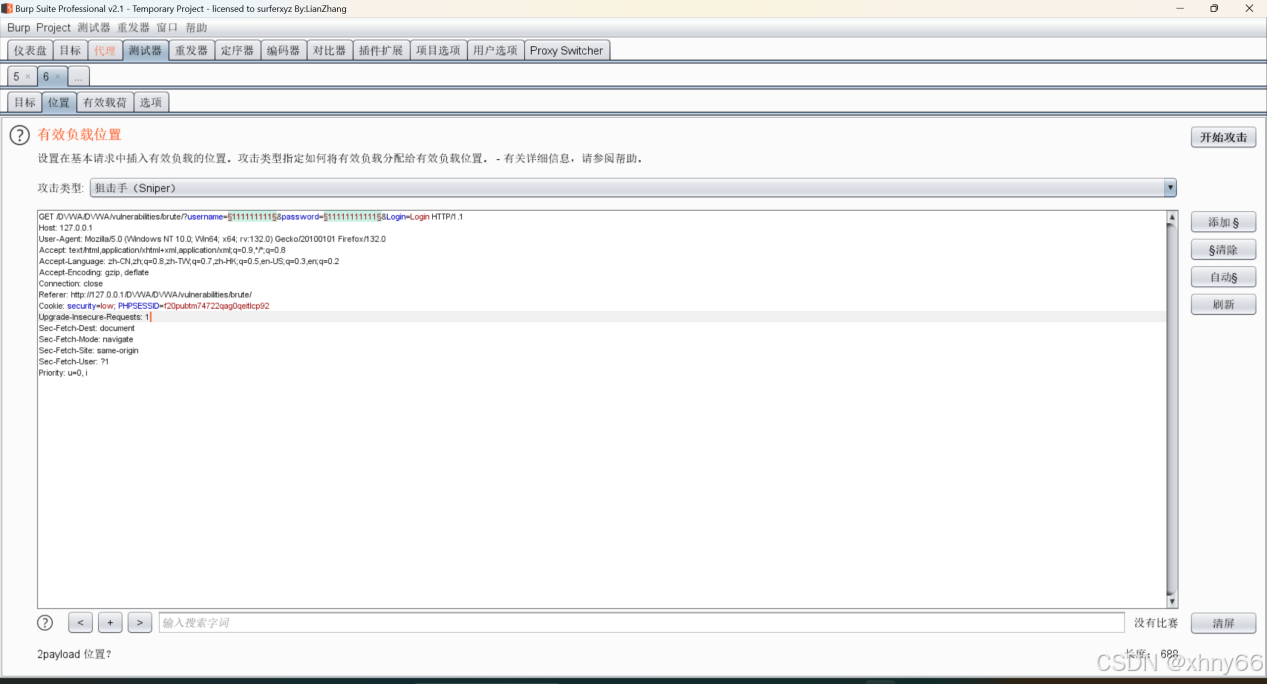

1.狙击手模式(Sniper)

它使用一组Payload集合,依次爆破被§标志的爆破点,点击位置选好传参点后,点击有效载荷,选择导入字典

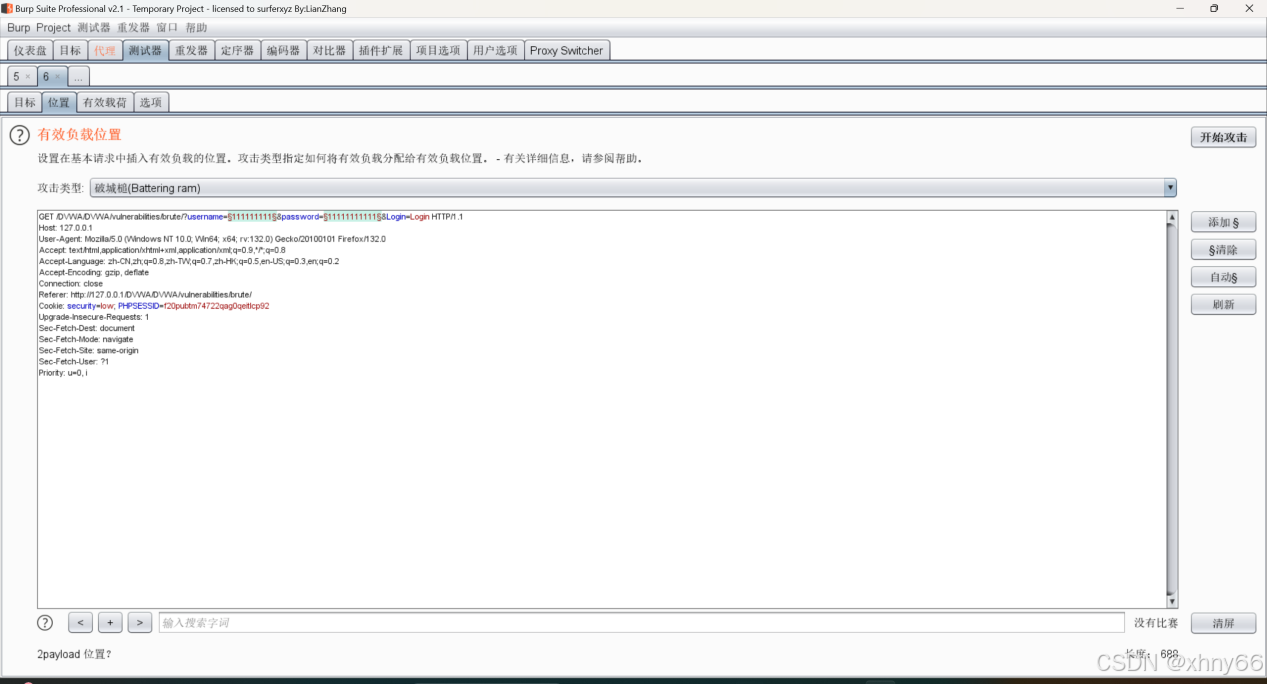

2.破城锤模式(Battering ram)

它使用一组Payload集合,同时爆破被§标志的爆破点点击位置选好传参点后,点击有效载荷,选择导入字典,

3.音叉模式(Pitchfork )

同时爆破被§标志的爆破点,爆破点1指定payload1,爆破点2指定payload2,分别给传参点导入字典,爆破方式,两个字典一对一进行爆破,按顺序

4.集束炸弹模式(Cluster bomb)

同时爆破被§标志的爆破点,爆破点1指定payload1,爆破点2指定payload2,依次使用payload1与payload2的组合进行爆破。导入两个字典,爆破方式不按字典的顺序,交叉进行爆破

根据攻击结果的长度,查看是否成功。如存在不同长度的结果,那这个很可能就是账号和密码。

Repeater(中继器/重发器)

主要用于手动修改和重新发送单个请求。安全测试人员可以手动在repeater中获取从代理拦截的请求,或者自己手动构建请求。

开启bp拦截,可以从Proxy history、site map、Scanner等模块中右键菜单send to repeater发送到repeater模块

对页面数据进行修改发送,点击go,发送请求,右边响应请求

如修改username,password,点击发送,会得到响应,在响应中我们可以看到账号密码是否输入正确。

如图,可以看到账号密码输入错误

如图,账号密码输入正确,会显示welcome to the...

如果不会看raw的内容

也可以通过点击render

点击Click to render page,出现bp内置浏览器,查看修改后的响应

可以通过“<“和”>“来返回上一次和下一个操作。

单击”x“可以删除当前测试请求页面。

底部的功能用于搜索条件,可以用正则表达式,底部右边显示匹配结果数。

raw — 显示纯文本格式的消息。在文本面板的底部有一个搜索和加亮的功能,可以用来快速地定位出消息里的感兴趣的字符串,如出错消息。搜索栏左边的弹出项让你能控制状况的灵敏度,以及是否使用简单文本或者十六进制搜索。

params — 对于包含参数(URL查询字符串,cookie头,或者消息体)的请求,这个选项把这些参数分析为名字/值的格式,这就可以简单地随他们进行查看和修改了。

headers — 这里是以名字/值的格式来显示 HTTP 的消息头,并且也以原始格式显示了消息体。

hex — 这里允许你直接编辑由原始二进制数据组成的消息。如果在文本编辑器修改,某种类型的传输(如,MIME 编码的浏览器请求)包含了可能损坏的二进制内容。为了修改这类消息,应该使用十六进制编辑器。

Decoder(解码器)

用于对数据进行编码和解码操作。在web应用程序安全测试中,经常会遇到需要对数据进行编码转换的情况,如URL编码、Base64编码等

用于解码敏感信息(如用户凭证等)、解码查看请求的原始内容、自定义的数据进行编码,模拟特殊的攻击场景(xss测试)等

上面的框框为输入框,下面的框框为输出框

如图将想要解码或者编码的数据,粘贴到输入框,根据自己的需求以及解码编码的数据类型,选择相应的操作即可

Comparer(比较器)

用于比较两个不同请求、响应或者其他数据之间的差异。

例如,当你修改了一个请求参数并重新发送后,可以使用comparer来查看响应内容和原始响应有哪些不同之处。

应用场景:

在测试文件上传功能时,比较正常文件上传和恶意文件上传后服务器响应差异,以此来判断是否存在安全漏洞。它可以比较的数据包有HTTP消息头、消息体、XML数据、JSON数据等多种格式

在查找用户名枚举条件时,您可以使用有效和无效的用户名比较对失败登录的响应,以查找响应中的细微差异。

当入侵者攻击导致一些非常大的响应,其长度不同于基本响应时,您可以比较这些响应以快速查看差异所在。

在比较不同类型用户生成的站点地图或代理历史记录条目时,您可以比较相似请求对,以查看产生不同应用程序行为的差异所在。

当使用布尔条件注入和其他类似测试测试盲SQL注入错误时,您可以比较两个响应,以查看注入不同条件是否导致响应的相关差异

如图将两个请求发中到comparer模块,比较请求的不同

上下选择不同的项目器比较,如项目1选2,项目2选了1

在comparer处选择比较一个字或字节

一个字

比较基于空白分隔符标记每个数据项,并标识将第一个项转换为第二个项所需的令牌级编辑。当在单词级别存在比较项目之间的有趣差异时,例如在包含不同内容的HTML文档中,它是最有用的

字节

比较标识将第一个项目转换为第二个项目所需的字节级编辑。当比较项之间存在有趣的差异存在于字节级时,例如在特定参数或cookie值中包含微妙不同值的HTTP请求中,它是最有用的

Sequencer(序列器/定序器)

主要用于分析应用程序会话令牌(session tokens)或其他重要数据的随机性和可预测性。它通过收集和分析大量的令牌样本,来评估这些数据是否足够安全。

应用场景: 例如,对于一个基本会话的web应用程序,通过sequencer来检查会话令牌是否随机生成的,还是存在可预测的模式。如果令牌是可预测的,那么攻击者就有可能劫持其他用户的会话,从而获取非法访问权限,它可以帮助发现如会话固定,令牌预测等安全隐患

(特征比对)

Bp拦截开启,点击http history,在过滤器处的搜索框输入set-cookie,选择含有set-cookie的请求包

右键发送到Sequencer,选择dvwaSESSID这个cookie值进行判断,或者手动进行判断点击S开始实时捕捉能使服务器不断发送请求生成新的PHPSESSID,收集到一定量后再进行判断(可以点击Sve tokens进行保存收集到的session ID),生成到足够量的时候可以进行analyse:

分析执行,根据分析看session是否可靠

Extender(扩展器)

一个允许用户扩展bp功能的组件,可以通过编写自定义的插件或者加载第三方插件来添加新的功能,这些插件可以用于新的漏洞检测方法,特定协议的处理或者其他个性化的安全测试需求

例如:安装插件

点击extender模块,点击添加,根据自己插件所需要的语言选择扩展类型,导入扩展文件

Logger(记录器)

用于记录所有通过代理的请求和响应的详细信息,这些记录可以在后续的分析中发挥作用,例如,当你需要回顾整个测试过程中某个特定功能的请求和响应情况时,logger中的记录可以提高完整的数据

启用:

打开 Burp Suite:首先启动已安装好的 Burp Suite 应用程序,确保它处于正常运行状态,可以看到其主界面及各个功能选项卡等。

找到 Logger:在 Burp Suite 的主界面中,切换到 “Proxy”(代理)选项卡。在 “Proxy” 选项卡下,通常有一个 “Logger”(记录器)子选项卡,这里就是用于记录通过代理的请求和响应详细信息的地方。

启用 Logger:在 “Logger” 子选项卡中,一般有一个类似 “Enable logging”(启用记录)的按钮或者复选框(具体形式可能因版本而异)。确保将其设置为启用状态,这样 Burp Suite 才会开始记录通过代理的请求和响应信息。

Target (目标)

用于定义和管理测试目标/可以添加、删除和编辑目标网站的相关信息,包括目标范围(特定的url路径、目标状态等)

应用场景: 在对于多个web应用程序或者一个大型web应用程序的不同模块进行测试时,通过target组件可以有效地组织和区分不同的测试目标,确保测试工作的系统性和针对性。

1.Target会显示出访问过的、以及页面中有的链接URL。黑色的说明是有真正发生过通信过程的,灰色的只是爬网爬出的,没有真实访问。

2.选取想操作的网站,右键(如右键标橙的网站)就能发送到其他模块进行操作

企业的安全团队可以使用burp suite对公司内部开发的web应用程序进行安全审计,通过全面扫描和手动测试,发现潜在的安全漏洞,在应用程序上线前将风险降到最低

专业的渗透测试人员可以利用bp的各种工具,模拟黑客攻击的方式,对目标web应用程序进行渗透测试,从信息收集(利用spider)到漏洞利用(利用intruder等),为客户提供详细的安全评估报告

可以使用bp深入研究web应用程序的安全机制和漏洞类型,通过对不同应用的测试,发现新的漏洞或者验证新的攻击技术的有效性。

有免费版和专业版

功能方面

免费版:功能相对有限,如缺乏自动化漏洞扫描、高级的攻击定制功能,内容发现与分析需更多手动操作,不支持工作流管理(关闭软件测试数据和配置易丢失),也没有搜索功能。

专业版:具备强大的自动化漏洞扫描、多种攻击定制类型、完善的内容发现与分析功能、支持工作流管理,还有方便的搜索功能,能更高效全面地进行安全测试。

技术支持方面

免费版:主要依靠网络在线资源自行学习和解决常见问题。

专业版:除在线资源外,还能获得 PortSwigger 团队的专业技术支持,且更新及时,可享受最新功能和改进。

许可与使用限制方面

免费版:可免费使用,适合个人学习等,但部分高级功能受限。

专业版:需付费购买许可证,适合专业人员和团队,能无限制使用所有功能满足复杂测试需求。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?