本文所述漏洞均已修复,未经授权请勿进行非法渗透测试。

前言

首先说明:我们发现的这个漏洞非常简单。但真正有意思的是这个漏洞所带来的影响。

很多人可能不知道,Chess.com 和许多其他公司一样,在自己的网站上设有漏洞赏金计划,接受通过电子邮件提交的漏洞报告。

背景

我最早是在 2019 年 11 月开始对他们进行测试的,当时花了大量时间在寻找通用的 Web 漏洞。

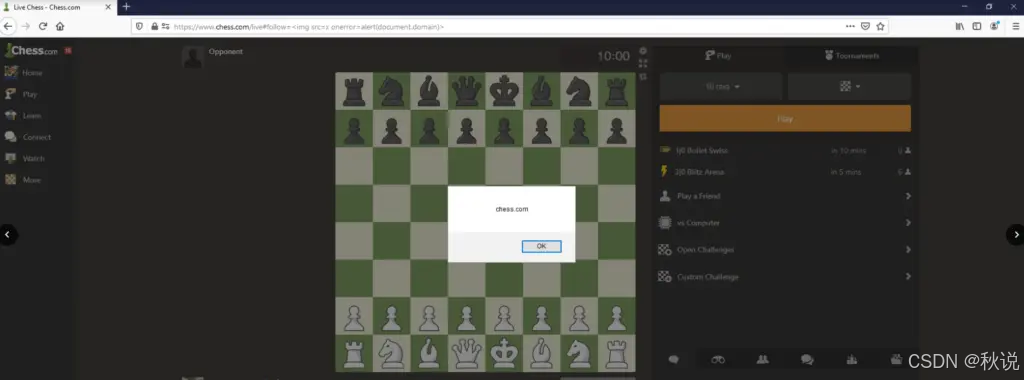

我找到过一个反射型 XSS,但没有什么特别有价值的发现。

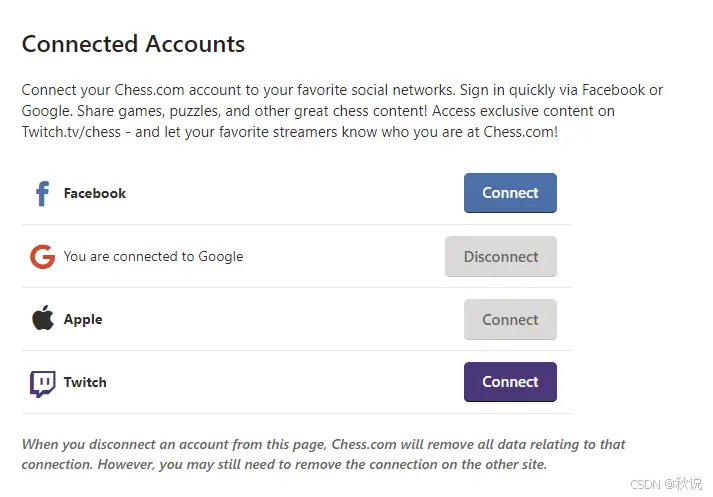

该 XSS 原本可以被用于提权为账户后门,其方式是提取“连接到 Google”的 URL,使用攻击者拥有的账户进行认证,然后借助 XSS hook 发送包含回调地址的 HTTP 请求,从而将攻击者的 Gmail 账户绑定到受害者的 Chess.com 账户上。

我觉得这算是一种巧妙的方式,将 XSS 用于实际攻击,但它并没有真正满足我对深入研究这个应用的好奇心。我更希望能找到一

订阅专栏 解锁全文

订阅专栏 解锁全文

2762

2762

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?