未经许可,不得转载。

前言

Google 问题追踪系统可能鲜为人知,除非你是 Google 员工,或曾在 Google 工具中报告过漏洞。我是在收到除常规电子邮件通知外,还通过该系统新建线程处理漏洞报告时,才注意到其存在。

于是,我开始尝试对它进行渗透测试。

根据官方文档,问题追踪系统(内部称为 Buganizer 系统)是 Google 用于跟踪产品开发过程中的漏洞和功能请求的内部工具,同时也对外部用户开放,允许他们与 Google 团队协作。

换言之,当用户遇到 Google 产品问题时,该问题会被记录在问题追踪系统中。外部用户只能看到一小部分经过批准的类别,以及 Google 明确添加的外部账户的 issue,如漏洞报告。但在系统内部,究竟隐藏着多少信息?

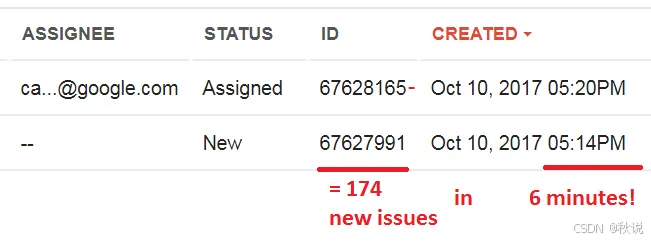

通过观察最新公共 issue 线程的 ID 分配,可以大致估算该工具在内部的使用频率。在 Mountain View 工作时间内,每小时约有 2000-3000 个 issue 被创建,而其中仅有 0.1% 是公开的。如果该系统发生数据泄露,影响将极为严重。以下是对其漏洞的探索。

订阅专栏 解锁全文

订阅专栏 解锁全文

1680

1680

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?