文章目录

在本文中,我将分享多个缓存中毒漏洞的技术,这些技术让我在Bug Bounty上实现了财富自由。

故事背景

在2020年12月19日,我发布了一篇关于影响Varnish配置的特定边缘案例的简短文章,其中提到在请求包中将HOST 头改为大写可能导致缓存中毒。然而这需要特定的自定义Varnish配置。

在发布文章后不久,我发现到Cloudflare也存在相同的大写 HOST 头攻击漏洞,并且并不需要自定义配置。这意味着Cloudflare在将 HOST 头引入缓存键之前会将其转换为小写,但始终按客户端发送的形式转发。如果任何位于Cloudflare后的后端在收到大写 HOST 头时返回不同的响应,这将导致缓存被污染。

这一细微的不一致性使得一部分常见的漏洞赏金目标收到影响,因此我决定进一步探索其他方法,以便在更大范围内识别和利用这些漏洞。

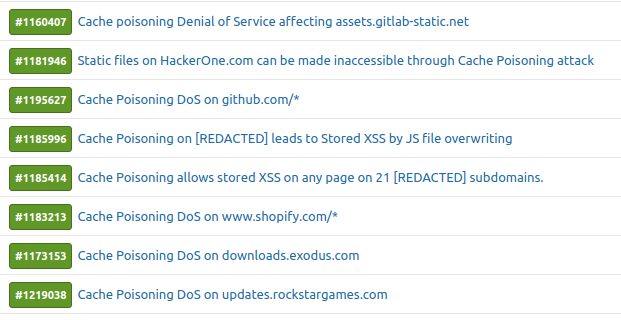

下面我对一些漏洞做分享。

Apache Traffic Server

Apache Traffic Server 中对URL片段的不当处理,导致了缓存污染,而这也使得我获得了 CVE-2021-27577。

Apache Traffic Server(ATS)是一种广泛应用于Yahoo和Apple的缓存HTTP代理。当发送到ATS的请求包含URL片段时,ATS会在不剥离片

订阅专栏 解锁全文

订阅专栏 解锁全文

6万+

6万+