未经许可,不得转载。

正文

在之前测试一个私人项目时,我报告了admin.Target.com上的Auth Bypass漏洞,这将导致SQLI&RCE ,该漏洞在报告后仅一天就被修复。

现在重拾该应用程序,对子域进行模糊测试:

ffuf -w /subdomain_megalist.txt -u 'https://adminFUZZ.Target.com' -c -t 350 -mc all -fs 0

使用此命令,我们发现了一个目标:admintest.Target.com

访问 https://admintest.Target.com ,将被重定向至https://admintest.Target.com/admin/login.aspx

阅读一些 js 文件,我发现一个端点:https://admintest.Target.com/admin/main.aspx

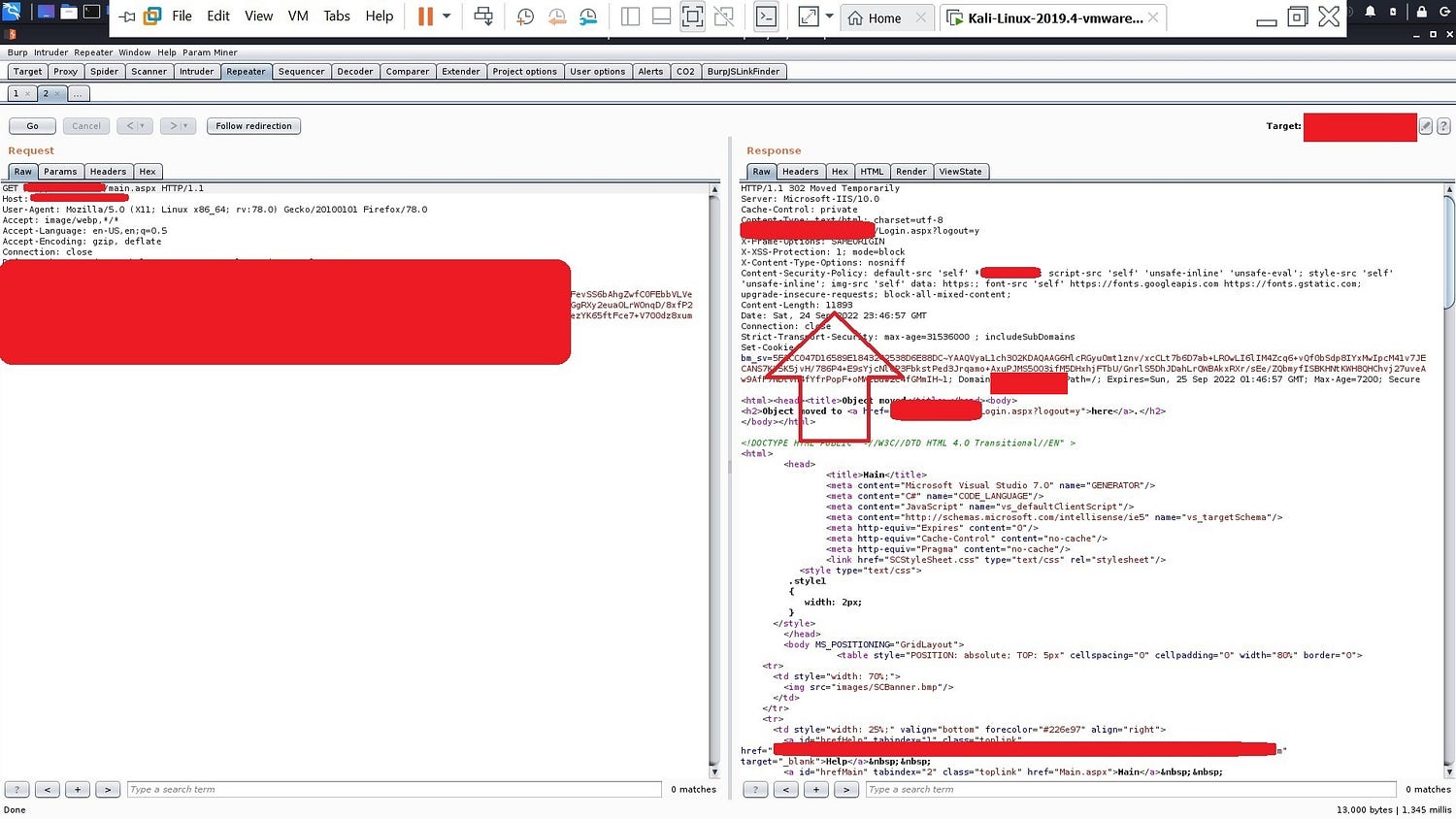

直接在浏览器中打开它会将我们再次重定向到登录页面,但在 Burp 中却存在如下界面:

可以看到,Content-Length数值是非常大的。

通过测试发现,将返回包中的302 Moved Temporarily改为200 OK,删除L

订阅专栏 解锁全文

订阅专栏 解锁全文

1914

1914