文章目录

读者可参考、订阅专栏:【Upload-Labs靶场攻防实战】

Antsword蚁剑

该题涉及蚁剑工具的利用,操作可参考:

【网络安全】DVWA之File Upload—AntSword(蚁剑)攻击姿势及解题详析合集

正文

后端逻辑代码:

<?php

include '../config.php';

include '../head.php';

include '../menu.php';

function isImage($filename){

//需要开启php_exif模块

$image_type = exif_imagetype($filename);

switch ($image_type) {

case IMAGETYPE_GIF:

return "gif";

break;

case IMAGETYPE_JPEG:

return "jpg";

break;

case IMAGETYPE_PNG:

return "png";

break;

default:

return false;

break;

}

}

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$temp_file = $_FILES['upload_file']['tmp_name'];

$res = isImage($temp_file);

if(!$res){

$msg = "文件未知,上传失败!";

}else{

$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").".".$res;

if(move_uploaded_file($temp_file,$img_path)){

$is_upload = true;

} else {

$msg = "上传出错!";

}

}

}

?>

<div id="upload_panel">

<ol>

<li>

<h3>任务</h3>

<p>上传<code>图片马</code>到服务器。</p>

<p>注意:</p>

<p>1.保证上传后的图片马中仍然包含完整的<code>一句话</code>或<code>webshell</code>代码。</p>

<p>2.使用<a href="<?php echo INC_VUL_PATH;?>" target="_bank">文件包含漏洞</a>能运行图片马中的恶意代码。</p>

<p>3.图片马要<code>.jpg</code>,<code>.png</code>,<code>.gif</code>三种后缀都上传成功才算过关!</p>

</li>

<li>

<h3>上传区</h3>

<form enctype="multipart/form-data" method="post">

<p>请选择要上传的图片:<p>

<input class="input_file" type="file" name="upload_file"/>

<input class="button" type="submit" name="submit" value="上传"/>

</form>

<div id="msg">

<?php

if($msg != null){

echo "提示:".$msg;

}

?>

</div>

<div id="img">

<?php

if($is_upload){

echo '<img src="'.$img_path.'" width="250px" />';

}

?>

</div>

</li>

<?php

if($_GET['action'] == "show_code"){

include 'show_code.php';

}

?>

</ol>

</div>

<?php

include '../footer.php';

?>

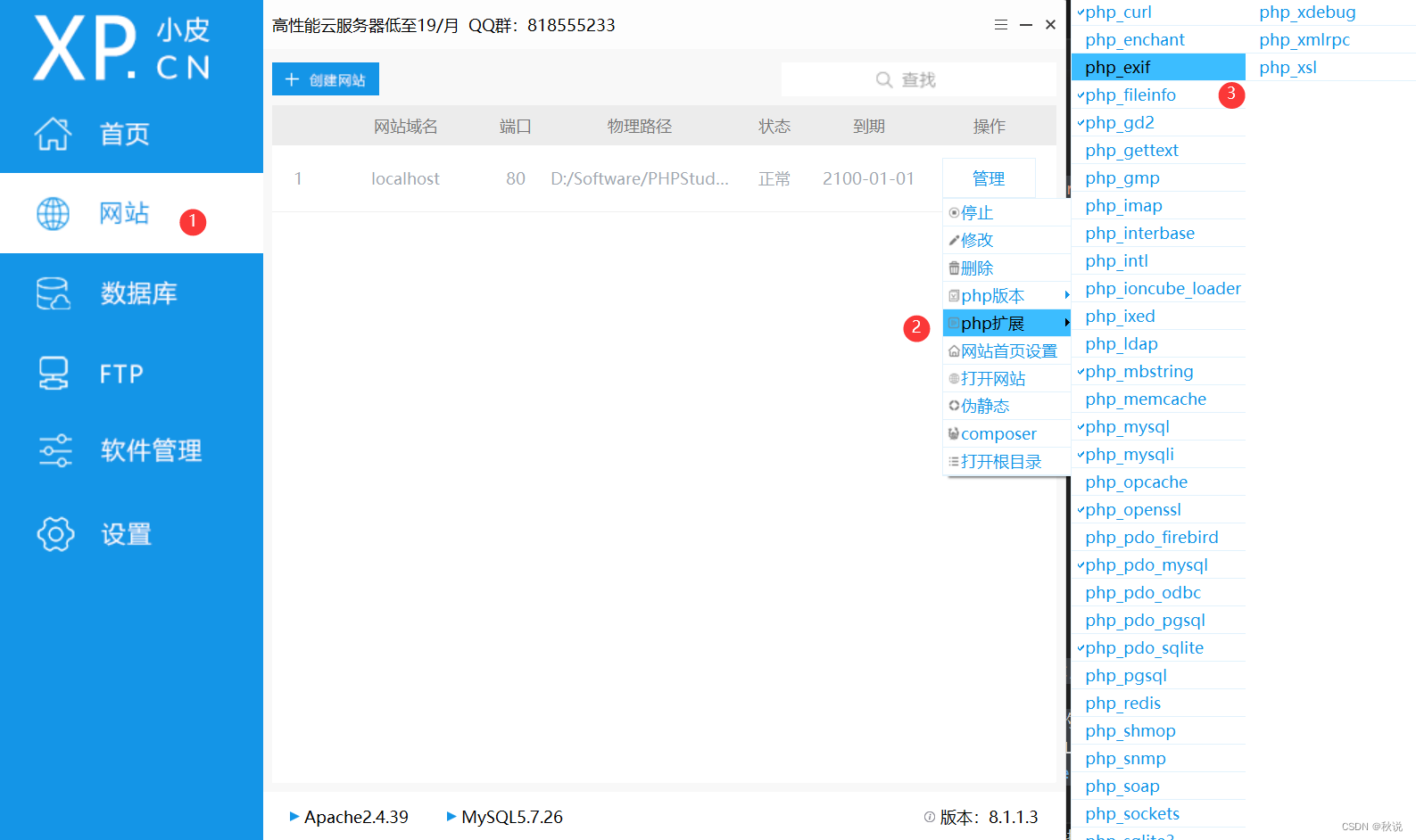

提示需要开启php_exif模块

故进入phpstudy的网站、管理、php扩展中修改即可

源代码中使用到了exif_imagetype()函数,其用于读取图像的第一个字节并检查其签名

故仍可使用图片码绕过,本文不再赘述

博客围绕Upload-Labs靶场攻防实战展开,涉及Antsword蚁剑工具的利用,给出相关参考文章。还介绍后端逻辑代码,提示开启php_exif模块,提到源代码用exif_imagetype()函数,可使用图片码绕过,给出详情参考文章。

博客围绕Upload-Labs靶场攻防实战展开,涉及Antsword蚁剑工具的利用,给出相关参考文章。还介绍后端逻辑代码,提示开启php_exif模块,提到源代码用exif_imagetype()函数,可使用图片码绕过,给出详情参考文章。

485

485

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?