读者可参考、订阅专栏:Upload-Labs靶场攻防实战

Antsword蚁剑

蚁剑工具的使用可参考:

[网络安全]DVWA之File Upload—AntSword(蚁剑)攻击姿势及解题详析合集

姿势

后端逻辑代码:

<?php

include '../config.php';

include '../head.php';

include '../menu.php';

$is\_upload = false;

$msg = null;

if (isset($\_POST['submit'])){

// 获得上传文件的基本信息,文件名,类型,大小,临时文件路径

$filename = $\_FILES['upload\_file']['name'];

$filetype = $\_FILES['upload\_file']['type'];

$tmpname = $\_FILES['upload\_file']['tmp\_name'];

$target\_path=UPLOAD\_PATH.'/'.basename($filename);

// 获得上传文件的扩展名

$fileext= substr(strrchr($filename,"."),1);

//判断文件后缀与类型,合法才进行上传操作

if(($fileext == "jpg") && ($filetype=="image/jpeg")){

if(move\_uploaded\_file($tmpname,$target\_path)){

//使用上传的图片生成新的图片

$im = imagecreatefromjpeg($target\_path);

if($im == false){

$msg = "该文件不是jpg格式的图片!";

@unlink($target\_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".jpg";

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img\_path = UPLOAD\_PATH.'/'.$newfilename;

imagejpeg($im,$img\_path);

@unlink($target\_path);

$is\_upload = true;

}

} else {

$msg = "上传出错!";

}

}else if(($fileext == "png") && ($filetype=="image/png")){

if(move\_uploaded\_file($tmpname,$target\_path)){

//使用上传的图片生成新的图片

$im = imagecreatefrompng($target\_path);

if($im == false){

$msg = "该文件不是png格式的图片!";

@unlink($target\_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".png";

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img\_path = UPLOAD\_PATH.'/'.$newfilename;

imagepng($im,$img\_path);

@unlink($target\_path);

$is\_upload = true;

}

} else {

$msg = "上传出错!";

}

}else if(($fileext == "gif") && ($filetype=="image/gif")){

if(move\_uploaded\_file($tmpname,$target\_path)){

//使用上传的图片生成新的图片

$im = imagecreatefromgif($target\_path);

if($im == false){

$msg = "该文件不是gif格式的图片!";

@unlink($target\_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".gif";

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img\_path = UPLOAD\_PATH.'/'.$newfilename;

imagegif($im,$img\_path);

@unlink($target\_path);

$is\_upload = true;

}

} else {

$msg = "上传出错!";

}

}else{

$msg = "只允许上传后缀为.jpg|.png|.gif的图片文件!";

}

}

?>

<div id="upload\_panel">

<ol>

<li>

<h3>任务</h3>

<p>上传<code>图片马</code>到服务器。</p>

<p>注意:</p>

<p>1.保证上传后的图片马中仍然包含完整的<code>一句话</code>或<code>webshell</code>代码。</p>

<p>2.使用<a href="<?php echo INC\_VUL\_PATH;?>" target="\_bank">文件包含漏洞</a>能运行图片马中的恶意代码。</p>

<p>3.图片马要<code>.jpg</code>,<code>.png</code>,<code>.gif</code>三种后缀都上传成功才算过关!</p>

</li>

<li>

<h3>上传区</h3>

<form enctype="multipart/form-data" method="post">

<p>请选择要上传的图片:<p>

<input class="input\_file" type="file" name="upload\_file"/>

<input class="button" type="submit" name="submit" value="上传"/>

</form>

<div id="msg">

<?php

if($msg != null){

echo "提示:".$msg;

}

?>

</div>

<div id="img">

<?php

if($is\_upload){

echo '<img src="'.$img\_path.'" width="250px" />';

}

?>

</div>

</li>

<?php

if($\_GET['action'] == "show\_code"){

include 'show\_code.php';

}

?>

</ol>

</div>

<?php

include '../footer.php';

?>

imagecreatefrompng是PHP中的一个函数,用于创建一个新的图像资源对象,并从PNG格式的图像文件中读取数据

由于二次渲染后图片中的部分数据会被修改,即(A,B,C)可能会被修改为(A,D,E),那么对于此限制,我们可以找到不被修改的A ,因为它不被过滤,因此我们将A修改为注入语句,此时语句不会被过滤,从而达到命令执行的目的。

我们先下载一个gif图像,使用Hxd编辑器可得到其图像数据:

HxD Hex Editor 工具的安装使用链接:HxD工具使用说明详细教程 | 优快云@秋说

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

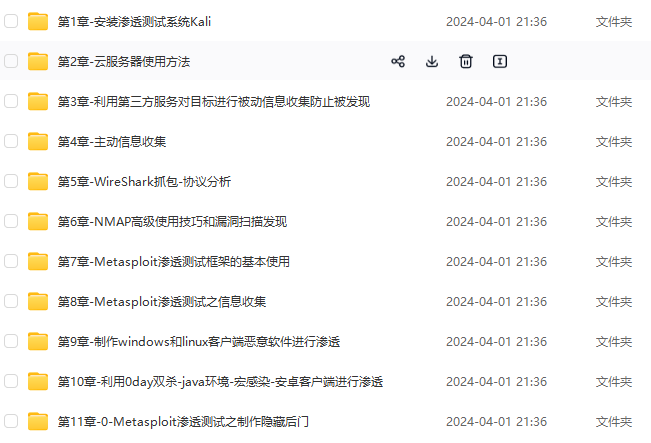

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?