转自:蓝云sec

0x00前言

作为渗透测试WEB方向的人来说,可能大家的第一影响就是WEB入门简单。相比较二进制,逆向,物联网,车联网,协议这些方向来说,确实难易程度不能和这些进行比较。但是WEB也是安全防护设备最多的。比如入侵防御系统(IPS)、DDoS 高防设备、辅助防护工具漏洞扫描、日志审计系统、负载均衡器、VPN与身份认证系统等等,当然还有最重要的WEB 应用防火墙(WAF)。

0x01渗透遇雷池WAF

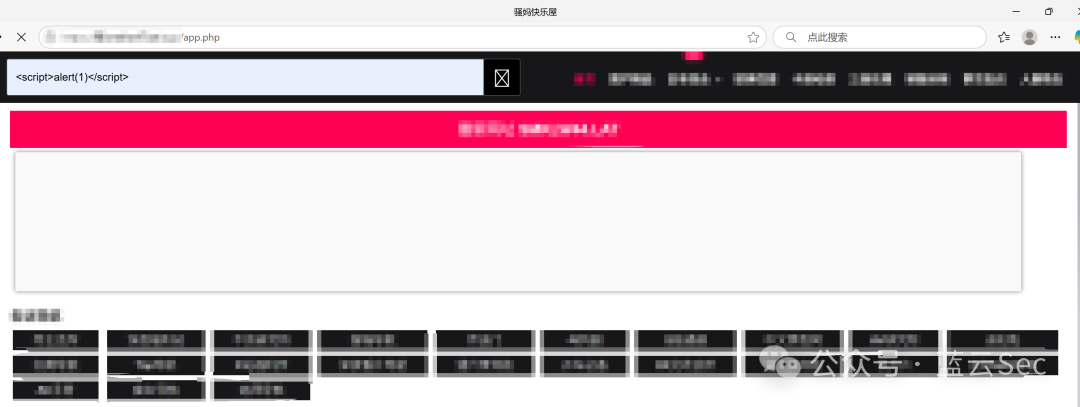

某php代码搭建的网站,发现存在雷池WAF进行防护,目前还不以为意

这里一个搜索框,随意使用以下XSS,发现没有过滤,我觉得没啥嘛,也就那样这个WAF

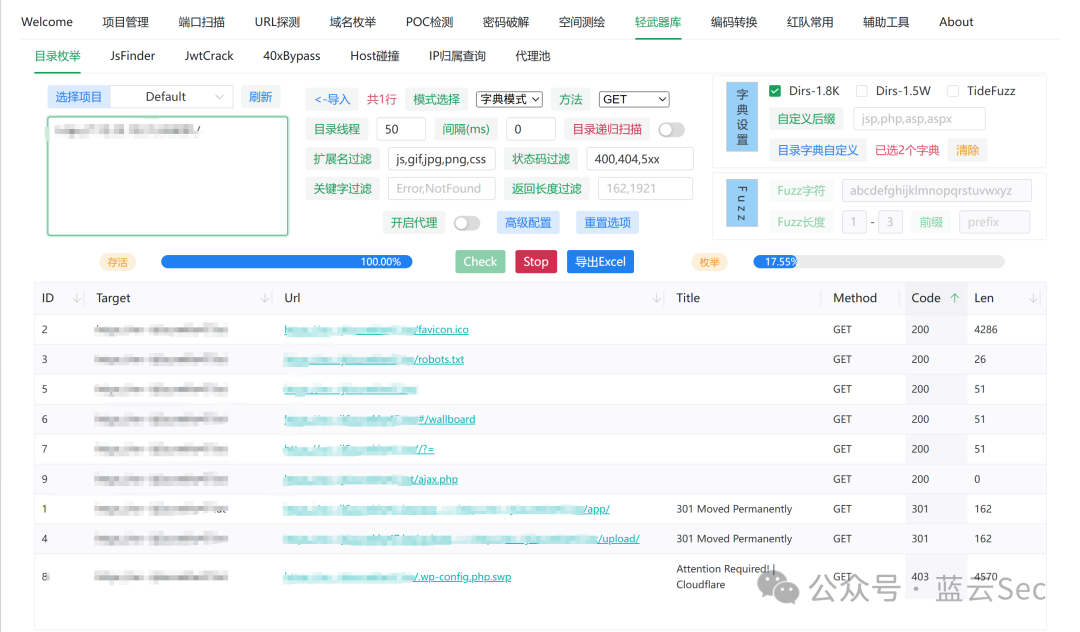

这个存在WAF还是有点怕的,随便试了几个XSSpayload,试了几个敏感目录都没啥东西,后面干脆一不做二不休直接目录扫描一波,看着回显的状态码200应该没啥问题

但是我一访问就显示请求存在威胁,已被拦截

想着试试其它子域名,发现全站都存在雷池WAF,这给我整不会了

索性不渗透了,直接去看看雷池WAF到底啥情况,因为以前遇见比较多的aliyunWAF都比较容易绕过。

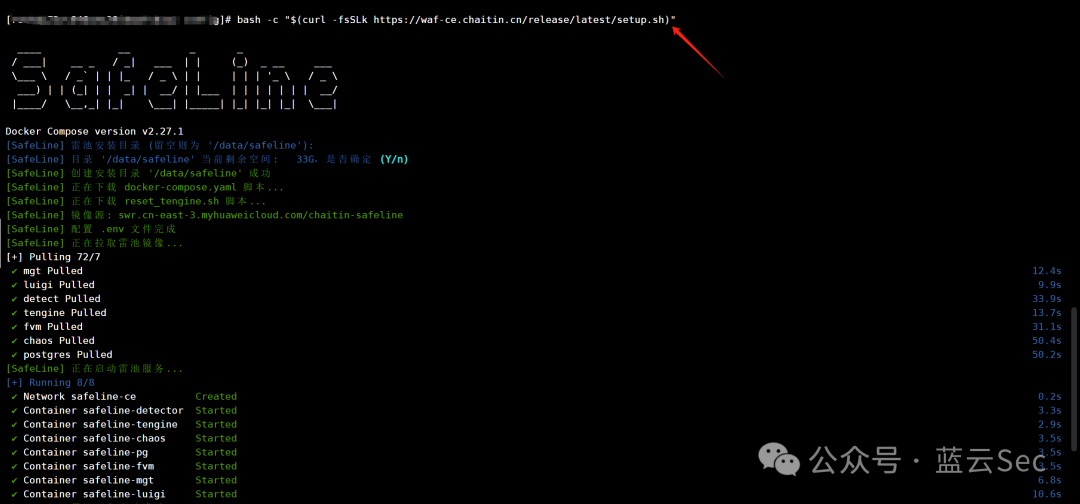

0x02雷池WAF部署

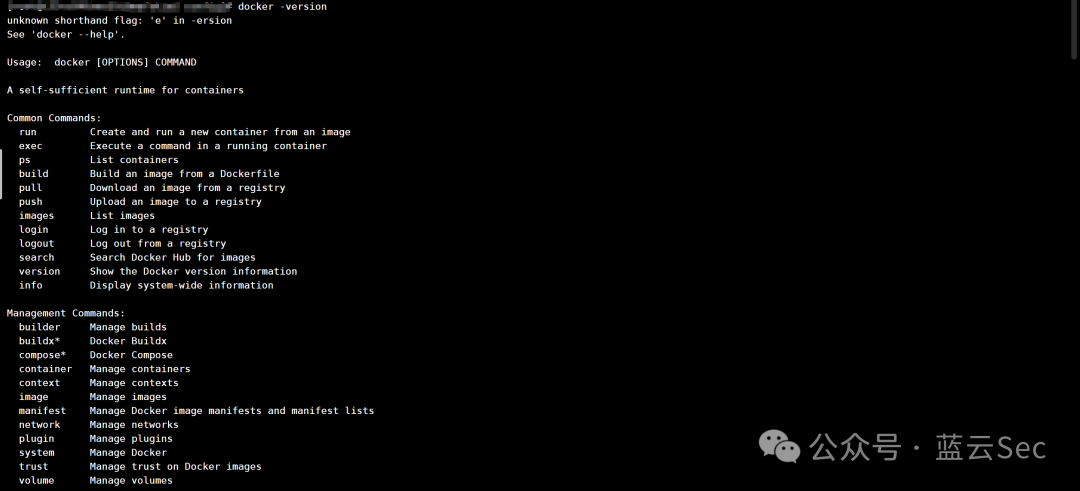

首先查看是否安装docker容器

直接使用如下命令一键安装

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/setup.sh)"

如果需要使用华为云加速安装,可使用如下命令:

CDN=1 bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/setup.sh)"

如果更新最新版本,可使用如下命令:

STREAM=1 bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/setup.sh)"

我这里使用第一条命令进行安装

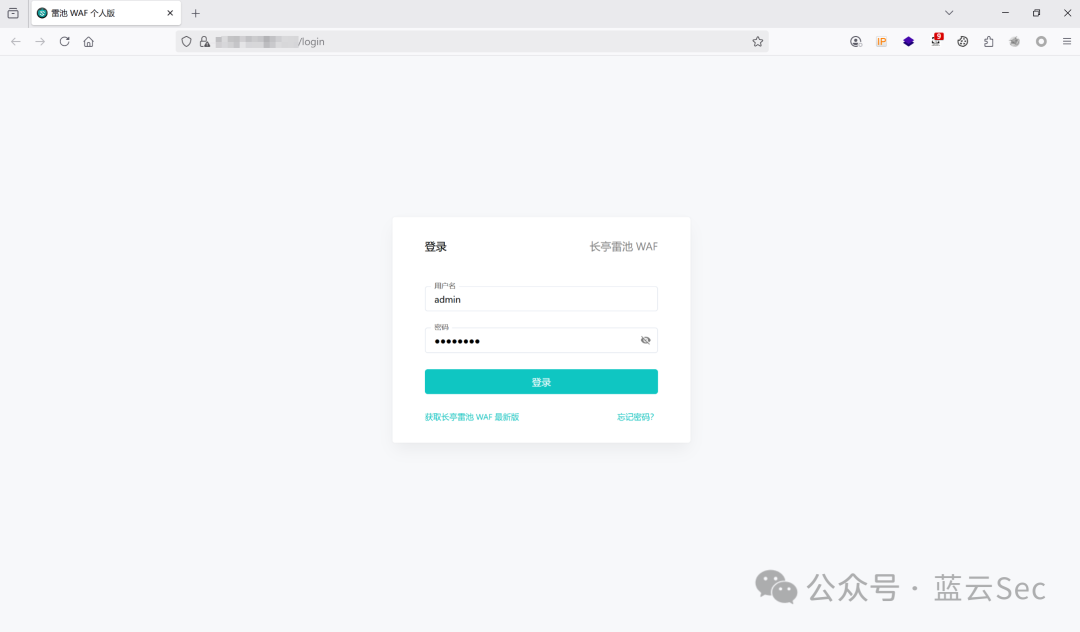

安装成功后会默认初始化密码,你也可以使用如下命令重置密码

docker exec safeline-mgt resetadmin

访问端口9443,出现如下登录界面即部署成功

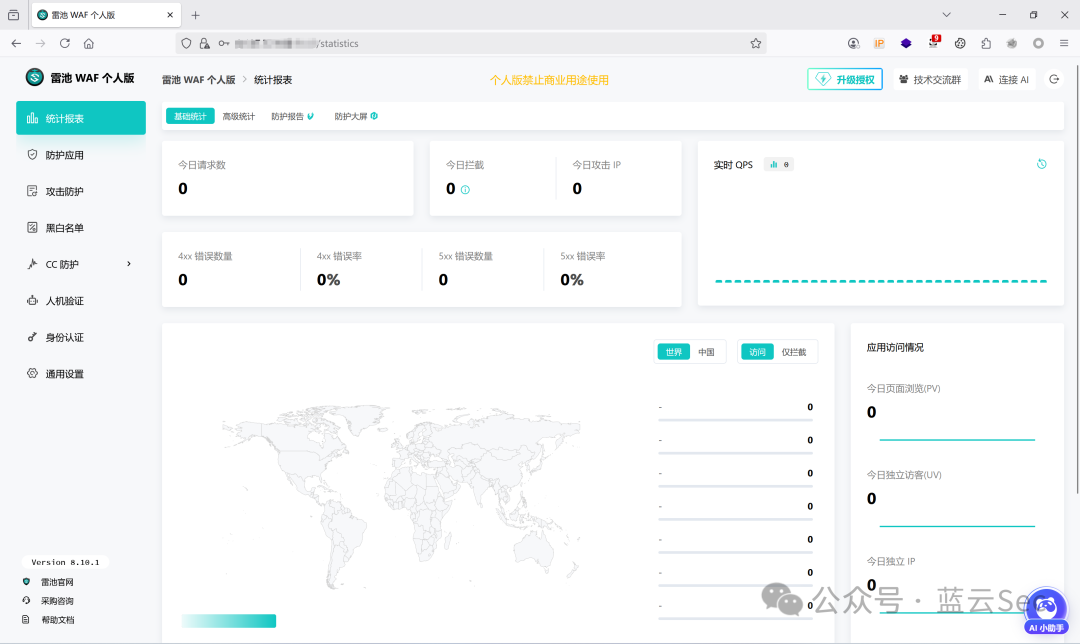

登录后台,如下界面,我目前使用的是最新版本

0x03雷池WAF使用

首先这里先给出雷池WAF的工作原理,自行收集与思考,如若不正确,还望大佬别喷[敬礼]

1. 流量接入与协议解析

流量拦截:雷池WAF部署在Web应用前端,如反向代理模式、透明模式,拦截所有进出Web应用的HTTP/HTTPS流量。

协议解析:深度解析HTTP协议,如URL、请求头、请求体、Cookie等,还原完整的Web请求上下文,支持多层嵌套的参数解析,如JSON、XML、表单数据。

2. 威胁检测引擎

规则匹配:基于预定义的安全规则库,如 OWASP Top 10、行业合规要求,识别已知攻击模式,如SQL 注入、XSS、CSRF、命令注入等。

行为分析:通过机器学习和行为建模,识别异常访问行为,如异常流量激增、非常规请求频率、敏感路径探测。

漏洞利用防护:针对特定Web应用漏洞,如Struts2、CMS系统漏洞进行特征检测,即使应用未及时更新补丁也能拦截攻击。

3. 实时阻断与防护响应

动态决策:结合威胁评分机制,对检测到的可疑请求进行实时评估,根据风险等级自动触发不同的防护动作,如拦截、验证码、告警、记录日志。

精准防护:支持自定义防护策略,针对特定URL、用户角色、IP地址段设置差异化的安全规则,减少误报。

4. 持续学习与情报联动

威胁情报共享:接入长亭科技的云端威胁情报中心,实时获取全球最新攻击特征库,如新型漏洞利用方法、恶意IP名单。

自学习优化:基于用户环境的正常流量特征,自动生成 “白名单”规则,降低对业务的干扰,如内部系统特有的合法请求模式。

5. 日志审计与可视化

全量日志记录:记录所有请求的详细信息包括攻击尝试的上下文,支持回溯分析。

安全态势感知:通过可视化界面展示攻击趋势、TOP风险源、资产暴露面等,帮助安全团队快速定位威胁。

6. 与其他安全系统联动

API 接口集成:支持与企业级安全运营中心、入侵检测系统、堡垒机等其他安全设备协同工作,形成联动防御体系。

自动化响应:通过 Webhook 等机制,将攻击事件自动触发后续响应流程,如封禁IP、通知运维人员。

而通过上述我们可以知道雷池WAF的工作原理核心流程是怎么样得,这里给大叫介绍几个我觉得比较有意思的点

BOT防护-动态防护

针对于前端的一些逆向高手最有效的一种手法,比如说请求的HTTP数据包字段加密,攻击者需要对前端进行逆向解密数据包进行测试,或者说前端存在很多接口路径信息,那么对前端源码进行加密就是很有必要的一个手段,而动态防护就是如此,真的是一个不错的功能。

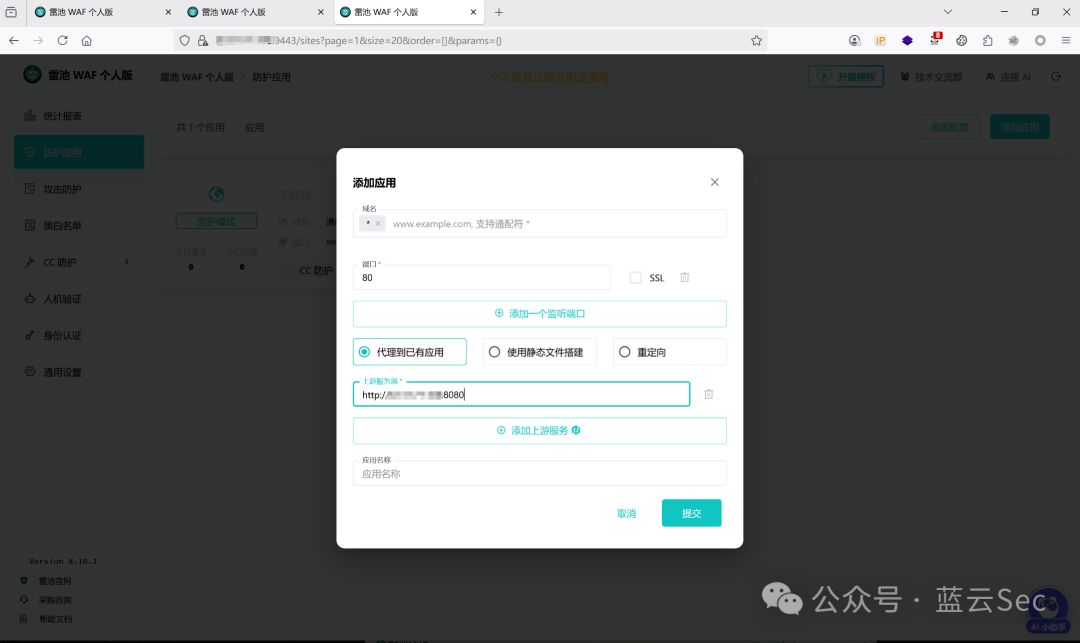

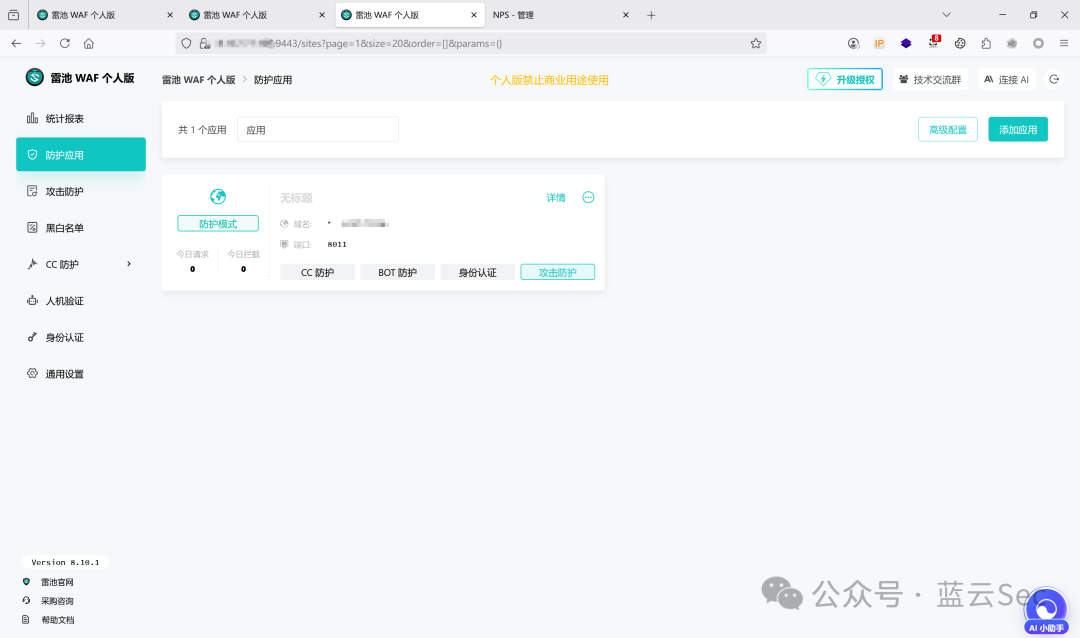

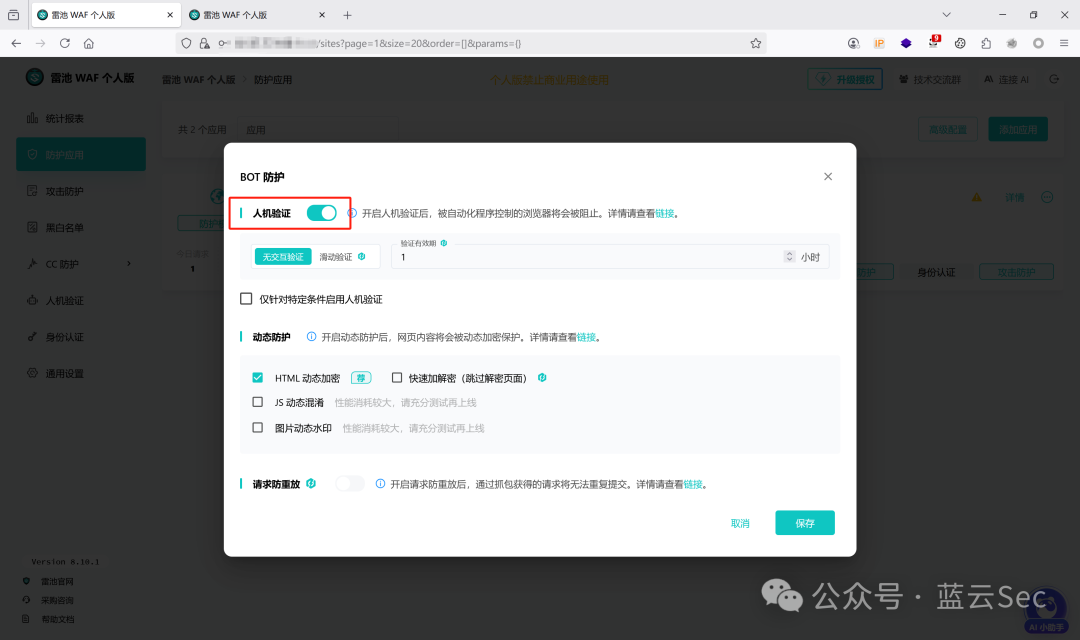

首先选择防护应用模块,点击右上角添加应用,配置需要防护的站点即可

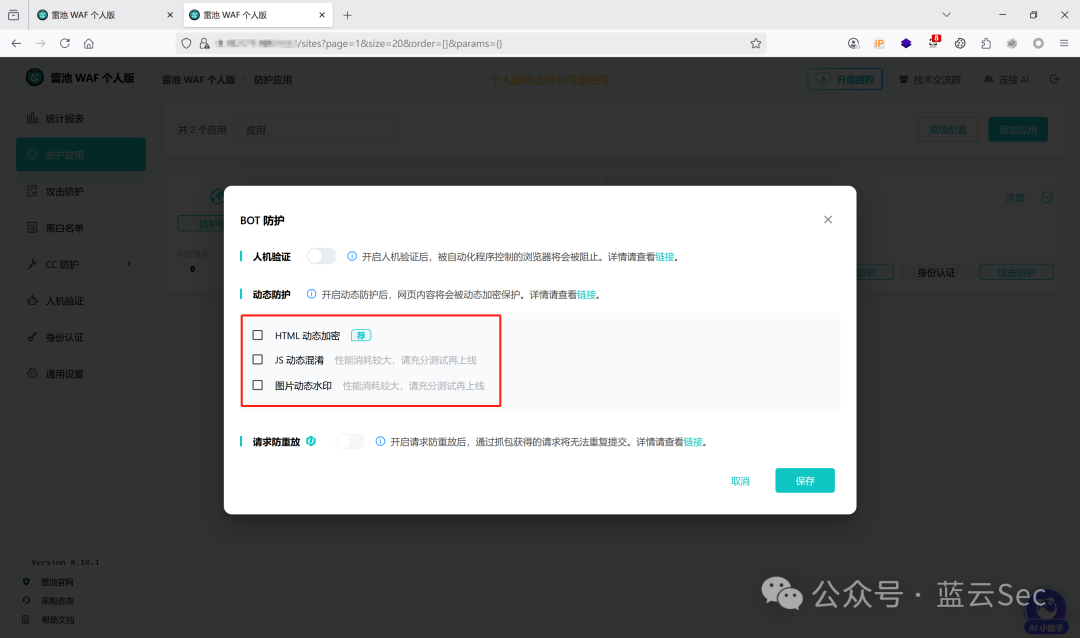

点击BOT防护,可对前端html,图片,JS文件进行安全动态防护

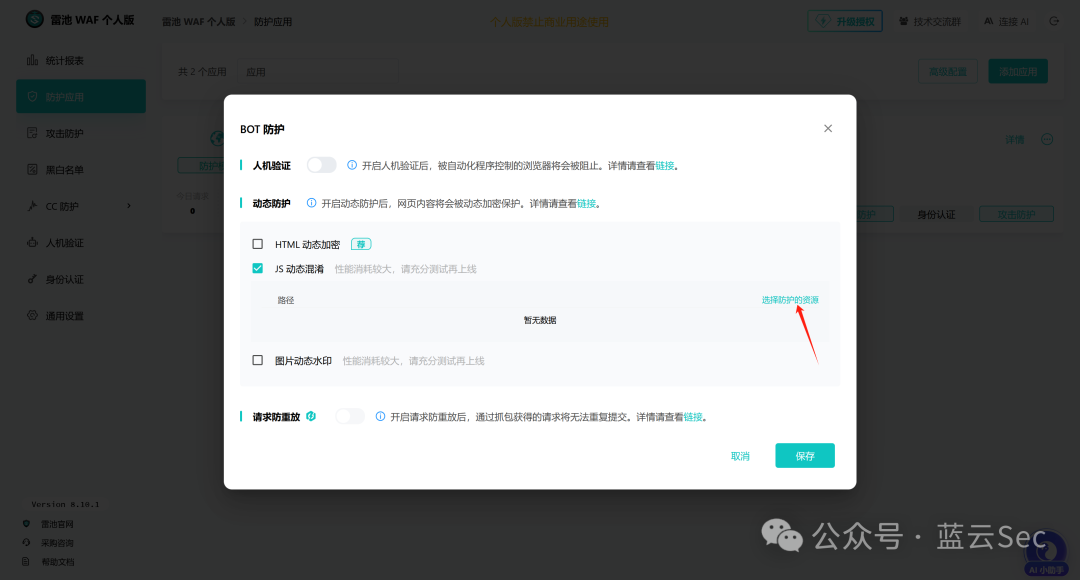

如果不希望前端源码被逆向,可进行JS动态混淆,选择防护的资源文件即可

具体访问示例如下:

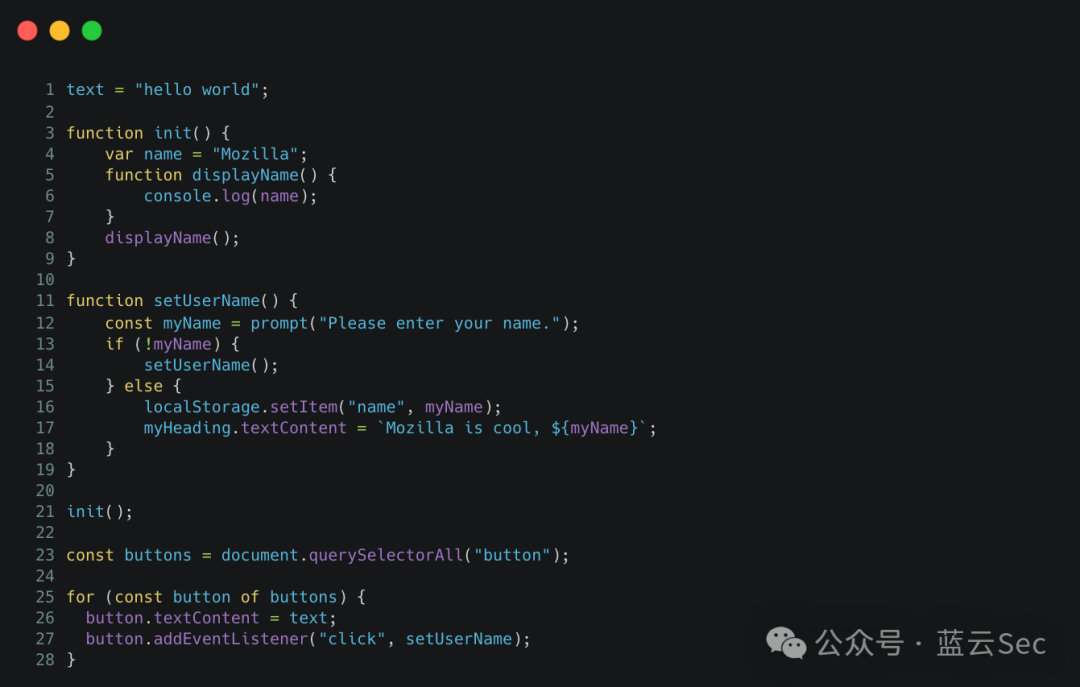

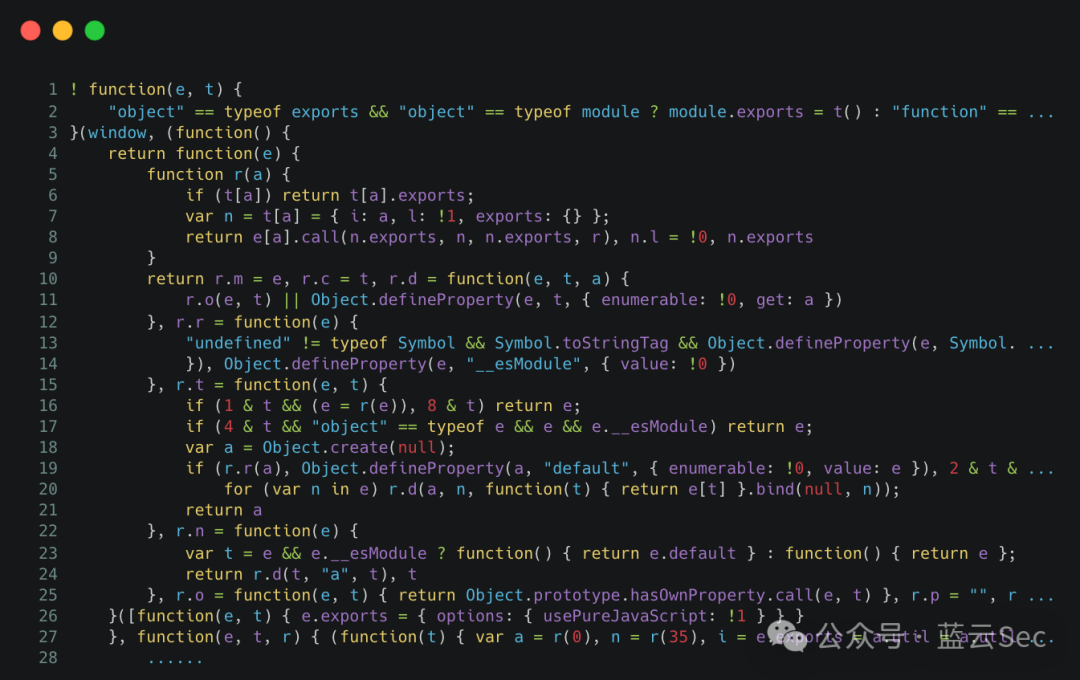

混淆前

混淆后

肉眼可见代码复杂了许多

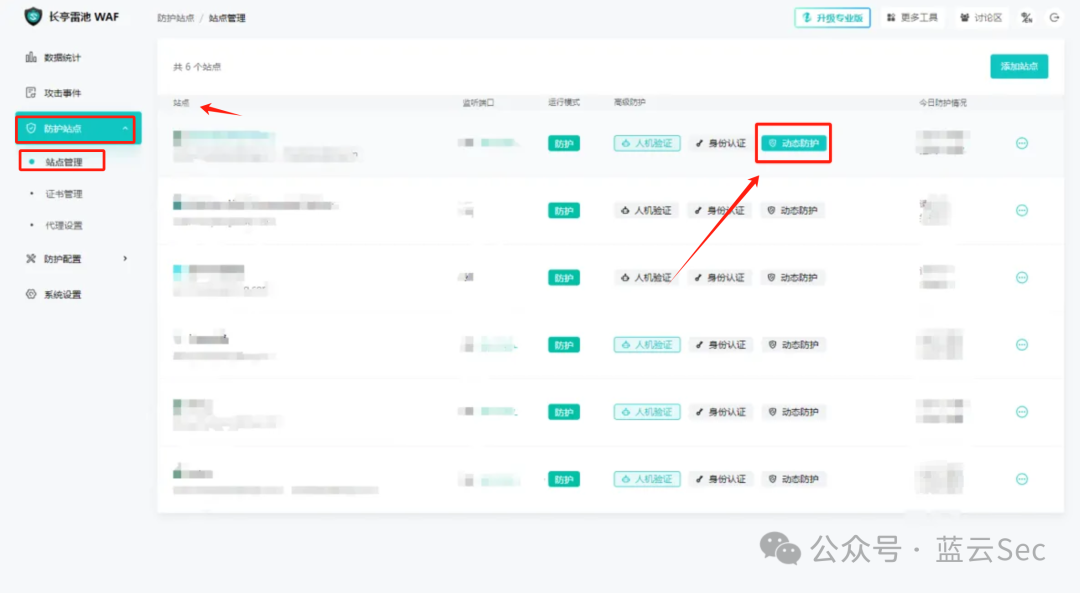

关于动态防护这是以前版本的配置方法,都差不多的。

首先找到防火站点->站点管理->动态防护,找到你需要防护的站点即可

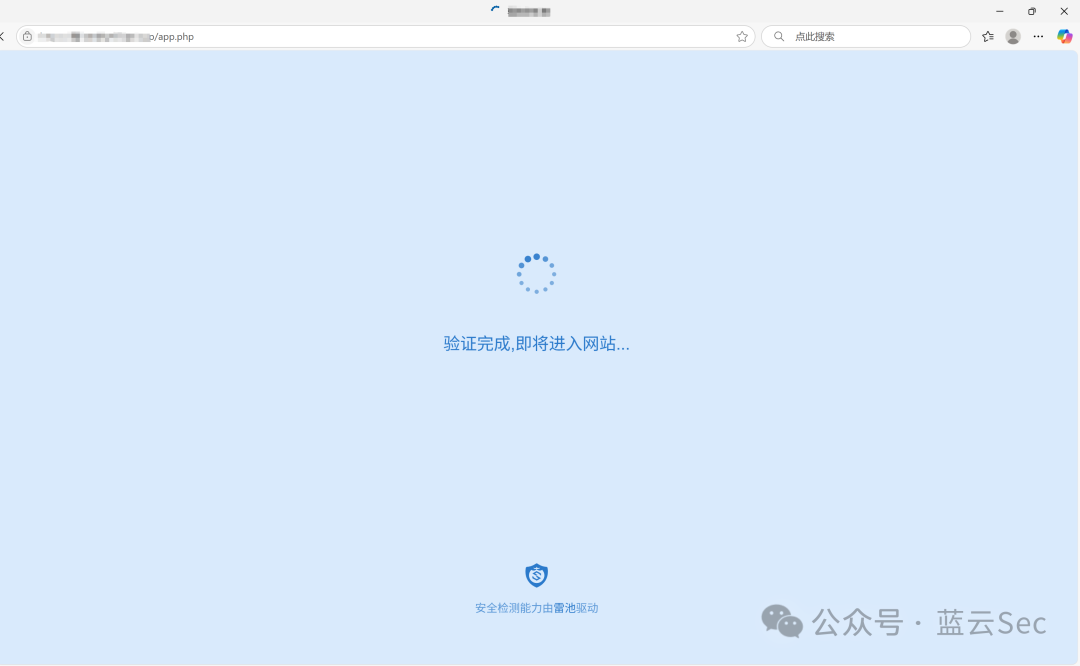

BOT防护-人机验证

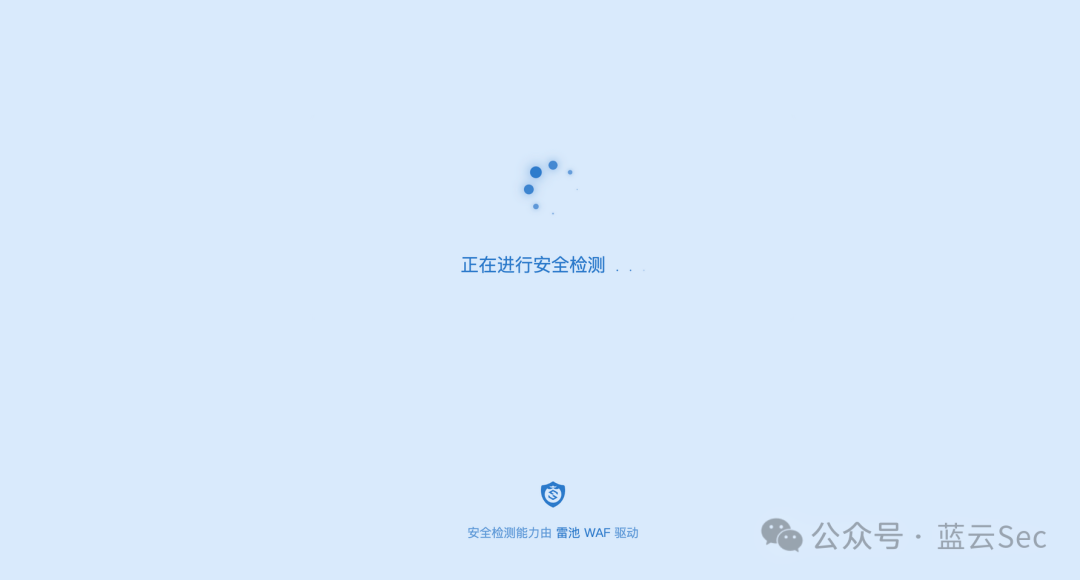

互联网上有来自真人用户的流量, 但更多的是由爬虫, 漏洞扫描器, 蠕虫病毒, 漏洞利用程序等自动化程序发起的流量.

识别真人用户对提升网站的安全性至关重要, 也是防爬虫, 防扫描的关键。

该功能开启后,当用户访问您的网站时,雷池会预先检查客户端环境的合法性,如下图:

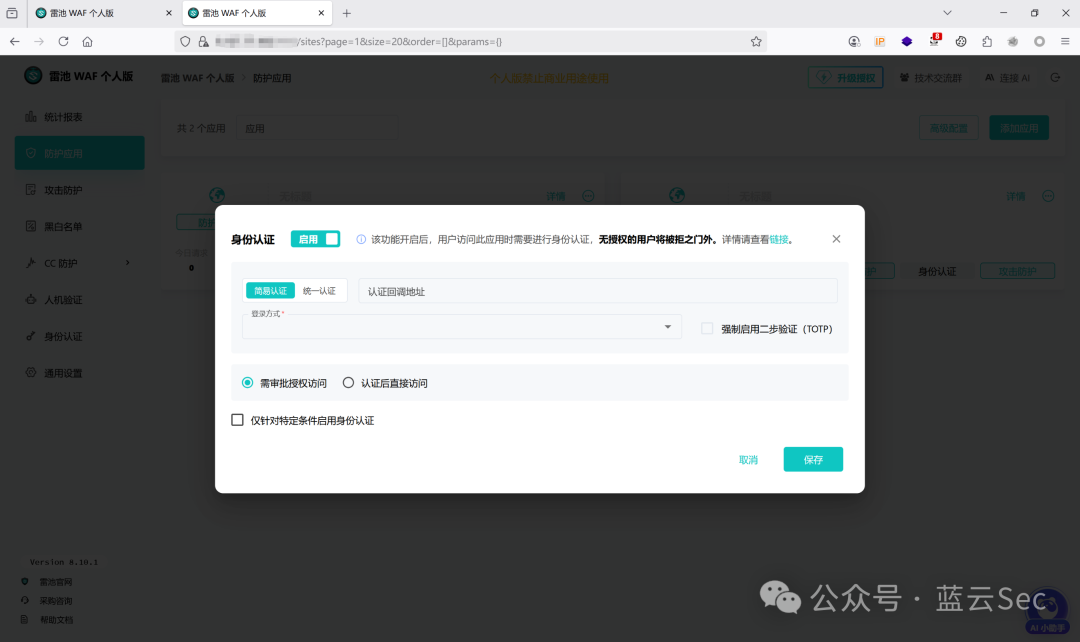

身份认证

通常, 我们会部署一些开源 Web 应用或私有 Web 应用供我们自己使用, 这种 Web 应用往往缺乏认证或登录功能, 总会被认为是 "未授权访问" 漏洞。

这种情况一旦被恶意用户发现 Web 应用的入口, 将面临严重的安全威胁。

只需要为对应的网站启用 "身份认证" 功能。在界面上点击身份认证按钮,启用后配置相关参数即可。

AI辅助分析

智能AI分析恶意数据包。最近两年AI大火,而长亭在两三年前就已经接入的长亭问津AI大模型进行辅助分析请求包,从而减少人工分析的速度和效率。

这里使用长亭官网雷池WAF测试页面进行演示,大家可以访问如下界面先感受一下雷池WAF的强大与安全

https://demo.waf-ce.chaitin.cn:9443/statistics

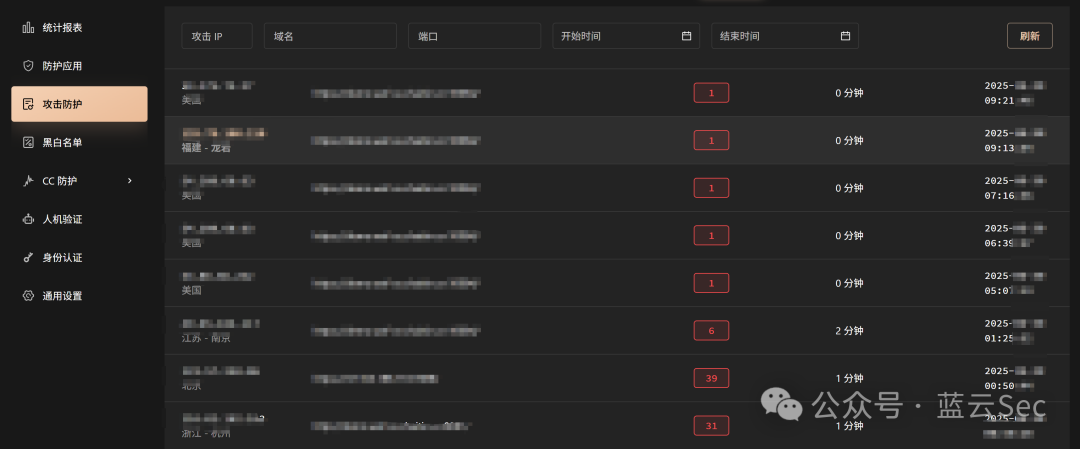

点击攻击防护,这里可以发现大量攻击事件

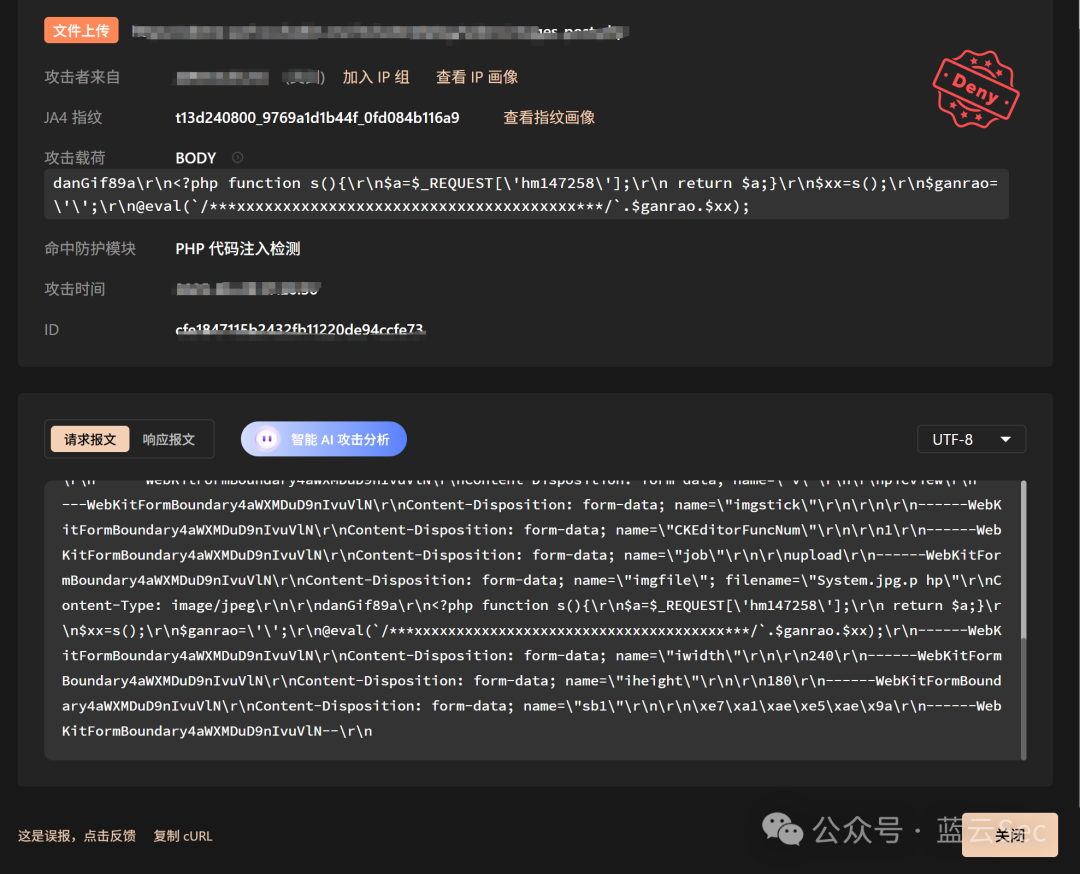

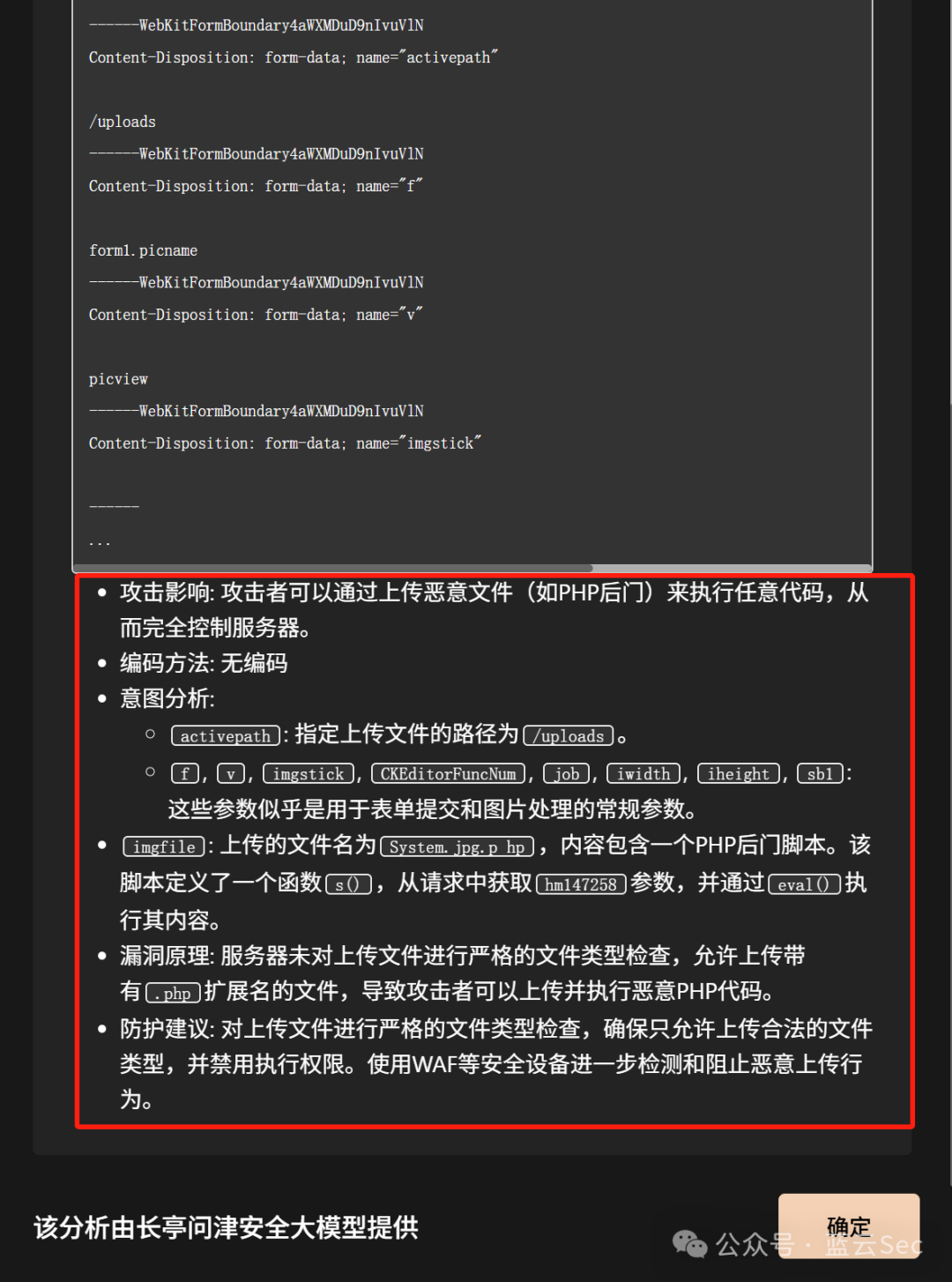

大家看一看如下文件上传,木马可能不难,但是开起来很烦,很不舒服

如果我们需要写一份应急响应报告或者攻击事件报告啥的,我还得一个一个去找去分析,但是通过AI可以快速总结以及归类,可以解决很多繁琐的事情。

如下图所示,完美的给你分析和总结的所有事情,你只需要复制黏贴即可,非常省心

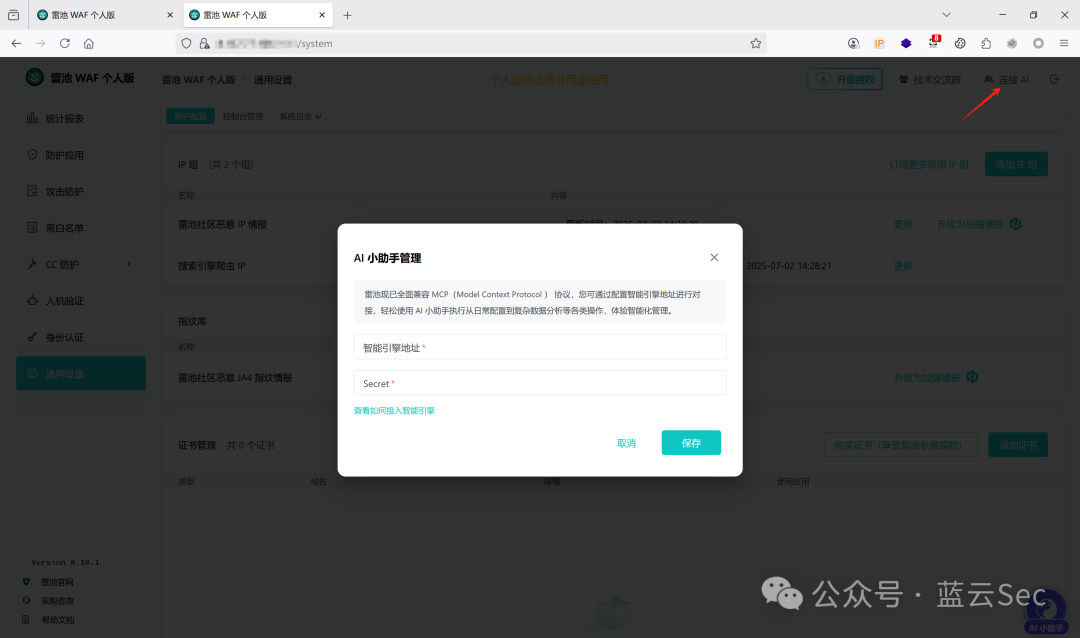

除此以外你还可以使用MPC模型内容协议进行全面管理防火墙大大小小的事物,包括对创建受保护的应用;获取证书;获取攻击事件,获取攻击记录;攻击事件统计;WAF 防护网站响应码统计等等一系列事物。

0x04总结

除了上述提及的BOT防护、身份认证、AI分析以外,还有通知管理,一键推送至社交账号上

除此之外还可以和其它工具或者服务进行联动,比如APISIX 联动雷池、Kong 集成雷池、Ingres-Nginx 集成雷池等等,更多强大的功能等你来开发。

1946

1946

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?