WireShark实验1-1

一、实验要求

WireShark实验,根据下列不同要求捕获相应数据,并说明是通过何种操作产生了这些数据:

- 以本机为源的以太网单播帧;

- 以本机为目的地的以太网单播帧;

- 以本机为源的以太网广播帧;

- 以本机为源的无线局域网单播帧;

- 以本机为目的地的无线局域网单播帧;

- 以本机为源的无线局域网广播帧。

- 先用ipconfig截图本机的IP地址、MAC地址,以证明后面的数据是本机产生

二、实验过程及结果分析

1、以本机为源/目的地的以太网单播帧

(1)选择WLAN网络接口,进入抓包界面

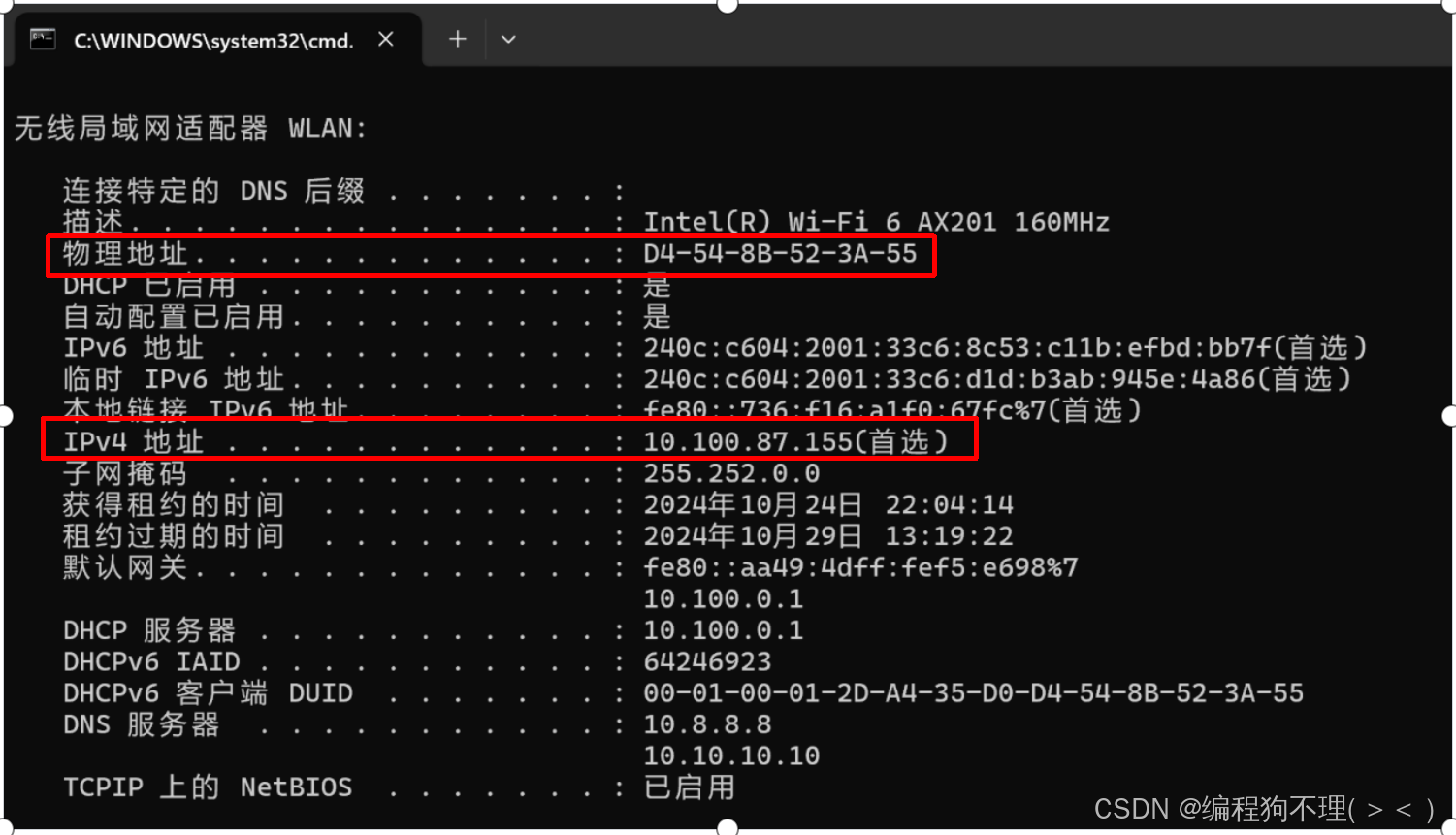

(2)使用ipconfig /all指令查找本机物理地址以及IP地址

(3)在显示过滤器中输入ip.addr==10.100.87.155(本机IP地址),显示捕获到的以本机为源/目的地的以太网单播帧

(4)结果及分析

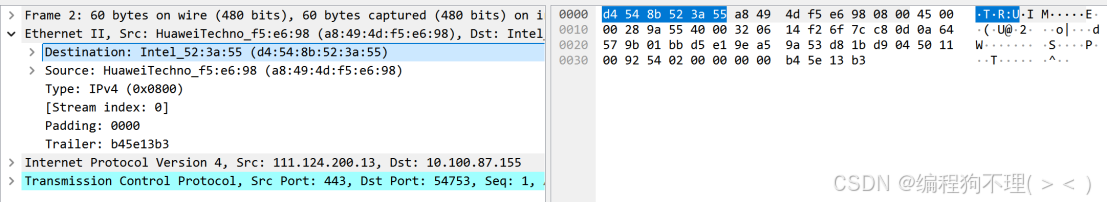

以本机为源的以太网单播帧:source:Intel_52:3a:55(d4:54:8b:52:3a:55)表示源主机的物理地址为:d4:54:8b:52:3a:55,即本机,目的地址不是ff.ff.ff.ff.ff.ff表示不是广播帧。

以本机为目的地的以太网单播帧:destination:Intel_52:3a:55(d4:54:8b:52:3a:55)表示该以太网帧的目的主机是本机。

2、以本机为源的以太网广播帧

(1)点击捕获按钮,开始捕获,然后通过关闭、打开蓝牙让本机发送广播帧

(2)在显示过滤器中输入ip.addr10.100.87.155(本机IP地址)&ð.dstff.ff.ff.ff.ff.ff,显示捕获到的以本机为源的以太网广播帧

(3)结果及分析

捕获到以本机为源地址(source:Intel_52:3a:55(d4:54:8b:52:3a:55))的广播帧,destination为ff.ff.ff.ff.ff.ff表示该数据帧为广播帧。

3、以本机为源/目的地的无线局域网单播帧

(1)在显示过滤器中输入ip.addr==10.100.87.155,显示捕获到的无线局域网单播帧

(2)结果及分析

以本机为源的无线局域网单播帧

以本机为目的地的无线局域网单播帧

4、以本机为源的无线局域网广播帧

(1)点击捕获按钮,开始捕获,然后通过关闭、打开蓝牙让本机发送广播帧

(2)在显示过滤器中输入ip.addr10.100.87.155(本机IP地址)&ð.dstff.ff.ff.ff.ff.ff,显示捕获到的以本机为源的无线局域网广播帧

(3)结果及分析

捕获到以本机为源地址(source:Intel_52:3a:55(d4:54:8b:52:3a:55))的广播帧,destination为ff.ff.ff.ff.ff.ff表示该数据帧为广播帧。

WireShark实验1-2

一、实验要求:

WireShark实验,根据下列不同要求捕获相应数据,并说明是通过

何种操作产生了这些数据:

- 以本机为源的IP分组;

- 以本机为目的地的IP分组;

- 以本机为源的ARP请求;

- 以本机为目的地的ARP响应;

- 以本机为源的Ping数据;

- 以本机为目的的Ping的应答。

二、实验过程及结果分析

1、以本机为源/目的地的IP分组

(1)选择WLAN网络接口,进入抓包界面

(2)使用ipconfig /all指令查找本机物理地址以及IP地址

注:(1)(2)同实验一

(3)在显示过滤器中输入ip.addr==10.100.87.155(本机IP地址),显示捕获到的以本机为源/目的地的数据帧

(4)结果及分析

以本机为源的IP分组

以本机为目的地的IP分组:

2、以本机为源的ARP请求/以本机为目的地的ARP响应

(1)使用arp -d *指令清理ARP缓存

(2)点击按钮开始捕获,通过关闭、打开本机的蓝牙使本机发送ARP请求,然后在显示过滤器中输入arp,显示捕获到的arp请求和响应

(3)结果及分析

捕获到以本机为源地址的ARP请求:opcode:request(1)表示该包为查询包,sender MAC address是发送者的MAC地址,此处为本机地址,sender IP address是发送者的IP地址,此处是本机IP地址。

捕获到以本机为目的地址的ARP响应:opcode:reply(2)表示该包为响应包,Target MAC address是接收者的MAC地址,此处为本机地址,Target IP address是接收者的IP地址,此处是本机IP地址。

3、以本机为源的ping数据/以本机为目的地的ping的应答

(1)点击按钮开始捕获,然后打开命令控制行ping一下自己的网关(10.100.0.1)

(2)结果及分析

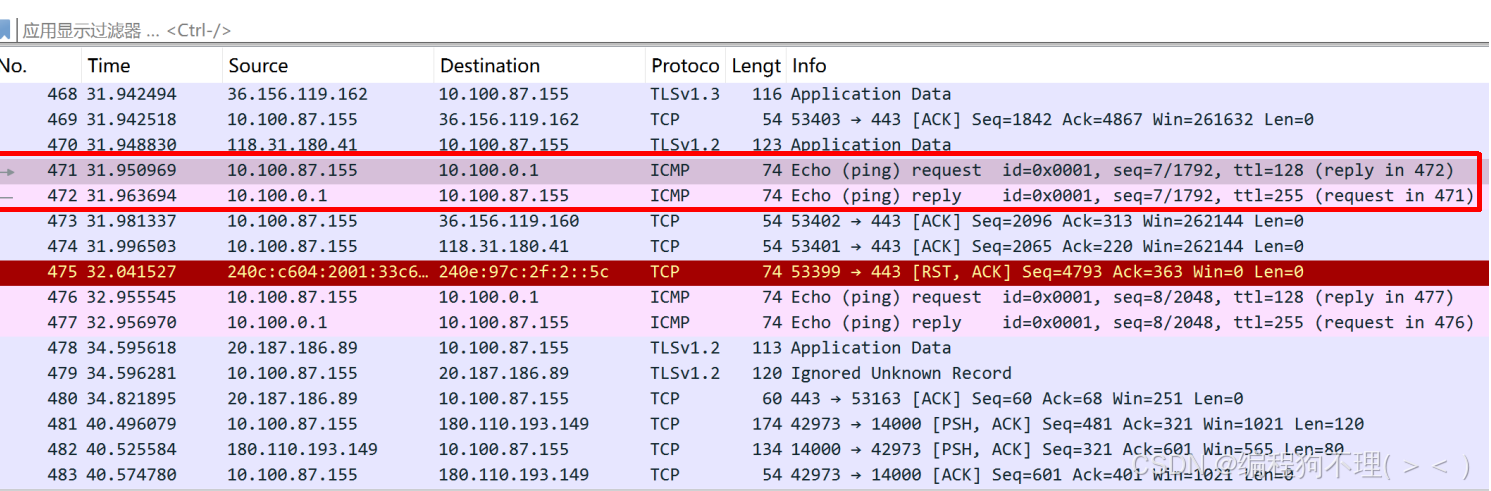

抓取到ping的数据包(通常为ICMP数据包),第471条是以本机ping的request,第472条是ping的reply

Frame471:以本机为源的ping数据

Frame472:以本机为目的的ping的应答

WireShark实验1-3

一、实验要求:

WireShark实验,根据下列不同要求捕获相应数据,并说明是通过

何种操作产生了这些数据:

- 以本机为源的TCP报文;

- 以本机为目的地的TCP报文;

- 以本机为源的UDP报文;

- 以本机为目的地的UDP报文;

- 以本机为源的HTTP请求;

- 以本机为目的的HTTP应答。

二、实验过程及结果分析

1、以本机为源/目的地的TCP报文

(1)选择WLAN网络接口,进入抓包界面

(2)使用ipconfig /all指令查找本机物理地址以及IP地址

(3)在显示过滤器中输入tcp,显示捕获到的tcp报文

(4)结果及分析

以本机为源的TCP报文

以本机为目的地的TCP报文

2、以本机为源/目的地的UDP报文

(1)在显示过滤器中输入udp,显示捕获到的UDP报文

(2)结果及分析

以本机为源的UDP报文

以本机为目的地的UDP报文

3、以本机为源的HTTP请求/以本机为目的地的HTTP的应答

(1)点击按钮开始捕获,然后打开命令控制行ping一下百度

(2)在显示过滤器中输入http(或者tcp),显示抓取到的HTTP请求和响应

(3)结果及分析

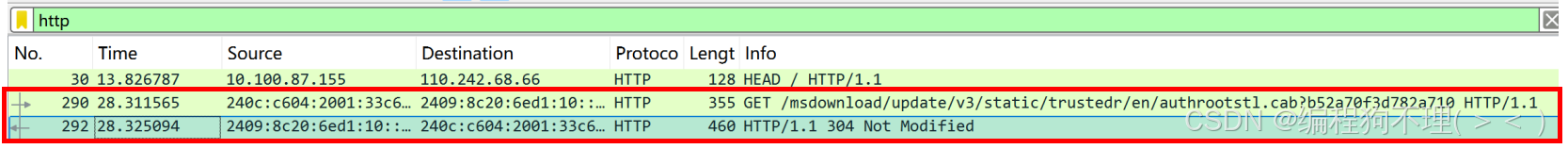

此处本机的IP地址与前面实验均不同,因为此实验用的是IPV6的地址,而之前的实验都是IPV4地址,但物理地址没有改变。

Frame290:以本机为源的http请求,

Frame292:以本机为目的地的http的应答

2168

2168

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?