查看源码:

告诉我们要上传一个ichunqiu的参数,但是貌似并没有找所谓的find,bp抓包看到响应中有flag的响应头:

但是解码之后上传得到的还是没上传一样的情况,响应头中的flag的内容改变了,网页也告诉我们be a fast man,所以就要写脚本了:

import requests

import base64

url = 'http://dc587a4fbff74976b22f2bd18ec43caecfed2293ecc7495d.changame.ichunqiu.com/'

s = requests.session()

r = s.get(url)

fh = r.headers["flag"]

b = base64.b64decode(fh)

f = str(b).split(':')

data = base64.b64decode(f[1])

payload = {"ichunqiu":data}

fl = s.post(url, data = payload)

print(fl.text)得到:3712901a08bb58557943ca31f3487b7d

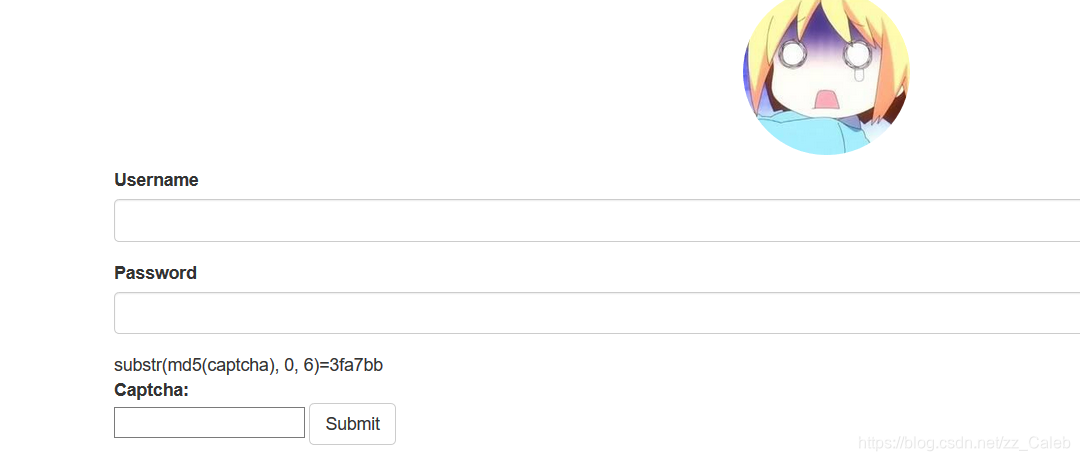

然后访问这个路径,进入一个登陆界面:

本文介绍了参加i春秋Web安全比赛时遇到的上传挑战,包括寻找隐藏参数、通过响应头获取flag、爆破验证码、发现svn泄露并访问wc.db数据库文件,最终利用文件上传漏洞获取flag的过程。

本文介绍了参加i春秋Web安全比赛时遇到的上传挑战,包括寻找隐藏参数、通过响应头获取flag、爆破验证码、发现svn泄露并访问wc.db数据库文件,最终利用文件上传漏洞获取flag的过程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1369

1369

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?