跟着大佬学习的,如有问题,欢迎指教。

tomcat是一个很常见的java web application服务器

此次实验漏洞:很多用户在设置后台管理员账号密码的时候用了系统默认的配置,这使登录容易被破解

0x00:环境部署

1、java环境,以便运行xmapp

2、xmapp下载:https://www.apachefriends.org/index.html

3、运行xmapp的tomcat服务器:

4、登录127.0.0.1:8080查看是否成功:

5、部署管理员密码

打开F:\xampp\tomcat\conf文件夹中的tomcat-users.xml文件进行设置:

roles这里要设置正确,不正确的话进入管理页面也会有提示。

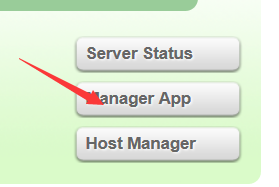

重启一下tomcat服务器,重新进入网页,打开manager app并登录检查是否部署成功:

环境

本文介绍了利用Metasploit(msf)框架破解Tomcat弱口令并部署WAR包实现getshell的过程。首先,通过环境部署,包括安装Java环境和XAMPP,然后配置Tomcat管理员密码。接着,使用msf的http/tomcat_mgr_login模块进行登录爆破。最后,创建含木马的WAR包,上传并部署到Tomcat,成功获取服务器权限。

本文介绍了利用Metasploit(msf)框架破解Tomcat弱口令并部署WAR包实现getshell的过程。首先,通过环境部署,包括安装Java环境和XAMPP,然后配置Tomcat管理员密码。接着,使用msf的http/tomcat_mgr_login模块进行登录爆破。最后,创建含木马的WAR包,上传并部署到Tomcat,成功获取服务器权限。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3218

3218

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?